O golpe “perfeito” chegou à caixa de entrada corporativa. Uma nova campanha de phishing identificada pela Check Point Research explora recursos legítimos do Google Cloud para enviar mensagens que parecem oficiais, passam pelos filtros tradicionais e levam o usuário a um funil de roubo de credenciais. Na América Latina, o Brasil aparece como o principal alvo, concentrando 41% das organizações vítimas na região.

O carteiro confiável e a camuflagem perfeita do remetente

A analogia ajuda a entender o risco: imagine que um criminoso conseguiu colocar uma carta perigosa dentro de um envelope oficial, selado e carimbado, já dentro do centro de distribuição dos Correios. O carteiro entrega porque o envelope é legítimo, mas o conteúdo é uma armadilha.

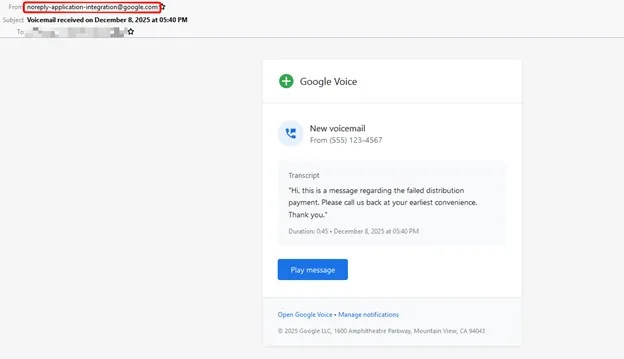

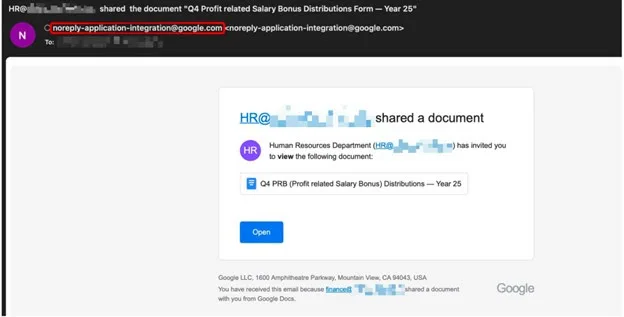

É exatamente essa a lógica da campanha. Os e-mails são disparados a partir do endereço legítimo noreply-application-integration@google.com, associado ao serviço Google Cloud Application Integration. Não se trata de “hackear o Google”. É feature abuse, o abuso de uma ferramenta de automação criada para fluxos de trabalho legítimos. O resultado prático é que a mensagem herda, de forma automática, a confiança que empresas e gateways de e-mail atribuem a remetentes e infraestrutura do próprio Google.

Por que os controles tradicionais falham neste caso

Grande parte das defesas clássicas de e-mail foi construída para barrar falsificação de remetente e domínios com baixa reputação. Aqui, o atacante inverte o jogo:

- Reputação do remetente: o domínio é real e amplamente confiável, o que reduz a chance de bloqueio por score de reputação.

- Sinais visuais de legitimidade: o e-mail replica estrutura, formatação e linguagem típicas de notificações do Google, como alertas de correio de voz e solicitações de acesso a arquivos. Isso diminui o estranhamento do usuário.

- Confiança no primeiro clique: o link inicial aponta para um serviço legítimo do Google, o que costuma escapar de listas de bloqueio e de suspeita humana.

- Evasão de inspeção automatizada: a cadeia do ataque inclui uma etapa deliberada para atrapalhar scanners e sandboxes, atrasando ou impedindo que soluções de segurança “enxerguem” a página final de coleta de credenciais.

Quando remetente, infraestrutura e primeira URL parecem corretos, a detecção precisa mudar de eixo: sair do “quem enviou” e ir para “o que essa mensagem está tentando induzir” e “qual comportamento ela dispara”.

Brasil na mira dos cibercriminosos

O recorte regional é especialmente relevante para lideranças de TI e segurança no país. No período analisado, as vítimas na América Latina se concentraram principalmente no Brasil (41%) e no México (26%), com Argentina, Colômbia, Chile e Peru aparecendo em seguida.

O dado é preocupante por um motivo operacional: muitas empresas brasileiras dependem intensamente de notificações automatizadas, documentos compartilhados e rotinas baseadas em permissões, justamente o tipo de contexto que o ataque imita com naturalidade. A vítima não está “clicando em algo absurdo”; ela está reagindo a uma mensagem que se parece com o fluxo normal do trabalho.

A anatomia do ataque: o funil em três etapas

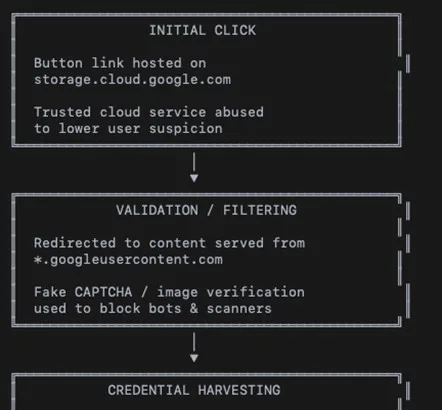

A campanha opera como um funil de confiança, em camadas, para reduzir atrito e maximizar conversão:

- Link confiável no Google Storage

O clique inicial leva a um endereço em storage.cloud.google.com, o que estabelece confiança e diminui bloqueios automáticos. - CAPTCHA falso para barrar bots de segurança

Em seguida, o usuário é redirecionado para conteúdo servido a partir de googleusercontent.com, onde aparece um CAPTCHA falso ou uma verificação “baseada em imagens”. O objetivo é filtrar scanners e ferramentas automatizadas, deixando passar apenas interações humanas. - Página falsa de login da Microsoft para roubo de credenciais

Depois da “validação”, o usuário cai em uma página falsa de login da Microsoft, hospedada fora de domínios da empresa. Qualquer credencial digitada é capturada, completando a cadeia de comprometimento.

A escolha da Microsoft como destino final não é casual. Em ambientes corporativos, credenciais de Microsoft 365 e identidades associadas costumam ser chaves mestras para e-mail, arquivos, colaboração e, em muitos casos, acesso a aplicações SaaS integradas por SSO.

O impacto corporativo: de uma senha roubada a comprometimento em nuvem

O risco real não termina no usuário enganado. Uma credencial capturada pode viabilizar:

- Account takeover com persistência, especialmente se o atacante conseguir contornar ou cansar o usuário em prompts de MFA.

- Movimentação lateral em aplicações corporativas conectadas ao mesmo provedor de identidade.

- Fraudes de pagamento e BEC (Business Email Compromise), explorando caixas de e-mail para mudança de dados bancários, boletos e solicitações urgentes.

- Escalada para ambientes em nuvem, quando identidades corporativas também governam permissões em serviços críticos.

Em outras palavras, o e-mail “perfeito” é apenas o vetor. O dano costuma aparecer depois, em forma de acesso indevido, fraude e interrupção operacional.

Exemplo de e-mails reais de phishing identificados

Como reduzir o risco agora: medidas práticas que funcionam contra “feature abuse”

Para equipes de segurança, a resposta precisa combinar tecnologia, política e processo:

- Reforce a verificação de destino, não só do remetente: trate como suspeito qualquer fluxo que leve a login fora de domínios oficiais, mesmo quando o remetente é confiável.

- Aplique controles de acesso condicionais no ambiente de identidade (geolocalização, risco de sessão, dispositivo gerenciado, postura de segurança) para reduzir a utilidade de credenciais roubadas.

- Priorize MFA resistente a phishing (como chaves FIDO2/passkeys) para contas privilegiadas e áreas sensíveis.

- Implemente isolamento de navegador ou políticas de acesso a links em e-mail para reduzir exposição a páginas intermediárias e redirecionamentos.

- Aprimore telemetria e resposta: monitore padrões anormais de login, criação de regras de caixa postal, acessos a partir de novos dispositivos e picos de falhas de autenticação.

- Treine para o cenário correto: o recado ao usuário deve ser claro: “o e-mail pode ser real, mas o link pode não ser”. O foco precisa sair do “verifique se o domínio é confiável” e ir para “verifique para onde você está sendo levado”.

O ponto central é aceitar a mudança do campo de batalha: quando o atacante abusa de infraestrutura legítima, a defesa precisa ser orientada a comportamento, contexto e identidade.