Essa é a pergunta que impulsiona uma descoberta surpreendente da empresa de segurança GreyNoise. Ao analisar padrões de tráfego malicioso na internet, a empresa identificou uma correlação preocupante: picos de atividade hostil frequentemente ocorrem semanas antes da divulgação pública de uma nova vulnerabilidade (CVE).

Este artigo irá explorar em detalhes essa descoberta, explicar por que os atacantes agem dessa forma e, mais importante, como profissionais de segurança e administradores de sistemas podem usar essas informações para adotar uma postura de segurança mais proativa.

Em um cenário onde a velocidade de resposta é essencial para conter danos e mitigar riscos, essa correlação entre comportamento ofensivo e novas falhas representa uma oportunidade estratégica de antecipação e defesa.

O que a GreyNoise descobriu: a conexão entre atividade e vulnerabilidade

A GreyNoise, empresa especializada em inteligência de ameaças, opera uma plataforma chamada “Grade de Observação Global” (GOG), capaz de monitorar atividades de varredura e reconhecimento de rede em larga escala. Ao analisar o tráfego malicioso capturado por sua rede global de sensores, a empresa identificou um padrão inquietante.

A estatística chave: 80% em seis semanas

Segundo o estudo, em 80% dos casos analisados, um pico de atividade maliciosa ocorreu até seis semanas antes da divulgação oficial de uma nova vulnerabilidade (CVE). E o mais impressionante: em metade desses casos, o pico ocorreu nas três semanas anteriores à publicação do CVE.

Essas atividades consistem, na maioria das vezes, em varreduras automatizadas, sondagens de portas e tentativas de fingerprinting, que indicam que os atacantes estão mapeando o ambiente em busca de pontos fracos — antes mesmo de os defensores saberem que há uma falha ali.

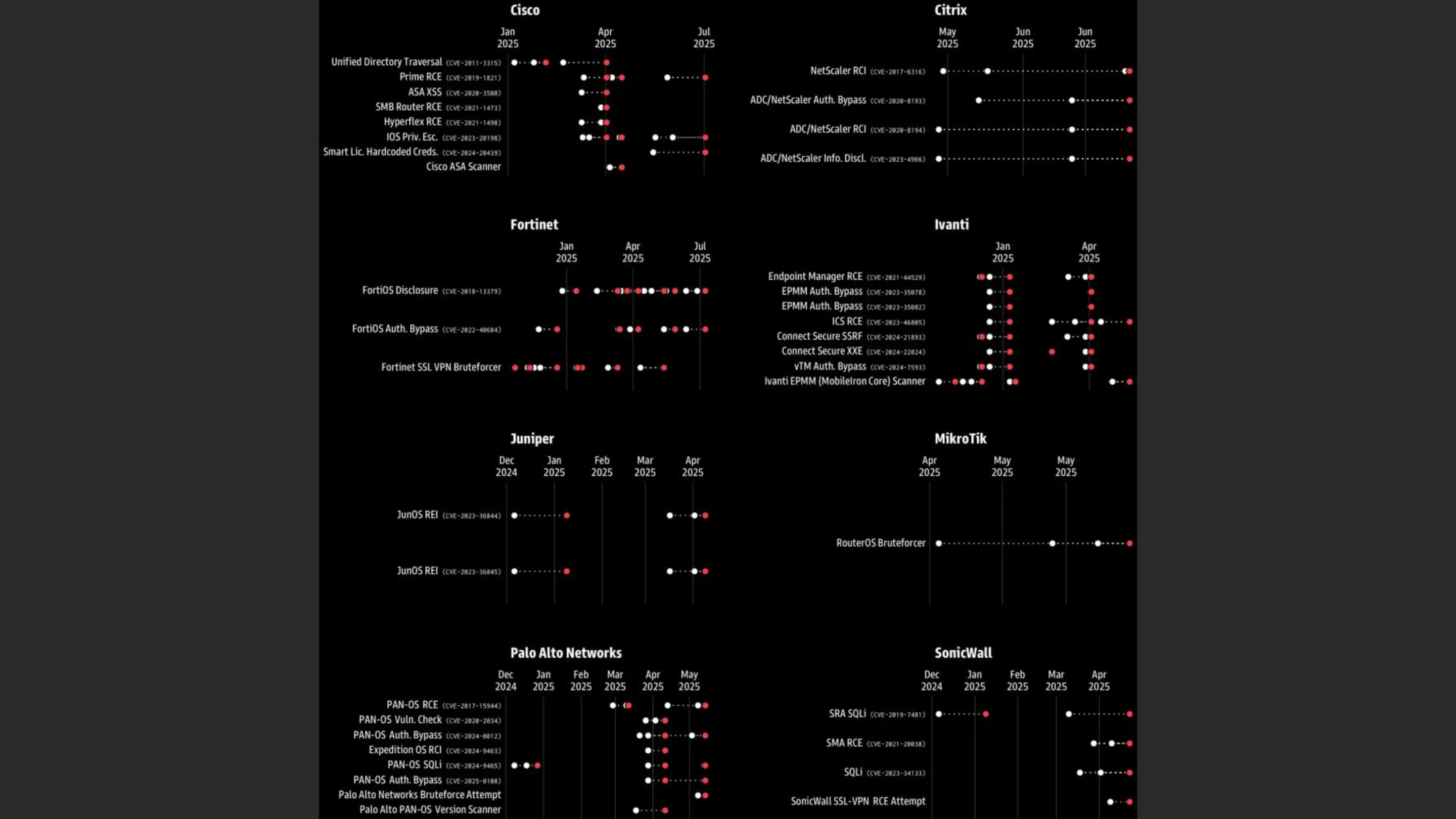

Fornecedores no radar: de Fortinet a Cisco

A análise também revelou que determinados fornecedores apresentam uma correlação mais alta entre picos de atividade maliciosa e falhas divulgadas. Os destaques incluem:

- Ivanti

- SonicWall

- Palo Alto Networks

- Fortinet

Por outro lado, MikroTik, Citrix e Cisco demonstraram correlação mais baixa.

Essa diferença pode ser explicada pela exposição desses sistemas como “gateways” de rede — firewalls, VPNs e appliances de gerenciamento remoto são alvos prioritários por estarem diretamente acessíveis a partir da internet. Isso os torna altamente valiosos como pontos de entrada para invasores.

Por que isso acontece? Entendendo a lógica do invasor

Esses picos de tráfego malicioso não são eventos aleatórios, mas sim sinais de atividades coordenadas de preparação por parte dos atacantes.

Usando o velho para encontrar o novo

Uma das táticas descritas pela GreyNoise é o uso de falhas antigas como vetores de reconhecimento. Em vez de explorar diretamente essas brechas, os invasores as utilizam para catalogar sistemas vulneráveis e expostos.

Esse mapeamento permite que, quando uma nova vulnerabilidade — que muitas vezes afeta os mesmos softwares ou dispositivos — for descoberta (ou estiver prestes a ser divulgada), os atacantes já tenham uma lista pronta de alvos potenciais.

Ou seja, a exploração começa antes mesmo da falha ser pública, o que reforça a importância de monitorar esse tipo de atividade com atenção redobrada.

O “canário na mina de carvão” da segurança digital

A GreyNoise sugere que esses picos de varredura funcionam como “canários em minas de carvão” — um alerta precoce de que algo está prestes a acontecer. Assim como os canários serviam para alertar mineiros sobre a presença de gases tóxicos, os padrões anômalos de tráfego malicioso podem sinalizar uma vulnerabilidade iminente.

Da defesa reativa para a segurança proativa

Tradicionalmente, as equipes de segurança adotam uma abordagem reativa: aguardam a publicação de um CVE, analisam os riscos, e correm para aplicar os patches. No entanto, esse modelo não é mais suficiente.

Ao identificar padrões de comportamento malicioso antes da divulgação oficial, é possível antecipar movimentos, reforçar defesas e mitigar riscos antes do ataque real.

Isso representa uma mudança de paradigma: da defesa baseada em eventos concretos para uma segurança baseada em sinais e inteligência contextual.

Ações recomendadas: o que fazer com esses sinais

Com base nas conclusões da GreyNoise, especialistas recomendam:

- Monitorar continuamente logs de varredura de rede, buscando por aumentos fora do padrão.

- Tratar atividades de varredura como sinal de alerta, e não como “ruído inofensivo”.

- Bloquear ou desacelerar IPs suspeitos, usando listas de reputação ou regras dinâmicas de firewall.

- Cruzar dados de inteligência de ameaças com telemetria de rede para identificar padrões antecipatórios.

Essas medidas não eliminam completamente o risco, mas reduzem significativamente a janela de exposição entre o reconhecimento e a exploração efetiva de uma nova falha.

Um ecossistema em mudança: o anúncio do Google Project Zero

A relevância dessa descoberta se amplia diante da recente mudança anunciada pelo Google Project Zero, grupo de elite focado na descoberta de vulnerabilidades críticas.

A partir de agora, o grupo começará a divulgar publicamente metadados não técnicos — como o fornecedor afetado, categoria da falha e impacto potencial — antes da publicação completa do relatório técnico. O objetivo é claro: dar aos defensores uma vantagem temporal para iniciarem ações de mitigação antes da liberação completa da informação para o público.

Tanto o movimento do Google quanto o estudo da GreyNoise apontam para a mesma direção: a necessidade de armar os defensores com mais tempo e contexto para reagir.

Conclusão: o que fazer com essa informação agora?

A mensagem do estudo da GreyNoise é clara: o comportamento dos atacantes é um preditor poderoso de falhas de segurança prestes a emergir. Não se trata apenas de responder rápido após a divulgação de um CVE — trata-se de ler os sinais antes mesmo que a falha seja oficialmente conhecida.

Para os profissionais de segurança, isso representa uma oportunidade de ganhar tempo, reforçar políticas de monitoramento, e reavaliar sua postura defensiva.

Não espere pelo próximo CVE. Comece a ouvir os sinais que os atacantes estão emitindo. Revise suas políticas de monitoramento de logs e alertas de varredura hoje mesmo e transforme a inteligência de ameaças em sua primeira linha de defesa.