O Ransomware BlackByte está usando uma nova ferramenta personalizada de roubo de dados chamada ExByte para roubar dados de dispositivos Windows comprometidos.

Acredita-se que a exfiltração de dados seja uma das funções mais importantes nos ataques de dupla extorsão, com o BleepingComputer dizendo que as empresas costumam pagar demandas de resgate para evitar o vazamento de dados do que para receber um decodificador. Devido a isso, as operações de ransomware, incluindo ALPHV e LockBit, estão constantemente trabalhando para melhorar suas ferramentas de roubo de dados.

Ao mesmo tempo, outros agentes de ameaças, como Karakurt, nem se preocupam em criptografar cópias locais, concentrando-se apenas na exfiltração de dados, aponta o site.

Ferramenta de exfiltração de dados Exbyte do ransomware BlackByte

O Exbyte foi descoberto por pesquisadores de segurança da Symantec, que dizem que os agentes de ameaças usam a ferramenta de exfiltração baseada em Go para fazer upload de arquivos roubados diretamente para o serviço de armazenamento em nuvem Mega.

Uma vez executada, a ferramenta realiza verificações anti-análise para determinar se está sendo executada em um ambiente de área restrita e verifica se há depuradores e processos antivírus.

Os processos que o Exbyte verifica são: MegaDumper 1.0 por CodeCracker/SnD; Importar reconstrutor; x64dbg; x32dbg; OLLYDBG; WinDbgGenericName; O Desmontador Interativo; Depurador de Imunidade – [CPU]. Além disso, o malware verifica a presença dos seguintes arquivos DLL: avghooka.dll; avghookx.dll; sxin.dll; sf2.dll; sbiedll.dll; snxhk.dll; cmdvrt32.dll; cmdvrt64.dll; wpespy.dll; vmcheck.dll; pstorec.dll; dir_watch.dll; api_log.dll e; dbghelp.dll.

O binário do ransomware BlackByte também implementa esses mesmos testes, mas a ferramenta de exfiltração precisa executá-los de forma independente, pois a exfiltração de dados ocorre antes da criptografia do arquivo.

Se os testes estiverem limpos, o Exbyte enumera todos os arquivos de documentos no sistema violado e os carrega para uma pasta recém-criada no Mega usando credenciais de conta codificadas.

“Em seguida, o Exbyte enumera todos os arquivos de documentos no computador infectado, como arquivos .txt, .doc e .pdf, e salva o caminho completo e o nome do arquivo em %APPDATA%\dummy”, explica o relatório da Symantec. “Os arquivos listados são então enviados para uma pasta que o malware cria no Mega.co.nz. As credenciais da conta Mega usada são codificadas no Exbyte.”

BlackByte ainda está forte

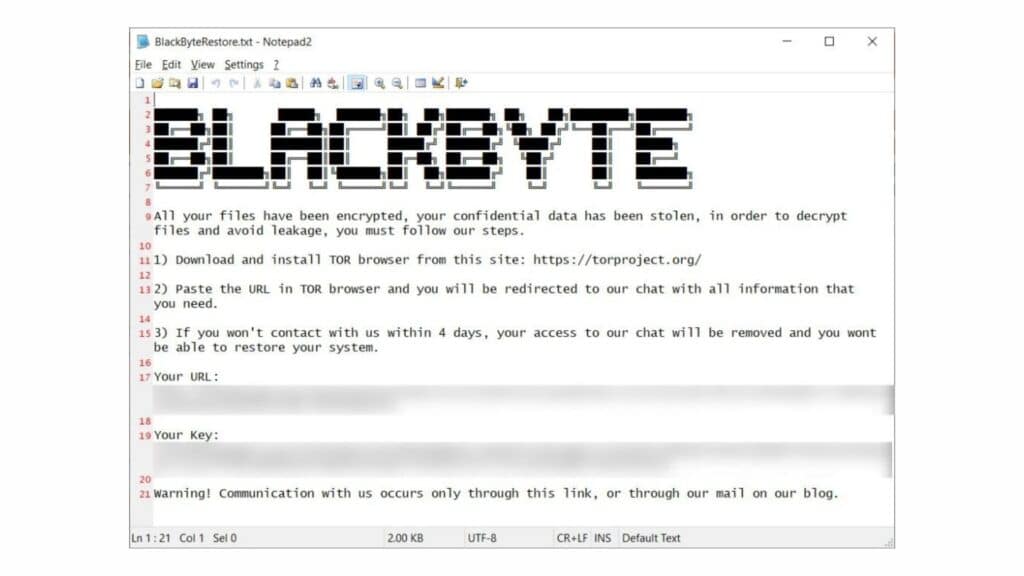

A BlackByte lançou operações no em 2021 e, em fevereiro de 2022, a gangue invadiu muitas organizações públicas e privadas, incluindo infraestrutura crítica nos Estados Unidos.

Ataques recentes empregam a versão 2.0 do ransomware, removendo Kernel Notify Routines para contornar as proteções EDR, como a Sophos analisou em um relatório de outubro.

Como outras operações de ransomware, o BlackByte exclui cópias de sombra de volume para impedir a fácil restauração de dados, modifica as configurações do firewall para abrir todas as conexões remotas e, eventualmente, injeta-se em uma instância “scvhost.exe” para a fase de criptografia.

No terceiro trimestre de 2022, a BlackByte visava principalmente organizações na África, provavelmente para evitar provocar a aplicação da lei ocidental.