O ransomware na nuvem marca um novo capítulo perigoso na guerra cibernética. Até pouco tempo atrás, ataques de ransomware consistiam, em sua maioria, em criptografar arquivos em computadores ou servidores locais, bloqueando dados até que a vítima pagasse um resgate. Agora, essa lógica mudou: grupos de hackers estão mirando diretamente a infraestrutura em nuvem, atingindo o coração das operações digitais de empresas.

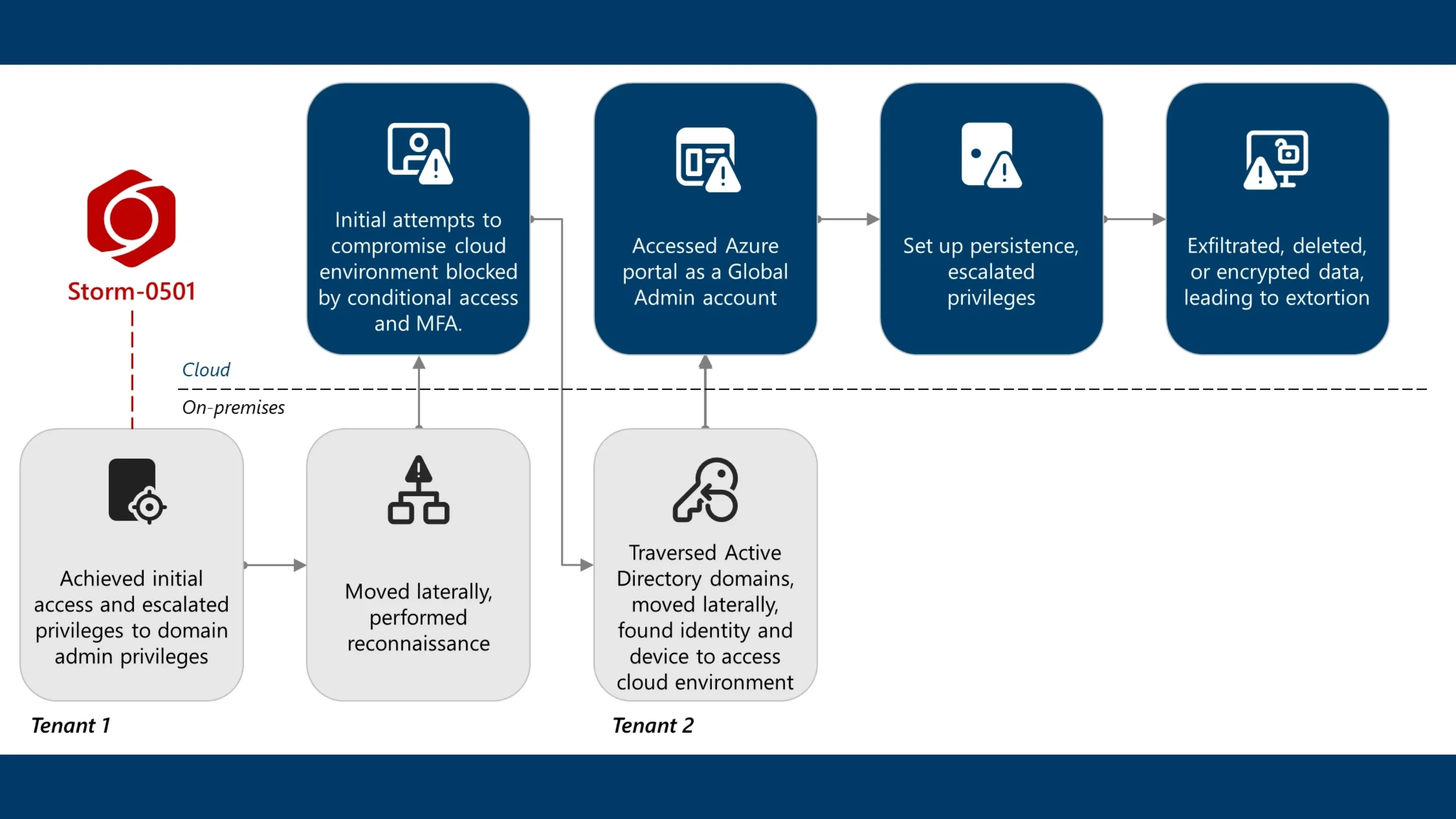

Um relatório recente da Microsoft Threat Intelligence revela que o grupo Storm-0501 está liderando essa evolução. Eles abandonaram o modelo tradicional de ransomware para adotar ataques nativos em nuvem, capazes de comprometer sistemas críticos, destruir backups e deixar organizações inteiras reféns.

Este artigo explica quem é o Storm-0501, como funciona o novo modelo de ataque de ransomware em nuvem, quais riscos ele representa e, principalmente, como proteger sua empresa dessa ameaça emergente.

Quem é o grupo hacker Storm-0501?

O Storm-0501 não é um grupo novato. Antes de migrar para ataques em nuvem, seus membros já estavam envolvidos com campanhas ligadas a ransomwares famosos como Sabbath, Hive, BlackCat e LockBit. Essa experiência acumulada em operações de sequestro digital deu a eles profundo conhecimento sobre infiltração em redes corporativas, técnicas de movimentação lateral e métodos de extorsão.

Agora, o grupo aplica esse know-how em ambientes baseados em nuvem, explorando vulnerabilidades que muitas empresas ainda subestimam. Ao invés de apenas bloquear arquivos em um servidor local, eles buscam controle total sobre recursos críticos hospedados em plataformas como o Microsoft Azure.

A mudança de tática: do arquivo criptografado à infraestrutura refém

No modelo tradicional de ransomware, os hackers criptografavam arquivos em servidores ou estações de trabalho e exigiam pagamento para fornecer a chave de desbloqueio. Embora devastadores, esses ataques ainda permitiam recuperação parcial por meio de backups bem gerenciados.

O novo paradigma de ransomware na nuvem é muito mais agressivo. O Storm-0501 usa as próprias ferramentas da nuvem contra a vítima, manipulando permissões, destruindo snapshots e bloqueando o acesso a recursos fundamentais. Em vez de apenas sequestrar arquivos, eles conseguem colocar toda a infraestrutura corporativa em colapso.

O resultado é que a recuperação se torna muito mais complexa. Sem backups intactos ou acesso administrativo, muitas empresas ficam sem alternativas além de considerar o pagamento do resgate.

Anatomia de um ataque de ransomware na nuvem

Segundo a Microsoft, os ataques do Storm-0501 seguem um ciclo bem definido, que pode ser dividido em quatro fases principais.

Fase 1: acesso inicial e enumeração

O ponto de entrada geralmente ocorre via contas de sincronização de diretórios (DSAs) comprometidas. Uma vez dentro, o grupo utiliza ferramentas como o AzureHound para mapear permissões, dependências e potenciais vetores de ataque no Azure.

Esse reconhecimento inicial dá aos invasores uma visão detalhada da infraestrutura em nuvem, permitindo identificar contas privilegiadas e ativos críticos.

Fase 2: escalada de privilégios e persistência

Com o mapeamento concluído, o próximo passo é a busca por contas de Administrador Global sem autenticação multifator (MFA). Ao comprometer uma dessas credenciais, o Storm-0501 ganha controle total do ambiente.

Para garantir acesso contínuo, eles configuram domínios federados maliciosos, o que permite contornar o MFA futuramente e manter uma porta de entrada mesmo se a conta comprometida for desativada.

Fase 3: exfiltração e destruição

Na terceira etapa, o grupo foca na exfiltração de dados e na eliminação de qualquer possibilidade de recuperação. Eles desabilitam defesas de segurança, acessam dados armazenados no Azure Storage e destroem snapshots, pontos de restauração e backups.

Esse movimento transforma o ataque em algo quase irreversível, já que a empresa perde tanto o acesso ao ambiente quanto os meios para restaurá-lo.

Fase 4: criptografia e extorsão

Por fim, o Storm-0501 usa os Key Vaults do próprio Azure para criptografar dados e serviços críticos com chaves controladas por eles.

Em um movimento ousado, os hackers chegam a utilizar o Microsoft Teams para entregar mensagens de resgate diretamente às vítimas, tornando o processo de extorsão impossível de ignorar.

Como se proteger dessa nova geração de ameaças

Diante de uma ameaça tão sofisticada, empresas precisam reforçar sua postura de segurança na nuvem com medidas práticas e imediatas:

- Habilite MFA em todas as contas, sem exceção. Especialmente em credenciais de Administrador Global.

- Audite permissões regularmente, aplicando o princípio do menor privilégio. Apenas o mínimo necessário deve ser concedido a cada conta.

- Monitore atividades suspeitas, como a criação de novos domínios federados ou tentativas de escalada de privilégios.

- Implemente backups imutáveis ou isolados, armazenados fora do alcance do ambiente principal em nuvem. Isso garante recuperação mesmo em caso de ataque.

- Eduque equipes de TI e DevOps para identificar comportamentos anômalos, já que a prevenção depende tanto da tecnologia quanto da conscientização humana.

Essas práticas não eliminam totalmente o risco, mas reduzem drasticamente as chances de que um ataque de ransomware em nuvem seja bem-sucedido.

O futuro é na nuvem, e os ataques também

O caso do Storm-0501 é um sinal claro: à medida que empresas migram para a nuvem, os cibercriminosos seguem o mesmo caminho, adaptando suas ferramentas e estratégias. O ransomware na nuvem representa o próximo grande desafio da cibersegurança corporativa.

A mensagem é clara: não espere ser o próximo alvo. Revise hoje mesmo as configurações de segurança do seu ambiente em nuvem, fortaleça o uso de MFA, audite acessos e garanta que seus backups estejam verdadeiramente protegidos.

O futuro da tecnologia está na nuvem — e os ataques também. Preparar-se agora pode ser a diferença entre continuidade de negócios e uma paralisação catastrófica.