O cenário de ransomware em 2025, que já é alarmante, acaba de ganhar uma camada extra de complexidade. O grupo Qilin, também conhecido como Agenda, está utilizando uma nova e engenhosa tática para comprometer sistemas Windows de uma forma que poucos esperavam: implantando um payload Linux por meio de um exploit BYOVD (Bring Your Own Vulnerable Driver).

Este artigo detalha como essa técnica funciona, mostrando como os operadores do ransomware Qilin Linux estão combinando um binário Linux com vulnerabilidades em drivers de Windows para desabilitar defesas, abusar de ferramentas legítimas de TI e executar ataques devastadores em ambientes híbridos.

Compreender essa abordagem é essencial para administradores de sistemas e profissionais de segurança que gerenciam infraestruturas Windows e Linux, já que o ataque é projetado para contornar camadas tradicionais de proteção.

Quem é o grupo de ransomware Qilin?

O Qilin, também identificado em campanhas anteriores como Agenda, é um grupo de ransomware-como-serviço (RaaS) ativo desde 2022 e que se consolidou como uma das maiores ameaças de 2025. Seu modelo de negócios é simples e perigoso: afiliados alugam o ransomware e recebem parte dos lucros obtidos com os resgates pagos pelas vítimas.

Os setores mais atingidos incluem manufatura, serviços profissionais, educação e infraestrutura crítica, com foco em EUA, Canadá e Reino Unido. A notoriedade do Qilin vem tanto de suas táticas agressivas de criptografia quanto da constante inovação técnica em suas campanhas — como o uso recente de payloads Linux em sistemas Windows.

A anatomia do novo ataque híbrido do Qilin

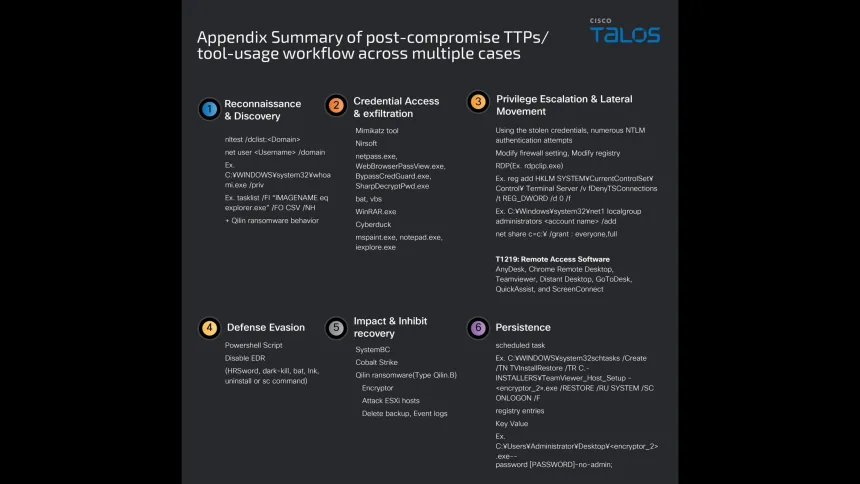

O novo ataque do ransomware Qilin Linux é uma operação híbrida meticulosamente planejada, combinando técnicas avançadas de evasão, abuso de softwares legítimos e exploração de vulnerabilidades em drivers.

Essa abordagem multifacetada permite que os atacantes mantenham o acesso, eliminem defesas e executem o ransomware sem levantar suspeitas iniciais.

Fase 1: Acesso inicial e reconhecimento

A primeira etapa envolve credenciais administrativas vazadas, frequentemente encontradas em fóruns clandestinos. Os operadores do Qilin utilizam essas credenciais para obter acesso a interfaces VPN e conexões RDP de empresas.

Uma vez dentro, eles executam um reconhecimento interno usando ferramentas conhecidas como Mimikatz, WebBrowserPassView.exe e SharpDecryptPwd, todas projetadas para extrair credenciais adicionais, cookies de navegador e tokens de acesso, ampliando rapidamente o controle sobre a rede.

Fase 2: O abuso de ferramentas legítimas de RMM

Na segunda fase, o grupo recorre a softwares legítimos de Monitoramento e Gerenciamento Remoto (RMM) — amplamente usados por equipes de TI — para garantir persistência e se misturar ao tráfego normal.

Entre as ferramentas mais abusadas estão AnyDesk, Chrome Remote Desktop, ScreenConnect, GoToDesk e Atera Networks.

Esses utilitários são empregados para movimentação lateral, controle remoto e até transferência de cargas maliciosas entre máquinas, dificultando a detecção por soluções de segurança baseadas em comportamento.

Fase 3: Desabilitando as defesas com BYOVD

O ponto de inflexão técnico do ataque é a técnica BYOVD (Bring Your Own Vulnerable Driver).

Em termos simples, os invasores trazem consigo um driver legítimo, mas vulnerável, e o instalam manualmente no sistema.

Esse driver, por conter falhas conhecidas, pode ser explorado para ganhar acesso em nível de kernel — a camada mais profunda do sistema operacional.

Com esse privilégio, o Qilin é capaz de matar processos de antivírus e EDRs, manipular memória protegida e desabilitar monitoramentos em tempo real que normalmente impediriam a execução de ransomware.

Nas campanhas mais recentes, foi identificado o uso do driver eskle.sys, um componente vulnerável usado para encerrar serviços de segurança e burlar mecanismos de autoproteção.

Mirando nos backups antes do ataque final

Antes da execução do ransomware, os atacantes voltam sua atenção à infraestrutura de backup, especialmente soluções como Veeam.

Eles utilizam ferramentas especializadas para extrair credenciais do Veeam e eliminar snapshots e cópias de segurança, impedindo qualquer tentativa de restauração pós-ataque — uma etapa que aumenta significativamente a pressão sobre as vítimas para pagarem o resgate.

O ‘pulo do gato’: executando o payload linux no windows

A parte mais surpreendente do ataque é como o Qilin consegue executar um payload Linux em um ambiente Windows.

Após comprometer o sistema, os invasores usam o WinSCP, uma ferramenta legítima de transferência de arquivos via SFTP, para enviar o binário do ransomware Linux para a máquina Windows comprometida.

Em seguida, eles abusam do serviço de gerenciamento remoto Splashtop Remote (SRManager.exe) para executar diretamente esse binário ELF (formato Linux) dentro do Windows.

Essa operação é possível devido à compatibilidade parcial de certos serviços e camadas de emulação embutidas, além de ambientes que utilizam subsistemas Linux (WSL).

Mas por que usar um binário linux no windows?

Há razões estratégicas claras para essa escolha.

1. Evasão de detecção:

A maioria dos EDRs e antivírus Windows é otimizada para detectar executáveis PE (Portable Executable) — os arquivos típicos do Windows, como .exe e .dll.

Um binário ELF, por outro lado, é projetado para Linux e pode passar despercebido por mecanismos de detecção baseados em assinatura ou heurística.

2. Flexibilidade multiplataforma:

Usar um único payload Linux permite que o grupo Qilin ataque não apenas servidores Linux, mas também estações Windows, ambientes virtualizados (como Nutanix AHV e VMware ESXi) e até infraestruturas híbridas baseadas em Unix.

Essa estratégia economiza tempo de desenvolvimento e amplia o alcance potencial das campanhas — tornando o Qilin uma das ameaças mais versáteis e difíceis de conter atualmente.

Conclusão: como se proteger de ataques híbridos sofisticados

O ataque do ransomware Qilin Linux representa um salto técnico importante na evolução das ameaças cibernéticas.

A fronteira entre sistemas operacionais está se tornando cada vez mais tênue, e as defesas tradicionais focadas apenas em Windows ou Linux já não são suficientes.

Para reduzir riscos, administradores e profissionais de segurança devem adotar uma postura proativa:

- Monitoramento de RMMs: restrinja o uso de ferramentas como AnyDesk, Splashtop e ScreenConnect apenas a canais autenticados e auditáveis.

- Proteção de credenciais: implemente autenticação multifator (MFA) e rotação periódica de senhas administrativas.

- Segurança de backup: isole e proteja sistemas de backup como o Veeam, garantindo que não estejam acessíveis via credenciais padrão.

- Defesa contra BYOVD: mantenha drivers e sistemas sempre atualizados e use soluções capazes de detectar carregamento de drivers não assinados ou vulneráveis.

O caso Qilin deixa claro: a era dos ataques híbridos chegou — e apenas uma estratégia de segurança integrada e multiplataforma será capaz de conter as próximas ondas de ransomware.