A falha crítica no ransomware VolkLocker expôs um dos erros mais básicos e, ao mesmo tempo, mais reveladores do atual cenário do cibercrime. Em um momento em que ataques de extorsão digital se tornam cada vez mais sofisticados, a descoberta de que esse malware foi lançado com a chave de descriptografia salva em texto simples soa quase irônica. O caso mostra que, mesmo dentro do modelo profissionalizado de Ransomware as a Service, ainda há espaço para amadorismo técnico com consequências diretas para os próprios criminosos.

Este artigo analisa em profundidade o ransomware VolkLocker, o grupo CyberVolk e a vulnerabilidade que permite a recuperação gratuita dos arquivos criptografados. Além da explicação técnica, o foco está em contextualizar a ameaça, esclarecer o impacto real para empresas e usuários e, principalmente, extrair lições práticas de cibersegurança que ajudem a reduzir riscos futuros.

A importância desse episódio vai além do erro em si. Ele ajuda a compreender a expansão do modelo RaaS, a atuação de grupos que se autodenominam hacktivistas e os limites reais da competência técnica por trás de muitas ameaças digitais modernas.

Detalhando o VolkLocker e o grupo CyberVolk

O VolkLocker é um ransomware recente que surgiu como parte do ecossistema de Ransomware as a Service, um modelo no qual os desenvolvedores criam a infraestrutura e o malware, enquanto afiliados executam os ataques em troca de uma porcentagem do resgate. Esse formato acelerou a proliferação de ransomware ao permitir que operadores com pouco conhecimento técnico participem de campanhas de alto impacto.

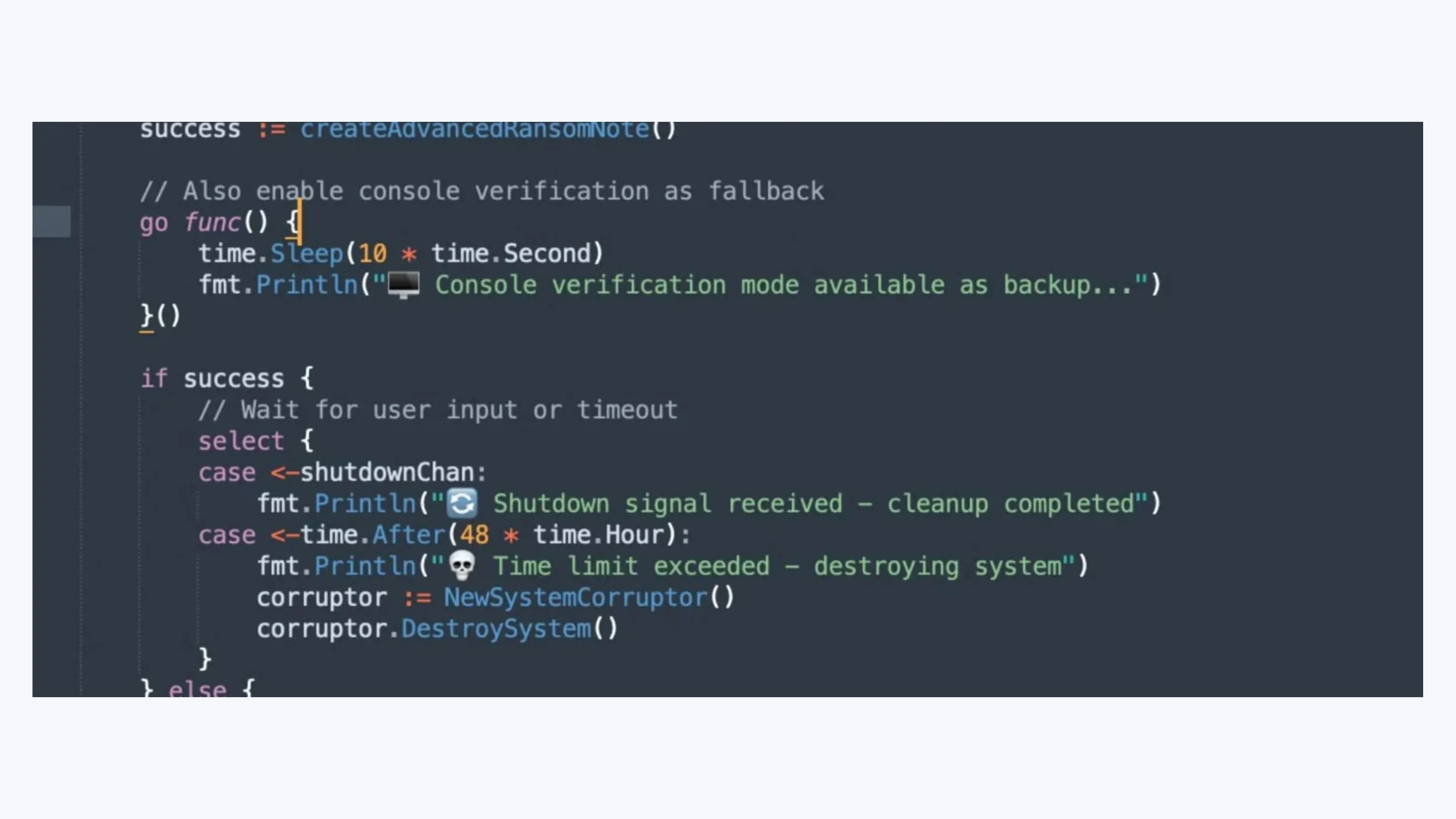

Imagem: SentinelOne

O malware foi desenvolvido para atingir sistemas Windows, além de ambientes Linux e servidores VMware ESXi, alvos recorrentes devido ao potencial de paralisação total de operações corporativas. A proposta do VolkLocker era oferecer criptografia forte, execução rápida e facilidade de uso para afiliados, características comuns em famílias modernas de ransomware.

Por trás do projeto está o grupo CyberVolk, que se apresenta publicamente como um coletivo hacktivista. No entanto, a análise de suas operações mostra uma clara orientação ao lucro, com práticas típicas de extorsão digital, negociação de resgates e ameaça de vazamento de dados.

Hacktivismo e a economia do cibercrime

O CyberVolk exemplifica uma tendência cada vez mais comum: grupos que utilizam discurso político ou ideológico enquanto operam dentro da economia do cibercrime. O chamado hacktivismo, antes associado a protestos digitais e ataques simbólicos, passou a incorporar modelos de monetização agressivos, como o ransomware.

A adoção do RaaS permite escala e ganhos rápidos, mas também expõe fragilidades. Muitos desses grupos não dominam plenamente conceitos fundamentais de desenvolvimento seguro, gestão de chaves criptográficas e controle de qualidade de software. O resultado são ameaças aparentemente profissionais, mas com erros graves de implementação.

A vulnerabilidade no ransomware VolkLocker ilustra esse cenário. Apesar de usar algoritmos reconhecidos, a falha operacional comprometeu toda a cadeia de extorsão, demonstrando que a sofisticação declarada nem sempre reflete a realidade técnica.

A falha de criptografia no ransomware VolkLocker e o impacto da chave em texto simples

Do ponto de vista técnico, o VolkLocker utiliza AES-256 no modo GCM, um padrão amplamente aceito como seguro quando corretamente implementado. Em ataques desse tipo, cada arquivo é criptografado com uma chave de sessão, protegida por uma chave mestra que deve permanecer inacessível ao sistema comprometido.

O problema central está na forma como essa chave mestra foi tratada. Durante a execução do ataque, o ransomware gera a chave principal e a armazena codificada, porém em texto simples, dentro de um arquivo chamado system_backup.key, localizado no diretório %TEMP% do sistema infectado.

Essa prática viola princípios básicos de segurança da informação. Uma chave armazenada dessa forma pode ser facilmente recuperada por analistas, administradores ou ferramentas forenses. Na prática, o próprio malware fornece o elemento necessário para reverter todo o processo de criptografia, anulando a eficácia da extorsão.

Como a falha permite a descriptografia gratuita

A consequência direta dessa implementação descuidada é a possibilidade de descriptografia gratuita dos arquivos afetados. O processo pode ser compreendido de forma simplificada. Após a infecção, o ransomware cria o arquivo system_backup.key contendo a chave mestra utilizada na criptografia dos dados.

Pesquisadores de segurança conseguiram extrair essa chave e desenvolver ferramentas capazes de aplicá-la aos arquivos criptografados. Como o algoritmo AES-256 GCM não foi quebrado, mas apenas mal utilizado, basta fornecer a chave correta para restaurar os dados ao estado original.

Para as vítimas, isso representa uma oportunidade rara no contexto de ransomware. Em muitos casos, não há necessidade de pagamento de resgate, desde que o arquivo de chave seja preservado e utilizado com um descriptografador compatível. Ainda assim, a recuperação exige cuidado técnico para evitar perda adicional de dados.

Lições aprendidas em cibersegurança após o caso VolkLocker

Embora a falha no ransomware VolkLocker seja uma boa notícia para vítimas específicas, ela não deve ser encarada como algo comum. A principal lição é que o ecossistema de Ransomware as a Service é extremamente desigual. Existem grupos altamente sofisticados e outros claramente amadores, mas ambos podem causar danos significativos.

Para profissionais de TI e administradores de sistemas, o caso reforça a importância da higiene cibernética. Manter backups offline e testados, aplicar correções de segurança com regularidade e monitorar endpoints e servidores continua sendo a forma mais eficaz de reduzir impactos de ransomware, independentemente da qualidade do código malicioso.

Outra lição fundamental é a necessidade de um plano de resposta a incidentes bem definido. Decisões precipitadas, como o pagamento imediato de resgate, podem ser evitadas quando há análise técnica adequada. O caso VolkLocker demonstra que informação, investigação e tempo podem revelar alternativas seguras de recuperação.

Divulgação de vulnerabilidades e a discussão levantada pela SentinelOne

A identificação da falha crítica no VolkLocker reacendeu um debate recorrente na comunidade de segurança: a divulgação pública de vulnerabilidades em ransomware. Empresas como a SentinelOne, responsáveis por análises técnicas aprofundadas, defendem que a transparência beneficia vítimas, pesquisadores e equipes de resposta a incidentes.

Críticos argumentam que esse tipo de divulgação pode acelerar a correção das falhas pelos criminosos, fortalecendo versões futuras do malware. Por outro lado, manter a informação restrita pode atrasar o desenvolvimento de ferramentas de descriptografia e prolongar o impacto sobre organizações já comprometidas.

No caso do VolkLocker, a divulgação foi amplamente vista como positiva. Ela permitiu uma resposta rápida da comunidade de segurança e ofereceu às vítimas uma alternativa concreta ao pagamento de resgate, antes que o grupo CyberVolk pudesse corrigir o erro.

Conclusão e seu plano de defesa

O episódio do VolkLocker demonstra que nem todo ransomware é tecnicamente impecável. A falha grave de salvar a chave de descriptografia em texto simples transformou uma ameaça séria em um exemplo didático de como erros básicos podem comprometer toda uma operação criminosa. Ainda assim, depender da incompetência do atacante nunca é uma estratégia aceitável.

A principal conclusão é que prevenção, preparo e informação continuam sendo os pilares da defesa digital. Revisar políticas de backup, investir em segurança de endpoints, capacitar equipes e acompanhar análises técnicas sobre novas ameaças são medidas essenciais para reduzir riscos.

O caso do ransomware VolkLocker serve tanto como alerta quanto como aprendizado. Em um ambiente de ameaças constantes, conhecimento técnico, boas práticas e resposta coordenada seguem sendo as defesas mais eficazes contra o avanço do cibercrime.