O mundo da cibersegurança é, cada vez mais, um jogo de espelhos, no qual atacantes e defensores simulam movimentos, criam narrativas e tentam enganar uns aos outros para ganhar vantagem estratégica. Nem sempre é simples distinguir quem está realmente no controle de uma situação, e alguns incidentes recentes mostram como essa linha pode ser propositalmente borrada.

Nesse contexto surgiu a polêmica envolvendo a Resecurity e o grupo Scattered Lapsus$ Hunters, também conhecido pela sigla SLH, um caso que rapidamente chamou a atenção da comunidade técnica por misturar suposto vazamento de dados, exposição pública em redes clandestinas e uma resposta pouco convencional baseada em honeypots.

O episódio ganhou força no fim de 2025, quando o grupo hacker passou a divulgar alegações de um ataque bem-sucedido contra a empresa de inteligência em segurança, levantando dúvidas, especulações e uma verdadeira guerra de versões. A confusão inicial foi amplificada pelo uso de nomes associados a outros coletivos famosos, como os ShinyHunters, o que tornou o cenário ainda mais nebuloso.

Este artigo analisa o que o Scattered Lapsus$ Hunters afirma ter roubado, como a Resecurity respondeu com uma contraofensiva baseada em armadilhas digitais e o que esse confronto ensina sobre defesa cibernética moderna.

O ataque: o que o grupo SLH afirma ter roubado

Imagem: BleepingComputer

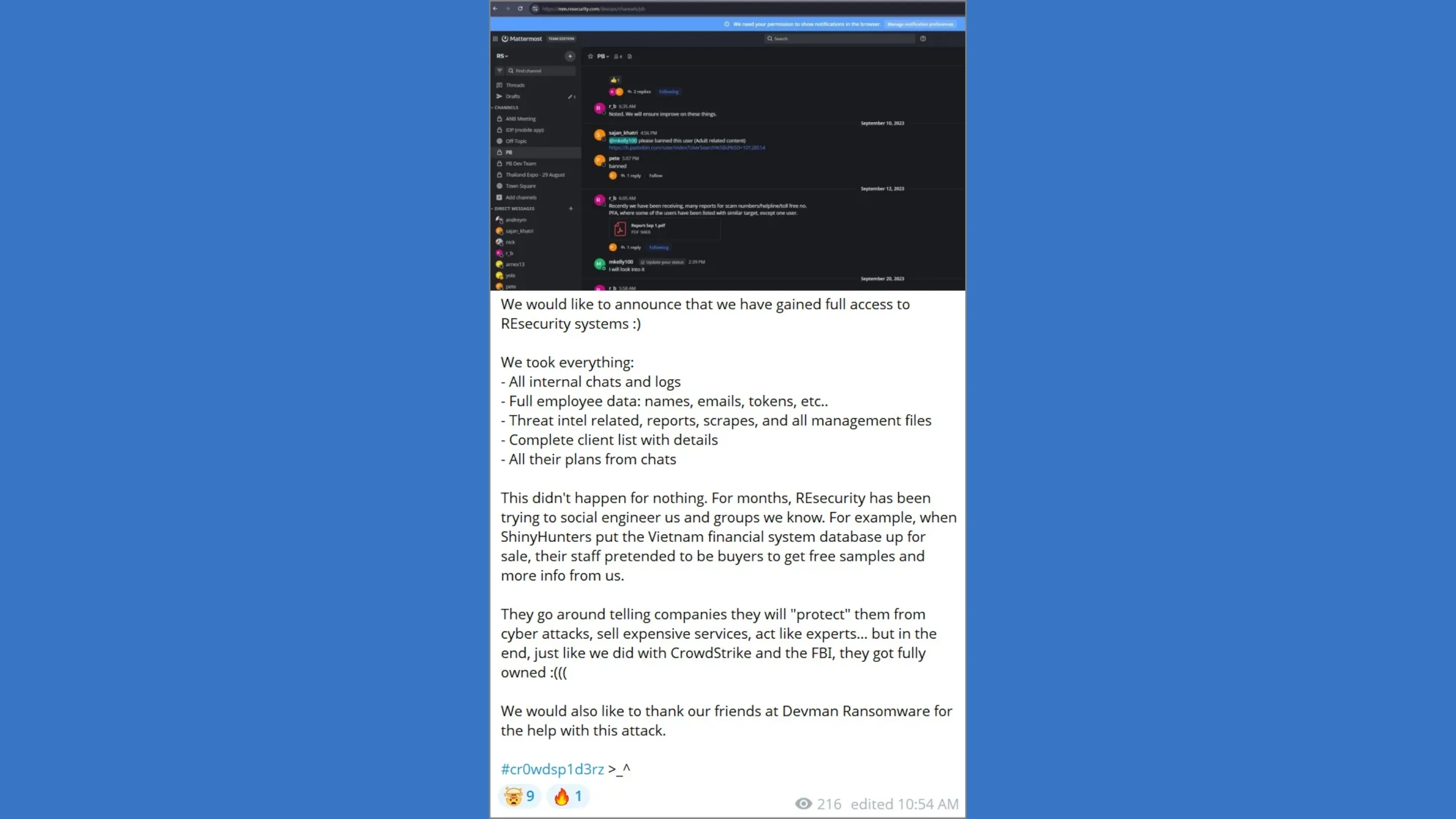

As primeiras alegações do Scattered Lapsus$ Hunters surgiram em canais no Telegram, plataforma amplamente utilizada por grupos de ataque hacker para divulgação de vazamentos e intimidação pública. Segundo as postagens, os invasores teriam obtido acesso a sistemas internos da Resecurity, incluindo uma instância do Mattermost, ferramenta de comunicação corporativa usada por equipes técnicas.

De acordo com o discurso do grupo, esse acesso teria permitido a coleta de informações sensíveis, como dados internos de projetos, conversas entre funcionários e até registros associados a clientes da empresa. Em tom provocativo, os hackers insinuaram que o comprometimento era profundo e que novas divulgações poderiam ocorrer caso a empresa não reconhecesse o incidente.

Um dos pontos que mais gerou repercussão foi a afirmação de que dados de funcionários e parceiros estariam entre os materiais obtidos. Em ambientes de cibersegurança, esse tipo de alegação costuma ser suficiente para causar preocupação imediata, já que envolve riscos de engenharia social, campanhas de phishing e possíveis ataques direcionados.

No entanto, desde o início, especialistas notaram inconsistências no volume e na qualidade das amostras apresentadas pelo grupo. Parte dos dados divulgados parecia genérica, repetitiva ou pouco coerente com a estrutura operacional de uma empresa do porte da Resecurity, levantando suspeitas sobre a autenticidade do vazamento. Ainda assim, a narrativa inicial dos atacantes ganhou tração, alimentada pela curiosidade e pelo histórico de outros grupos que já haviam exposto empresas de segurança no passado.

A resposta da Resecurity: a estratégia do honeypot

A reação da Resecurity não seguiu o roteiro tradicional de simples negação ou silêncio estratégico. Em comunicados técnicos, a empresa afirmou que não havia sido vítima de um ataque bem-sucedido, mas sim que o grupo Scattered Lapsus$ Hunters teria caído em uma armadilha digital, conhecida como honeypot.

Um honeypot é, em termos simples, um sistema ou serviço deliberadamente exposto para atrair atacantes. Ele simula ativos reais, como bancos de dados ou servidores internos, mas é isolado e monitorado de perto. O objetivo não é proteger diretamente informações críticas, mas observar técnicas, ferramentas e falhas operacionais dos invasores.

Segundo a empresa, os supostos acessos ao Mattermost ocorreram em um ambiente controlado, criado justamente para identificar atividades maliciosas. A Resecurity afirma que vinha monitorando movimentações associadas ao grupo desde novembro de 2025, acompanhando tentativas de exploração, padrões de acesso e erros de OPSEC, a segurança operacional dos atacantes.

O ponto central da defesa da empresa está nos chamados dados sintéticos. De acordo com o relato oficial, o ambiente exposto continha cerca de 28 mil registros falsos, cuidadosamente gerados para parecerem legítimos, mas sem qualquer valor real. Esses dados teriam sido deliberadamente “roubados” pelos hackers, que então os apresentaram como prova de um grande vazamento.

Além disso, a Resecurity destacou que o comportamento do grupo revelou falhas graves de OPSEC, como reutilização de infraestrutura, padrões previsíveis de acesso e confiança excessiva em ferramentas que não garantiam anonimato completo. Para a empresa, o incidente não representa uma invasão, mas sim um exemplo de como honeypots podem ser usados de forma ofensiva na defesa cibernética.

O papel dos proxies e a cooperação policial

Outro elemento importante dessa história envolve a análise da infraestrutura usada pelo Scattered Lapsus$ Hunters. A Resecurity afirma ter identificado o uso de proxies residenciais, frequentemente explorados por grupos de ataque hacker para mascarar a origem real do tráfego e dificultar investigações.

Também foi citado o uso da VPN Mullvad, conhecida no meio técnico por seu foco em privacidade. Embora o uso de VPNs seja legítimo e comum entre profissionais de TI e usuários de Linux, falhas de configuração e correlação de dados podem expor padrões de comportamento.

Segundo a empresa, a combinação de logs do honeypot, análise de tráfego e correlação temporal permitiu mapear parte da infraestrutura usada pelos atacantes. Essas informações teriam sido compartilhadas com autoridades competentes, dentro de acordos de cooperação policial internacional voltados ao combate ao cibercrime.

É importante destacar que, mesmo nesse estágio, identificar indivíduos por trás de grupos como o Scattered Lapsus$ Hunters é um processo complexo e demorado. O valor maior, do ponto de vista defensivo, está em compreender táticas, técnicas e procedimentos, fortalecendo estratégias futuras de cibersegurança.

Conclusão: quem está falando a verdade?

O confronto entre a narrativa do Scattered Lapsus$ Hunters e a versão apresentada pela Resecurity ilustra um fenômeno cada vez mais comum no cenário digital, a guerra de narrativas. Para grupos hackers, a percepção pública de sucesso é quase tão importante quanto o ataque em si. Para empresas de segurança, demonstrar controle e capacidade ofensiva defensiva é fundamental para manter credibilidade.

É possível que nunca haja uma confirmação independente e definitiva sobre cada detalhe desse caso. Ainda assim, o episódio reforça a importância de estratégias de defesa proativa, como o uso de honeypots, dados sintéticos e monitoramento contínuo de ameaças. Em vez de apenas reagir a incidentes, organizações passam a antecipar movimentos, transformando o atacante em alvo de observação.

Para profissionais de TI, entusiastas de cibersegurança e usuários de tecnologia em geral, o caso serve como um lembrete de que nem todo vazamento divulgado é o que parece, e que a sofisticação das defesas modernas muitas vezes acontece longe dos holofotes.

E você, acredita que o grupo realmente comprometeu a Resecurity, ou que caiu em uma armadilha bem planejada? Compartilhe sua opinião nos comentários e participe desse debate que revela muito sobre o futuro da segurança digital.