Uma nova onda de ataques cibernéticos está colocando em risco os ambientes de virtualização VMware ESXi, pilares fundamentais da infraestrutura de TI de muitas organizações. Diferentemente de ataques que exploram falhas técnicas complexas, esses incidentes utilizam uma arma antiga, porém eficaz: a engenharia social.

Segundo o Google Threat Intelligence Group, o responsável por essa ofensiva é o grupo Scattered Spider, conhecido por sua sofisticação e foco em ganhos financeiros. Neste artigo, vamos analisar em detalhes o modus operandi do grupo, entender como eles comprometem ambientes VMware sem usar vulnerabilidades conhecidas e apresentar as recomendações práticas do Google para proteger seus ativos.

Em um cenário onde a virtualização é base de operações críticas, entender a lógica desses ataques é essencial. A seguir, destrinchamos como o Scattered Spider age — e como se defender.

Quem é o Scattered Spider? O grupo mestre da engenharia social

Scattered Spider, também identificado como UNC3944 ou Octo Tempest, é um grupo de ameaças persistentes avançadas (APT) com foco financeiro. Diferente de muitos grupos cibercriminosos, seu ponto forte não está em exploits sofisticados, mas sim em enganar pessoas — principalmente por meio de chamadas telefônicas para suporte técnico das empresas-alvo.

Esses criminosos têm se especializado em imitar vozes e padrões comportamentais de funcionários reais, convencendo os atendentes do help desk a redefinirem senhas e concederem acesso privilegiado. Essa habilidade os torna especialmente perigosos, pois eles driblam camadas tradicionais de segurança com base em autenticação e firewalls, partindo diretamente para o elemento humano.

A cadeia de ataque: o passo a passo da invasão ao ESXi

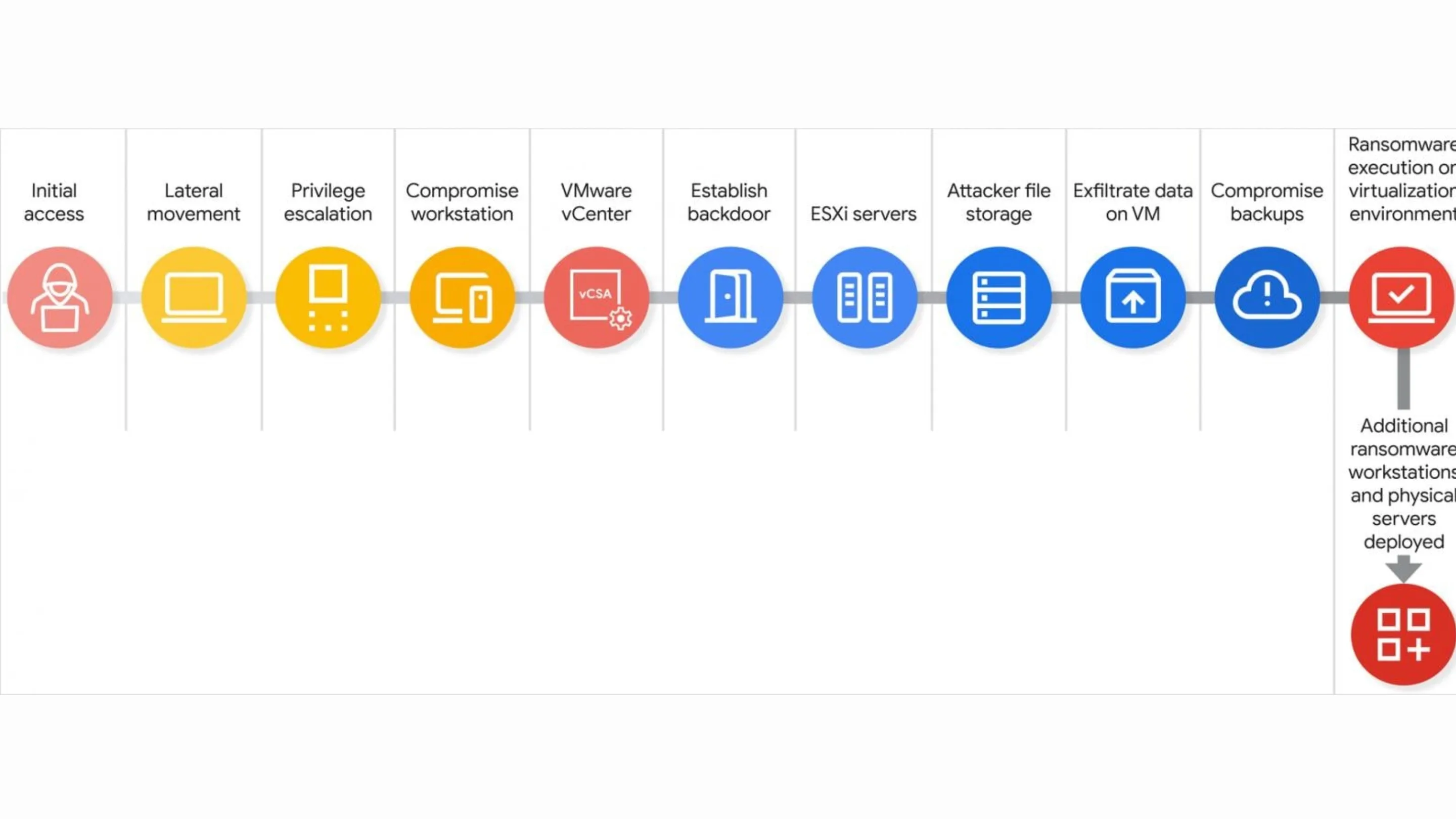

Conforme detalhado pelo Google Threat Intelligence Group, os ataques seguem uma cadeia bem estruturada, que pode levar apenas algumas horas para ser concluída — do acesso inicial à implantação de ransomware em larga escala.

Fase 1: O acesso inicial via suporte de TI

Tudo começa com um telefonema. O hacker se passa por um funcionário legítimo, muitas vezes já com informações básicas sobre o alvo, como nome completo, cargo ou ramal.

Ele liga para o help desk e solicita a redefinição de senha de sua suposta conta, alegando perda de acesso. Com técnicas de persuasão e pressão emocional, consegue convencer o atendente, obtendo o primeiro acesso ao sistema corporativo.

Fase 2: Mapeando a rede e escalando privilégios

Uma vez dentro, o invasor realiza um reconhecimento interno da rede, buscando arquivos de documentação, scripts de automação e logs que contenham nomes de usuários privilegiados e senhas armazenadas.

Em seguida, entra novamente em contato com o suporte — desta vez se passando por um administrador — para tomar o controle de contas de nível mais alto, abrindo caminho para o domínio total do ambiente virtualizado.

Fase 3: O ataque de ‘troca de disco’ para roubar segredos

Essa fase revela a sofisticação técnica do grupo. O invasor desliga uma VM que atua como Controlador de Domínio (DC), e em seguida, anexa seu disco virtual (VMDK) a uma outra VM controlada por ele.

A partir daí, extrai o arquivo NTDS.dit, que contém todas as credenciais e hashes de senha do Active Directory da organização. Com essa informação, o grupo pode comprometer outras contas de forma definitiva, expandindo seu domínio dentro do ambiente.

Fase 4 e 5: Controle total e a implantação do ransomware

Com acesso ao vCenter — a interface de gerenciamento central do VMware ESXi — os invasores habilitam o protocolo SSH nos hosts, alteram senhas, excluem snapshots e apagam os backups da organização.

O estágio final envolve a criptografia das máquinas virtuais, inutilizando-as completamente. Muitas vezes, os criminosos exigem resgate em criptomoedas para a liberação dos dados.

Por que essa tática é tão perigosa e eficaz?

O que torna o ataque Scattered Spider ESXi tão devastador é o fato de contornar as defesas tradicionais. A maioria das estratégias de segurança é focada em proteger endpoints e redes, mas poucos administradores tratam o hipervisor VMware com o mesmo rigor.

Segundo o Google, muitos profissionais não entendem profundamente a arquitetura do VMware ou negligenciam práticas básicas de endurecimento (hardening). Isso cria uma zona cega, onde, ao comprometer o vCenter ou o host ESXi, o atacante consegue agir com liberdade, isolado das ferramentas de monitoramento convencionais.

Como proteger seu ambiente VMware: 3 pilares de defesa do Google

Para mitigar os riscos, o Google Threat Intelligence Group propõe três pilares essenciais de proteção, que combinam boas práticas de configuração com políticas de identidade e resposta.

Pilar 1: Fortaleça o vSphere e o ESXi

- Ative o modo execInstalledOnly no vSphere, impedindo a execução de binários não instalados oficialmente.

- Use criptografia de máquinas virtuais (VM Encryption) sempre que possível.

- Mantenha o SSH desabilitado por padrão nos hosts ESXi.

- Implemente controles de integridade para detectar alterações não autorizadas nas configurações.

Pilar 2: Isole ativos críticos e use MFA resistente

- Implemente autenticação multifator (MFA) resistente a phishing, como chaves de segurança físicas (ex: FIDO2).

- Isole os ativos de Nível 0, como Controladores de Domínio e repositórios de backup.

- Evite hospedá-los no mesmo cluster VMware que eles próprios estão protegendo, eliminando o risco de ataque lateral.

Pilar 3: Monitore, alerte e prepare seus backups

- Centralize logs em um sistema SIEM para análise em tempo real.

- Crie alertas para eventos-chave, como logins no vCenter ou ativação de SSH.

- Use backups imutáveis e realize testes periódicos de recuperação, garantindo que os dados possam ser restaurados mesmo após uma violação.

Conclusão: a defesa começa nas pessoas

O caso do Scattered Spider VMware é um alerta claro de que a engenharia social ainda é uma das armas mais eficazes no arsenal de um atacante. Quando o elo fraco é o ser humano, nenhuma tecnologia é suficiente por si só.

É fundamental que as equipes de TI e suporte recebam treinamentos contínuos sobre verificação de identidade e conscientização de segurança. Processos que exijam múltiplas confirmações e validações cruzadas devem ser padrão, especialmente em setores críticos como redefinições de senha.

Proteger o VMware ESXi é tão importante quanto proteger o sistema operacional das VMs que ele hospeda. Não basta endurecer o sistema — é preciso também educar e preparar as pessoas que o operam.