Segurança na nuvem tornou-se um dos temas mais sensíveis de 2026 após a divulgação de uma campanha ativa de roubo e comercialização de dados atribuída ao grupo Zestix. Pesquisadores da Hudson Rock alertam que o grupo está explorando credenciais corporativas legítimas para acessar instâncias de Nextcloud, ownCloud e ShareFile, expondo informações críticas de grandes organizações globais. O risco não está em falhas estruturais dessas plataformas, mas na forma como elas vêm sendo administradas em ambientes reais.

O ponto mais preocupante desse cenário é o uso massivo de infostealers, malwares silenciosos capazes de capturar senhas, cookies e tokens de autenticação diretamente dos dispositivos das vítimas. Quando essas credenciais são reutilizadas em serviços que não adotam MFA ou autenticação em dois fatores, o acesso indevido acontece sem qualquer barreira adicional, muitas vezes sem gerar alertas imediatos.

Para administradores de sistemas, profissionais de segurança e usuários de soluções de cloud open source, o alerta é direto, negligenciar controles básicos de acesso transforma ambientes corporativos em alvos ideais para grupos especializados em monetizar dados roubados.

O modus operandi do grupo Zestix

O grupo Zestix atua como um broker de acessos e dados no ecossistema do cibercrime, concentrando seus esforços na venda de informações corporativas obtidas de forma indireta. Em vez de explorar vulnerabilidades técnicas complexas, o grupo se apoia em cadeias já estabelecidas de infostealers para obter credenciais válidas de funcionários, administradores e prestadores de serviço.

Entre as ferramentas mais utilizadas estão RedLine, Lumma e Vidar, malwares amplamente disseminados por meio de phishing, downloads maliciosos, cracks de software e extensões falsas de navegador. Uma vez executados, esses códigos coletam senhas salvas, dados de navegadores, sessões ativas e informações de autenticação armazenadas no sistema.

Após a coleta, os operadores do Zestix realizam um processo de filtragem, identificando acessos que levam a ambientes corporativos valiosos. Instâncias de Nextcloud e ownCloud são especialmente atrativas, pois centralizam documentos estratégicos, backups internos, dados regulados e comunicações sensíveis, tudo acessível com uma única conta comprometida.

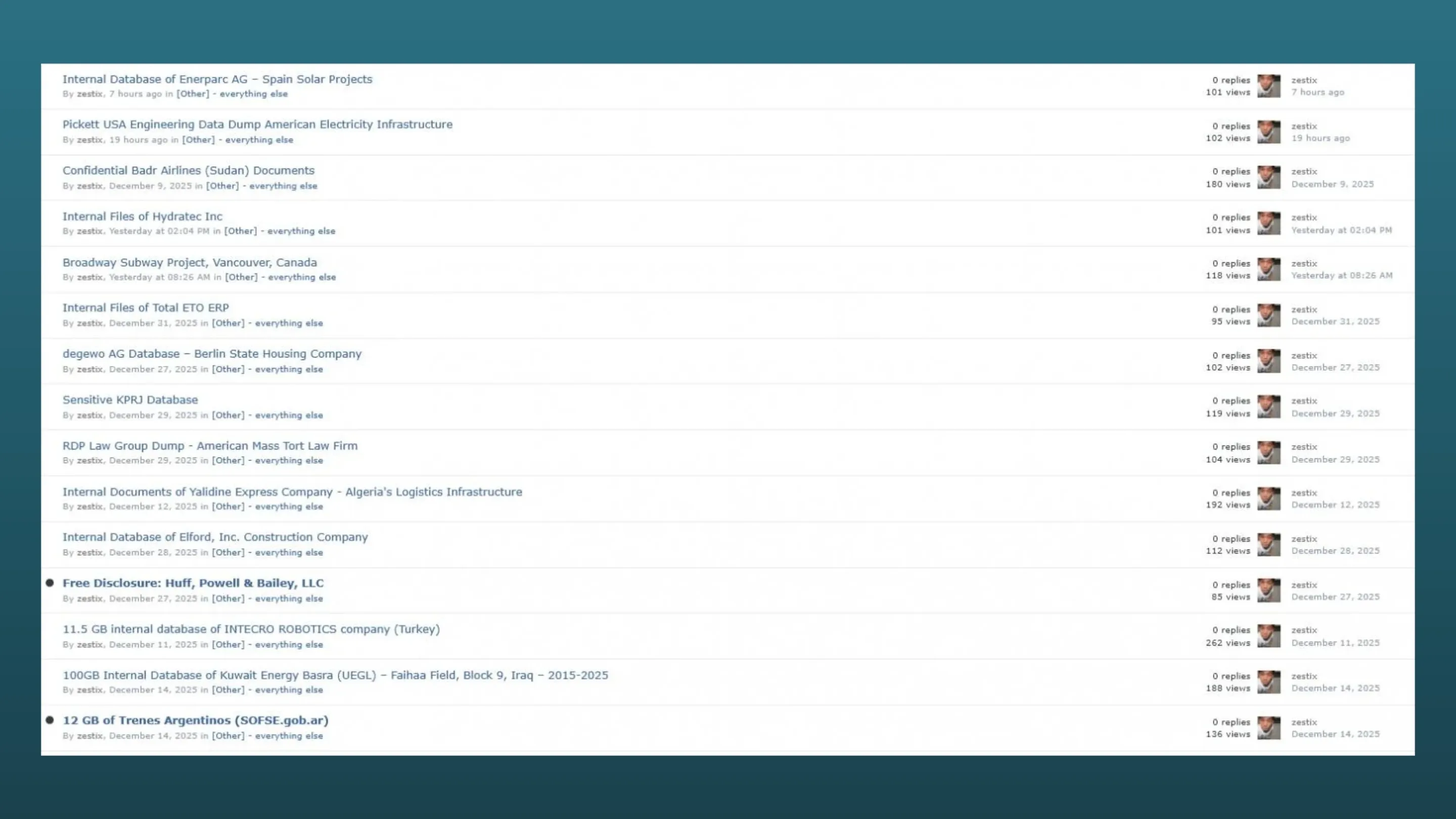

Imagem: Hudson Rock

Vulnerabilidade humana: A ausência de MFA

Ao contrário do que muitos imaginam, essa campanha não explora falhas no código-fonte do Nextcloud ou do ownCloud. O vetor de ataque está diretamente ligado à vulnerabilidade humana e à ausência de MFA. Quando uma senha é roubada por infostealers, ela se torna imediatamente utilizável se não houver uma segunda camada de autenticação.

Mesmo senhas fortes e únicas perdem completamente sua eficácia após um vazamento silencioso. Sem 2FA, o atacante consegue se autenticar como um usuário legítimo, acessar arquivos, sincronizar dados e até criar novos usuários sem levantar suspeitas. Esse tipo de acesso “limpo” dificulta a detecção e amplia o tempo de permanência do invasor no ambiente.

Esse cenário reforça um princípio central da segurança na nuvem, proteger o acesso é tão importante quanto proteger o servidor. Sem autenticação multifator, qualquer credencial comprometida representa uma porta aberta para vazamentos de dados em larga escala.

Setores atingidos e o impacto do vazamento

As análises associadas ao grupo Zestix indicam que os alvos incluem setores altamente críticos, como defesa, saúde, governo, tecnologia e grandes provedores de serviços. Em diversos casos, os dados roubados ultrapassam a casa dos terabytes, incluindo documentos internos, informações pessoais, registros médicos, projetos estratégicos e comunicações confidenciais.

O impacto de um vazamento dessa magnitude vai muito além da perda imediata de dados. Organizações afetadas enfrentam riscos regulatórios, sanções legais, interrupções operacionais e danos profundos à reputação. Em setores governamentais e de defesa, as consequências podem envolver riscos diretos à segurança institucional e à confiança pública.

Outro fator agravante é o tempo de exposição. Como os acessos utilizam credenciais legítimas, muitos ataques permanecem ativos por semanas ou meses antes de serem identificados. Isso permite a exfiltração contínua de dados e abre caminho para ataques secundários, como extorsão, vazamentos seletivos ou ransomware.

Como proteger sua instância Nextcloud ou ownCloud

Diante desse cenário, reforçar a segurança na nuvem deixa de ser uma recomendação e passa a ser uma necessidade imediata. Medidas simples, quando corretamente aplicadas, são capazes de bloquear a maioria dos ataques observados nessa campanha.

Ative MFA e 2FA em todas as contas

A habilitação de MFA ou 2FA é a defesa mais eficaz contra acessos baseados em credenciais roubadas. Mesmo que uma senha seja capturada por infostealers, o atacante não conseguirá avançar sem o segundo fator. Nextcloud e ownCloud oferecem suporte nativo e extensões compatíveis com aplicativos autenticadores, tokens e chaves físicas.

Estabeleça rotação e políticas rigorosas de senhas

A rotação periódica de senhas reduz drasticamente o tempo de uso de credenciais comprometidas. Combine isso com políticas que impeçam reutilização, exijam complexidade adequada e evitem senhas já vazadas. Contas administrativas devem seguir regras ainda mais restritivas.

Monitore logs e padrões de acesso

O monitoramento contínuo de logs é essencial para identificar comportamentos anômalos. Logins em horários incomuns, acessos de localidades inesperadas e downloads massivos de arquivos são sinais claros de comprometimento. Soluções de SIEM e alertas automatizados aumentam a capacidade de resposta.

Aplique o princípio do menor privilégio

Nem todos os usuários precisam de acesso total aos dados armazenados. Limitar permissões reduz significativamente o impacto de uma conta comprometida. O princípio do menor privilégio deve ser aplicado tanto a usuários quanto a integrações e contas de serviço.

Mantenha clientes e servidores atualizados

Embora essa campanha não explore falhas de software, manter Nextcloud e ownCloud atualizados continua sendo fundamental. Atualizações frequentes corrigem vulnerabilidades conhecidas, melhoram registros de auditoria e fortalecem mecanismos de segurança.

Conclusão e o futuro da segurança em nuvem

Os ataques associados ao grupo Zestix deixam uma mensagem clara para administradores e organizações, a segurança na nuvem falha, na maioria das vezes, por configurações negligenciadas e ausência de controles básicos de acesso. Plataformas como Nextcloud e ownCloud continuam sendo soluções robustas e confiáveis, desde que implementadas com boas práticas de segurança.

Revisar configurações, ativar MFA, monitorar acessos e conscientizar usuários sobre os riscos dos infostealers são ações que devem ser realizadas imediatamente. Em um cenário onde dados se tornaram um ativo estratégico, proteger o acesso significa proteger o negócio, a reputação e a continuidade operacional.