A segurança PyPI voltou ao centro das atenções com uma medida inédita: o repositório oficial de pacotes Python anunciou o bloqueio automático de e-mails vinculados a domínios expirados. A novidade tem um objetivo claro — reduzir drasticamente os riscos de um tipo de ataque de supply chain cada vez mais comum, conhecido como ataque de ressurreição de domínio.

Essa proteção chega em um momento crucial, já que o ecossistema Python é um dos mais utilizados em todo o mundo para aplicações críticas, desde projetos de inteligência artificial até grandes sistemas corporativos. Neste artigo, vamos explicar em detalhes o que essa atualização significa, por que ela é fundamental e quais passos os desenvolvedores devem adotar imediatamente para proteger suas contas.

A decisão do PyPI não é apenas preventiva, mas uma resposta direta a incidentes reais que já colocaram em risco a confiança de milhares de usuários e empresas.

O que é um ataque de ressurreição de domínio?

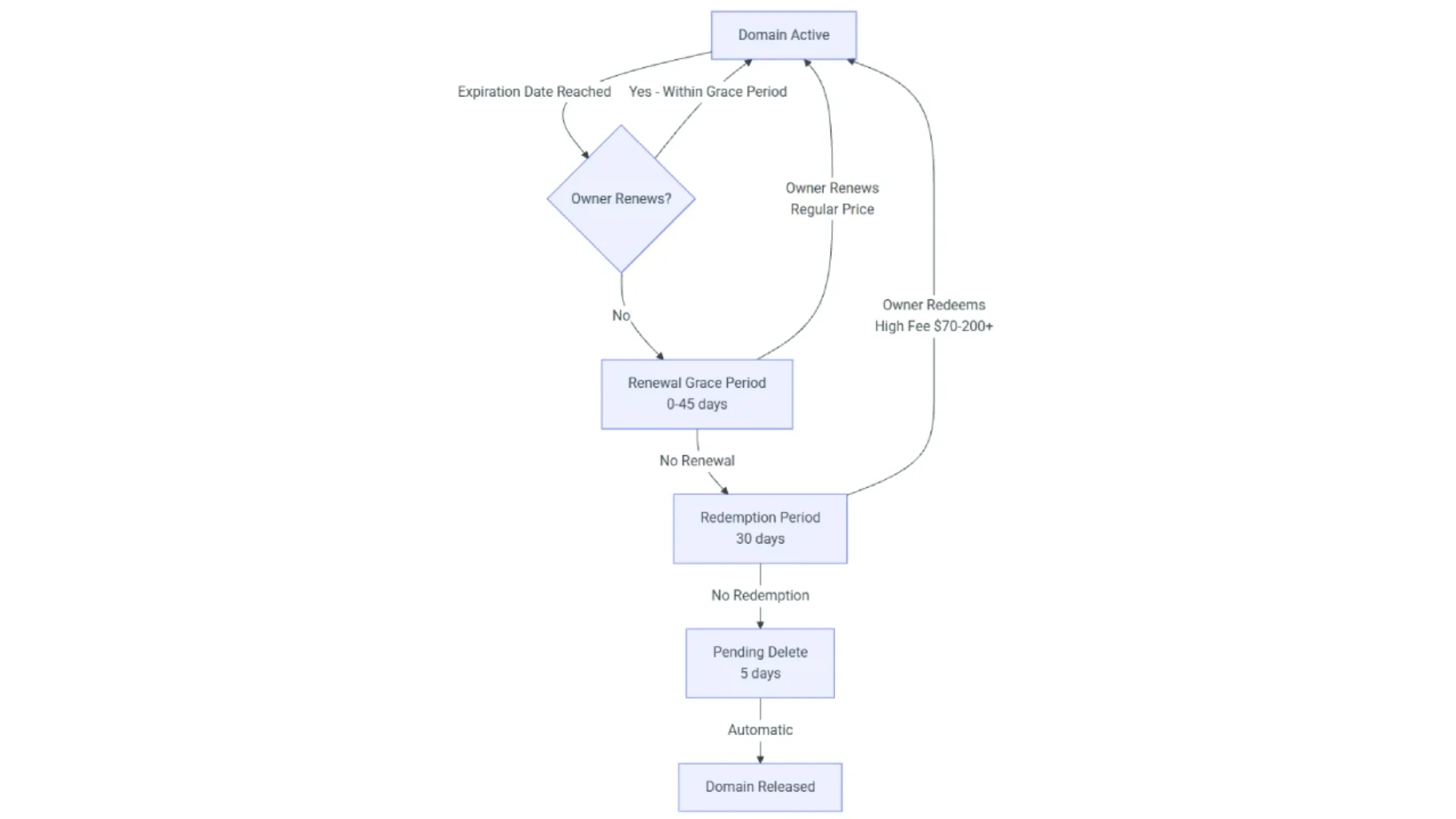

Um ataque de ressurreição de domínio ocorre quando um domínio de e-mail usado para registrar uma conta expira e é comprado por um atacante. A partir desse momento, o invasor pode recriar o mesmo endereço de e-mail e usá-lo para solicitar redefinições de senha em serviços críticos, como o PyPI.

Imagine o seguinte cenário: você se muda de casa, esquece de atualizar seu endereço e alguém compra sua antiga residência. Essa pessoa agora recebe suas cartas, incluindo correspondências confidenciais. No mundo digital, esse é exatamente o risco que os domínios expirados representam.

No caso do PyPI, se um mantenedor de um pacote popular deixar de renovar o domínio de e-mail associado à conta, um atacante pode assumir esse endereço, redefinir a senha e publicar versões maliciosas do pacote.

O caso ‘ctx’: um alerta que o PyPI ouviu

Esse tipo de ataque deixou de ser uma hipótese e já afetou diretamente a comunidade. O exemplo mais conhecido é o do pacote ctx, amplamente utilizado por desenvolvedores Python.

Um invasor conseguiu explorar exatamente essa vulnerabilidade: o domínio de e-mail do mantenedor expirou, foi adquirido por um ator malicioso e usado para recuperar o acesso à conta no PyPI. A partir daí, versões adulteradas do ctx foram publicadas no repositório, colocando milhares de projetos em risco de injeção de código malicioso.

O incidente serviu como alerta máximo. Ele mostrou que mesmo pacotes legítimos e populares podem se tornar vetores de supply chain attack, minando a confiança no ecossistema Python.

Como a nova proteção do PyPI funciona na prática

Para enfrentar esse problema, o PyPI implementou uma nova checagem contínua. A plataforma agora utiliza a API da Fastly para verificar periodicamente (a cada 30 dias) o status de todos os domínios associados a e-mails de mantenedores.

Quando um domínio é identificado como expirado, o e-mail associado passa a ser marcado como não verificado. Isso significa que ele não pode mais ser usado em processos críticos, como:

- Redefinições de senha;

- Alterações de autenticação;

- Operações administrativas em pacotes.

Essa verificação periódica adiciona uma camada fundamental de segurança e evita que contas sejam comprometidas silenciosamente após a expiração de um domínio.

O que você, desenvolvedor, deve fazer para se proteger?

Embora o PyPI tenha dado um passo importante, a responsabilidade final ainda recai sobre os desenvolvedores. Veja as principais ações recomendadas:

1. Habilite a autenticação de dois fatores (2FA)

A 2FA é hoje a defesa mais importante contra sequestros de conta. Mesmo que um atacante consiga acesso ao seu e-mail, ainda precisará da segunda camada de autenticação. No PyPI, essa medida já é fortemente encorajada e pode se tornar obrigatória no futuro.

2. Adicione um e-mail de recuperação confiável

Nunca dependa apenas de um domínio privado ou corporativo que pode expirar. O PyPI recomenda adicionar um segundo e-mail de recuperação, preferencialmente de provedores robustos como Gmail ou Outlook. Esse simples passo pode salvar sua conta em situações críticas.

3. Mantenha seus dados de contato atualizados

Se você mudar de domínio ou encerrar um serviço, atualize imediatamente os dados no PyPI. Deixar informações desatualizadas aumenta a superfície de ataque e pode expor seus pacotes a riscos.

4. Monitore seus pacotes

Ferramentas de auditoria e monitoramento de publicações ajudam a identificar alterações suspeitas. Configure alertas sempre que uma nova versão do seu pacote for publicada, mesmo que por você.

Conclusão: um passo importante na segurança da cadeia de suprimentos de software

A implementação dessa nova verificação de domínios expirados no PyPI marca um avanço significativo na defesa contra ataques de supply chain. Ao bloquear um vetor de ataque já explorado no passado, a plataforma reforça a confiança da comunidade e protege milhões de usuários em todo o mundo.

Mas a segurança não termina aqui. Cabe a cada desenvolvedor revisar suas configurações e implementar medidas de proteção adicionais.

Não espere um alerta: verifique suas configurações de segurança hoje mesmo. Certifique-se de que sua conta do PyPI está protegida e que você não será a próxima vítima de um domínio esquecido.