Você confia que seu próximo pagamento cairá na sua conta? Um novo tipo de ataque cibernético está mirando exatamente nisso. De acordo com um alerta recente da Microsoft Threat Intelligence, um grupo de ameaças identificado como Storm-2657 está conduzindo uma sofisticada campanha de ataques batizada de “Payroll Pirates”, voltada para sequestrar contas SaaS de RH e desviar salários de funcionários para contas controladas por criminosos.

Com o avanço do uso de plataformas SaaS de RH — como o Workday, ADP e SAP SuccessFactors —, empresas e funcionários se beneficiam da praticidade e automação digital. No entanto, essa transformação também abre brechas para cibercriminosos que exploram falhas humanas e configurações inseguras para obter acesso indevido a dados sensíveis. Este artigo detalha como o grupo Storm-2657 age, explica o funcionamento dos ataques “Payroll Pirates” e apresenta medidas práticas para reforçar a segurança SaaS de RH em organizações e contas individuais.

O que é o Storm-2657 e a campanha ‘Payroll Pirates’?

O Storm-2657 é um grupo de cibercriminosos com motivações financeiras diretas. Segundo a Microsoft Threat Intelligence, seus integrantes têm como principal objetivo redirecionar pagamentos de funcionários ao manipular sistemas corporativos de Recursos Humanos baseados em SaaS.

A campanha, apelidada de “Payroll Pirates”, utiliza uma combinação de phishing altamente direcionado e táticas de invasão de contas corporativas (Account Takeover). Uma vez dentro dos sistemas, os atacantes alteram os dados bancários cadastrados para que os salários sejam desviados para contas fraudulentas.

Embora o foco inicial das operações esteja em organizações dos Estados Unidos, especialistas alertam que as técnicas empregadas são replicáveis globalmente, inclusive no Brasil, especialmente entre empresas que utilizam soluções internacionais de RH.

Anatomia do ataque: o passo a passo dos cibercriminosos

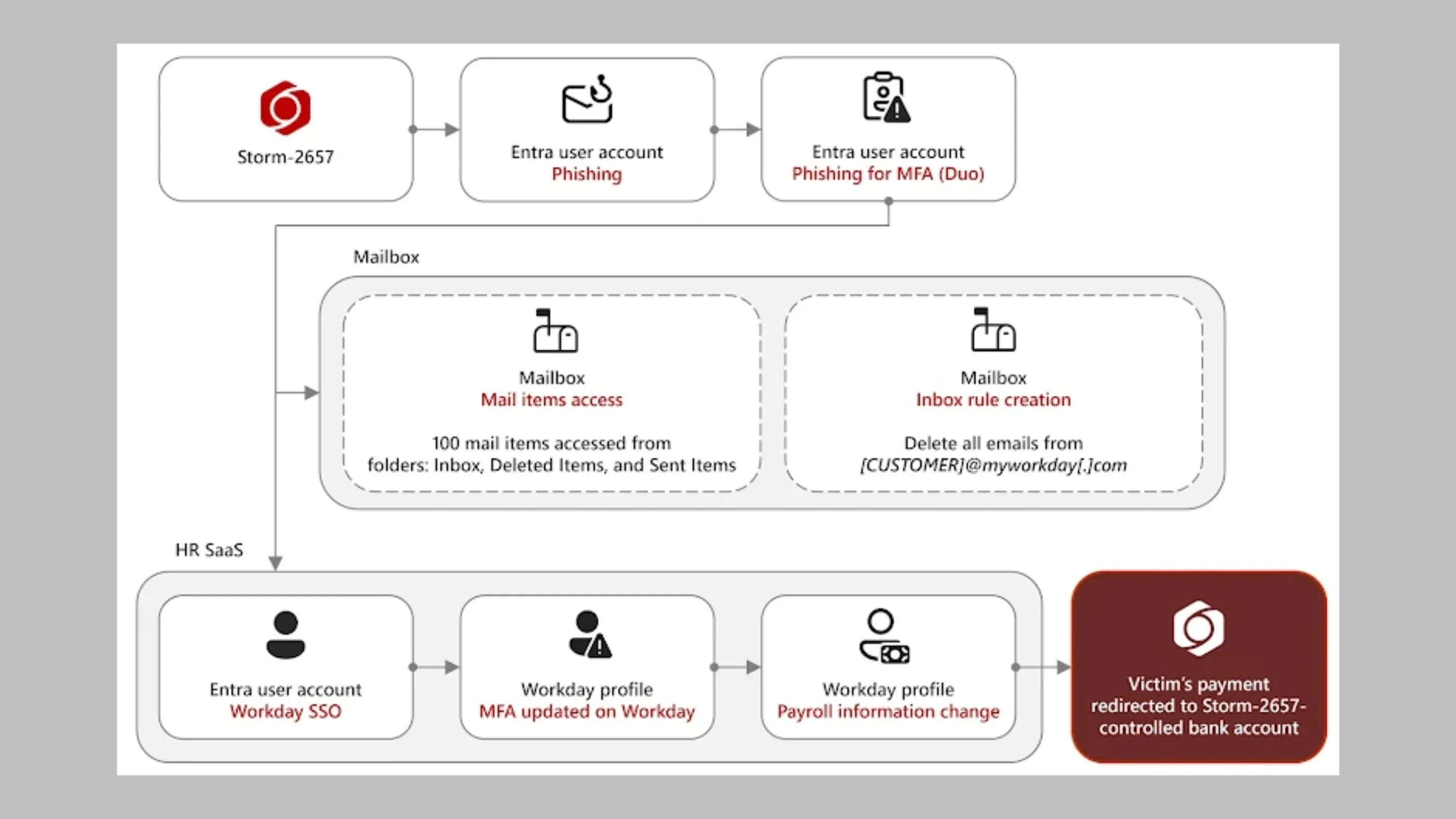

A campanha “Payroll Pirates” segue uma sequência de etapas cuidadosamente planejadas, que combinam engenharia social, técnicas de invasão avançadas e ocultação inteligente para evitar a detecção.

A isca: phishing de alta credibilidade

Os ataques começam com e-mails de phishing que simulam comunicações internas urgentes, como avisos de má conduta, licenças médicas ou atualizações de políticas corporativas.

Essas mensagens contêm links que redirecionam o usuário para páginas falsas de login, visualmente idênticas às de provedores legítimos de identidade corporativa (como Microsoft 365 ou Okta). A partir daí, os invasores utilizam uma técnica chamada Adversary-in-the-Middle (AitM) para interceptar tanto as credenciais de login quanto os códigos de autenticação multifator (MFA).

A invasão: controle via logon único (SSO)

Com os dados roubados, o grupo Storm-2657 acessa as contas de e-mail corporativas das vítimas. Como muitas empresas integram seus sistemas via logon único (SSO), esse acesso concede aos invasores entrada direta em múltiplas plataformas SaaS, incluindo ferramentas de RH como o Workday.

A partir daí, eles passam a monitorar e manipular comunicações internas, analisando quais contas estão vinculadas a informações salariais e quais têm privilégios administrativos.

A ocultação: apagando os rastros

Após a invasão, os criminosos criam regras automáticas de e-mail para deletar notificações de segurança e alertas de alteração de conta emitidos pela plataforma de RH. Dessa forma, os funcionários e administradores não percebem as mudanças realizadas nas configurações de pagamento.

Em alguns casos, os invasores ainda registram dispositivos próprios de MFA para garantir acesso persistente mesmo se o usuário alterar sua senha posteriormente.

O golpe: alterando os dados de pagamento

Com total acesso à conta, o grupo altera as informações bancárias do funcionário, substituindo o número da conta original por uma conta de “laranjas digitais” controlada pelos criminosos. O golpe costuma ser descoberto apenas após o pagamento não ser creditado corretamente — muitas vezes tarde demais para reverter a transação.

O método é rápido, discreto e altamente lucrativo, o que explica o aumento de ataques semelhantes em diferentes setores.

Como proteger sua empresa e seus funcionários

A boa notícia é que existem medidas eficazes de mitigação que podem reduzir drasticamente o risco de ataques como o “Payroll Pirates”. A seguir, veja as principais recomendações divididas entre empresas e usuários.

Para administradores de TI e empresas

- Implemente MFA resistente a phishing — Utilize chaves de segurança FIDO2 ou métodos de autenticação que não dependam de códigos temporários enviados por SMS ou aplicativos.

- Audite regularmente contas e dispositivos — Verifique se há dispositivos MFA não reconhecidos e regras automáticas de e-mail suspeitas, especialmente em contas administrativas.

- Ative alertas de alteração de dados sensíveis — Configure as plataformas de RH para enviar notificações redundantes (por exemplo, por SMS ou aplicativo móvel) quando houver mudanças em dados bancários.

- Promova treinamentos de conscientização — Invista em simulações de phishing e programas de educação em segurança digital, garantindo que funcionários saibam identificar sinais de tentativas de ataque.

- Adote políticas de verificação manual — Exija que qualquer solicitação de alteração de conta bancária seja confirmada verbalmente ou via canal corporativo autenticado.

Para funcionários

- Desconfie de e-mails urgentes que solicitam login, especialmente quando mencionam “ações imediatas” ou “consequências disciplinares”.

- Verifique o remetente e a URL antes de inserir suas credenciais — pequenas alterações no endereço do site podem indicar fraude.

- Evite clicar diretamente em links de e-mails suspeitos — acesse os sistemas digitando o endereço oficial no navegador.

- Ative notificações de segurança sempre que disponíveis, para ser avisado sobre logins ou mudanças de configuração.

- Reporte imediatamente qualquer atividade suspeita ao departamento de TI ou segurança da informação da empresa.

Conclusão: a segurança em SaaS é uma responsabilidade compartilhada

Os ataques do grupo Storm-2657, com sua campanha “Payroll Pirates”, não exploram falhas técnicas das plataformas em si, mas sim lacunas humanas e de configuração. A segurança SaaS de RH é uma responsabilidade compartilhada entre as empresas que administram esses sistemas e os funcionários que os utilizam.

Manter a vigilância constante, aplicar boas práticas de autenticação e promover a educação em cibersegurança são passos fundamentais para evitar que criminosos transformem o salário dos colaboradores em lucro ilícito.

Reveja hoje mesmo as configurações de suas contas corporativas, converse com sua equipe de TI e garanta que sua empresa esteja preparada para resistir aos novos piratas digitais da folha de pagamento.