A Amazon anunciou a apreensão de domínios associados ao grupo de hackers russo APT29, que tem realizado ataques direcionados a instituições governamentais e militares com o objetivo de roubar credenciais e dados do Windows. O APT29, também conhecido como “Cozy Bear” e “Midnight Blizzard”, é um grupo de ciberespionagem que recebe apoio do Estado russo e está vinculado ao Serviço de Inteligência Estrangeira da Rússia (SVR).

Amazon retira domínios de campanha maliciosa

Segundo a Amazon, as páginas de phishing utilizadas pelo APT29 foram projetadas para simular domínios da Amazon Web Services (AWS). No entanto, a empresa esclareceu que nem ela nem suas credenciais de nuvem foram os alvos diretos desses ataques. “Os nomes de domínio usados tentaram enganar as vítimas, fazendo-as acreditar que eram parte da AWS, mas na realidade não eram”, informou a Amazon. A verdadeira intenção do grupo era obter credenciais do Windows de suas vítimas por meio do Microsoft Remote Desktop.

Ao detectar essa atividade maliciosa, a Amazon iniciou imediatamente o processo de apreensão dos domínios abusados, para interromper as operações fraudulentas do APT29. Conhecidos por sua sofisticação, os hackers costumam direcionar suas atividades a governos, think tanks e instituições de pesquisa, utilizando táticas de phishing e malware para roubar informações sensíveis.

Embora a recente campanha do APT29 tenha tido um impacto considerável na Ucrânia, onde foi identificada pela primeira vez, seus alvos são variados, abrangendo países considerados adversários da Rússia. A Amazon destacou que, nesta operação específica, o grupo enviou um volume maior de e-mails de phishing do que o habitual, abandonando sua estratégia típica de segmentação restrita.

A Equipe de Resposta a Emergências de Computadores da Ucrânia (CERT-UA) alertou sobre anexos denominados “Rogue RDP”, que fazem parte desta campanha de phishing em massa, referindo-se a essa atividade como “UAC-0215”. Os e-mails abordavam questões de “integração” com os serviços da Amazon e da Microsoft, propondo a implementação de uma arquitetura de segurança cibernética de “confiança zero” (Zero Trust Architecture – ZTA).

Os anexos incluíam arquivos de conexão RDP (Remote Desktop Protocol) com nomes sugestivos, como “Verificação de Conformidade do Ambiente de Segurança de Confiança Zero.rdp”. Ao serem abertos, esses arquivos iniciavam conexões automáticas com servidores maliciosos controlados pelos atacantes.

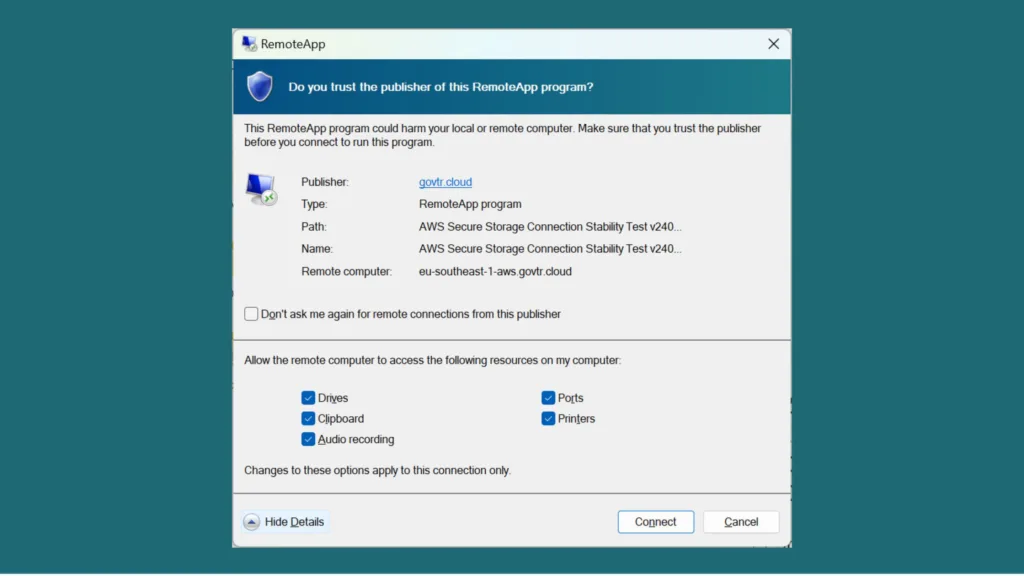

A imagem acima mostra uma tela de configuração RDP maliciosa, que permite o compartilhamento de recursos locais com o servidor RDP do invasor, incluindo:

- Discos e arquivos locais

- Recursos de rede

- Impressoras

- Portas COM

- Dispositivos de áudio

- Área de transferência

A UA-CERT observou que essa configuração também poderia ser utilizada para executar programas ou scripts não autorizados nos dispositivos comprometidos.

Os criminosos, ao roubarem credenciais do Windows, aproveitam o fato de que os recursos locais do alvo são compartilhados com o servidor RDP, permitindo a extração direta de dados dos dispositivos afetados. Isso inclui informações armazenadas nos discos rígidos, na área de transferência e em compartilhamentos de rede.

Para mitigar o risco de ataques, o CERT-UA recomenda a análise de registros de interação de rede, verificando endereços IP compartilhados, e a adoção de medidas para diminuir a superfície de ataque, como:

- Bloquear arquivos ‘.rdp’ no gateway de e-mail.

- Impedir a execução de arquivos ‘.rdp’ por usuários, a menos que seja necessário.

- Configurar o firewall para restringir conexões RDP do programa mstsc.exe a redes externas.

- Estabelecer políticas de grupo que desabilitem o redirecionamento de recursos via RDP.

O APT29 permanece como uma das ameaças cibernéticas mais avançadas da Rússia, sendo conhecido por utilizar exploits que estão disponíveis apenas para fornecedores de spyware. No ano passado, foram revelados casos em que o grupo hackeou grandes fornecedores de software, incluindo TeamViewer, Microsoft e Hewlett Packard Enterprise. Serviços de inteligência ocidentais alertaram, recentemente, que o APT29 está explorando vulnerabilidades em servidores Zimbra e JetBrains TeamCity, comprometendo organizações importantes globalmente.