O grupo de crimes cibernéticos FIN7 está anunciando uma ferramenta de evasão de segurança em vários fóruns clandestinos. O alerta vem da empresa de segurança cibernética SentinelOne.

FIN7 anunciando ferramentas de evasão de segurança

Pesquisadores do SentinelOne alertam que o grupo financeiramente motivado FIN7 está usando vários pseudônimos para anunciar uma ferramenta de evasão de segurança em vários fóruns criminosos clandestinos.

O FIN7 desenvolveu uma ferramenta chamada AvNeutralizer (também conhecida como AuKill) que pode contornar soluções de segurança. Os pesquisadores notaram que a ferramenta foi usada por várias operações de ransomware, incluindo AvosLocker, MedusaLocker, BlackCat, Trigona e LockBit.

Pesquisadores do SentinelLabs descobriram uma nova versão do AvNeutralizer que emprega uma técnica inovadora, aproveitando o driver do Windows ProcLaunchMon.sys, para interferir e driblar medidas de segurança.

Novas evidências mostram que o FIN7 está usando vários pseudônimos para mascarar a verdadeira identidade do grupo e sustentar suas operações criminosas no mercado clandestino.

As campanhas do FIN7 demonstram a adoção pelo grupo de ataques automatizados de injeção de SQL para explorar aplicativos voltados ao público

Relatório publicado pelo SentinelLabs

Em novembro, o SentinelOne relatou uma possível ligação entre o FIN7 e o uso de ferramentas de evasão de EDR em ataques de ransomware envolvendo o grupo Black Basta.

As descobertas da SentinelLabs

A investigação conduzida pela empresa de segurança cibernética revelou que a ferramenta “AvNeutralizer” tinha como alvo múltiplas soluções de segurança de endpoint e foi usada exclusivamente por um único grupo por seis meses. Isso reforçou a hipótese de que o grupo FIN7 e a gangue Black Basta podem ter tido um relacionamento próximo.

A partir de janeiro de 2023, os especialistas observaram o uso de versões atualizadas do AvNeutralizer por vários grupos de ransomware, sugerindo que a ferramenta foi oferecida a vários agentes de ameaças em fóruns clandestinos.

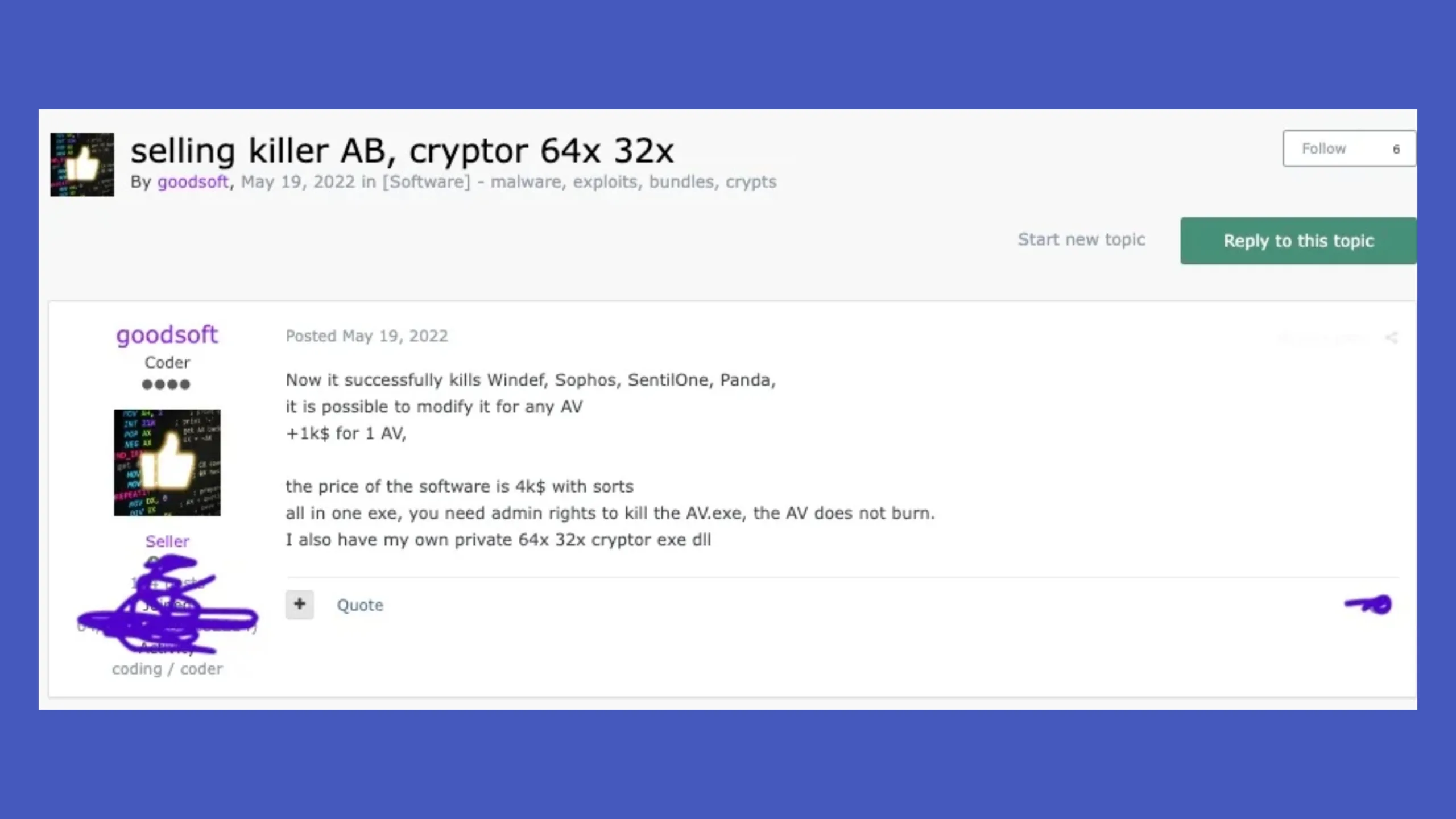

Os pesquisadores identificaram vários anúncios em fóruns clandestinos promovendo a venda do AvNeutralizer. Em 19 de maio de 2022, um usuário chamado “goodsoft” anunciou uma ferramenta AV killer por US$ 4.000 (cerca de R$ 22,3 mil) no fórum exploit[.]in.

Os pesquisadores do SentinelOne se concentraram na nova técnica usada pela ferramenta para desabilitar soluções de segurança de endpoint. O payload descompactado do AvNeutralizer emprega 10 técnicas para adulterar soluções de segurança do sistema. Embora muitas técnicas sejam documentadas, como remover a proteção PPL por meio do driver RTCore64.sys e usar a API do Restart Manager, uma técnica recentemente observada envolve alavancar uma capacidade de driver integrada do Windows que era anteriormente desconhecida na natureza.

O AvNeutralizer usa vários drivers e operações para disparar uma condição de negação de serviço (DoS) em processos protegidos.

Via: Security Affairs