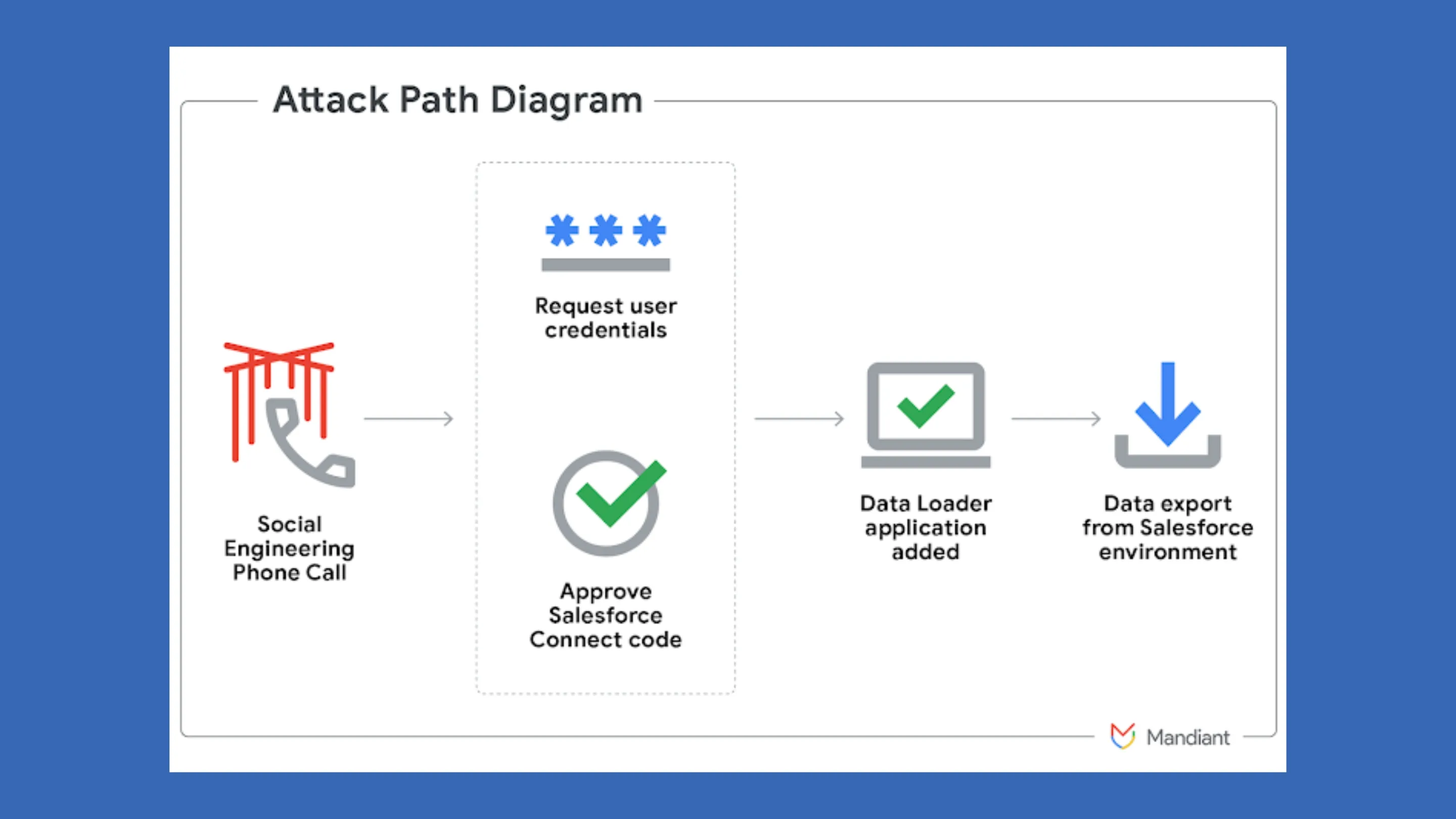

O grupo de cibercriminosos UNC6040, identificado pelo Google, está conduzindo ataques sofisticados de engenharia social via vishing (phishing por voz) com foco em invadir ambientes Salesforce. A tática envolve um falso aplicativo “Data Loader” para enganar funcionários e obter acesso a dados corporativos sensíveis, gerando riscos significativos de roubo de dados e extorsão.

Grupo UNC6040 usa falso Data Loader da Salesforce para vishing e roubo de dados corporativos

Campanhas de vishing visam Salesforce com aplicativo modificado

Segundo o Google Threat Intelligence Group (GTIG), o UNC6040 é um grupo com motivações financeiras que tem repetidamente violado redes corporativas ao se passar por equipes de suporte de TI por telefone. Usando abordagens convincentes, eles induzem as vítimas a entregar credenciais ou a autorizar aplicativos maliciosos em suas instâncias do Salesforce.

A peça central da campanha é uma versão adulterada do Salesforce Data Loader, ferramenta legítima usada para importação e exportação de dados em massa. Nessa fraude, o aplicativo malicioso recebe nomes enganosos, como “My Ticket Portal”, e é apresentado como legítimo em páginas de phishing altamente convincentes.

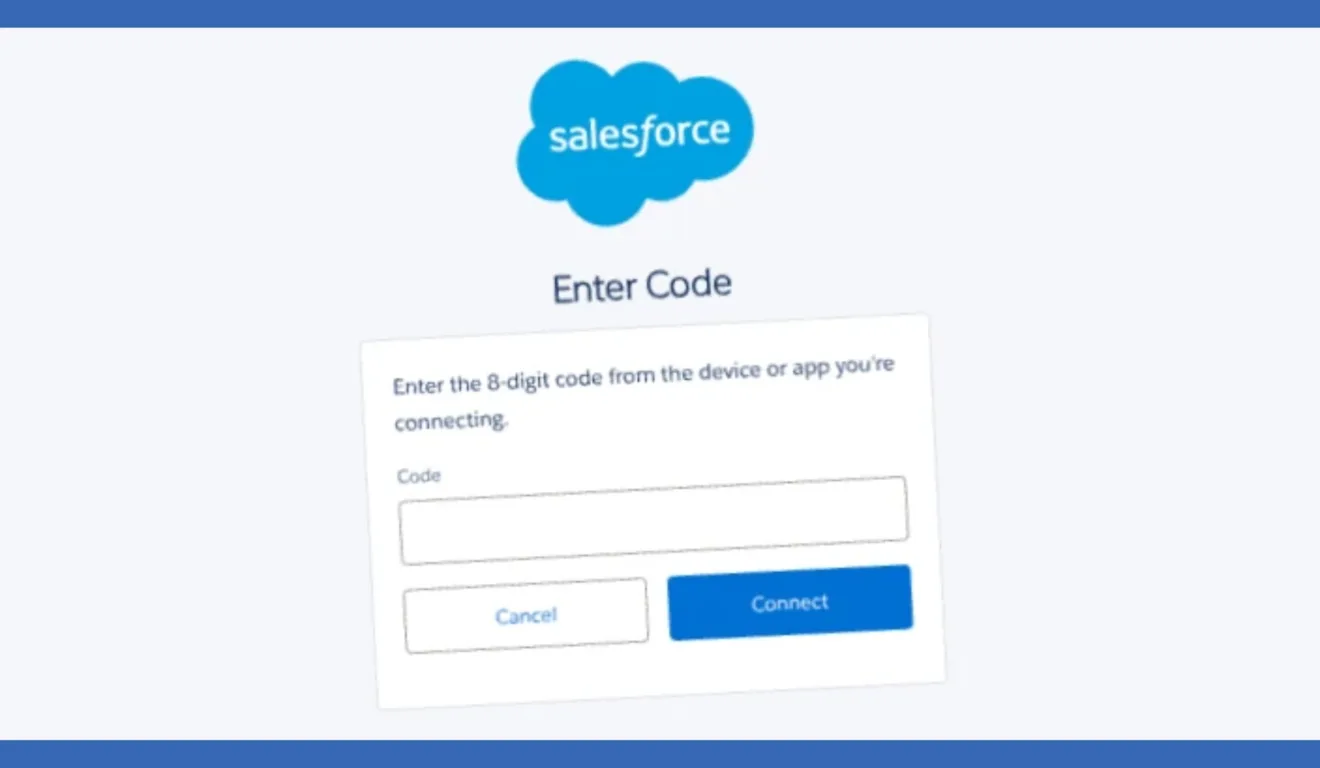

Ao convencer as vítimas a navegar até login.salesforce[.]com/setup/connect e aprovar o aplicativo conectado falso, os invasores obtêm acesso não autorizado ao ambiente Salesforce da organização, de onde iniciam a exfiltração de dados.

Movimento lateral e múltiplos alvos além da Salesforce

O acesso obtido inicialmente pela instância Salesforce serve como porta de entrada para que o UNC6040 se movimente lateralmente pela rede comprometida. A partir daí, eles atingem outras plataformas críticas, como:

- Okta (gerenciamento de identidade e autenticação),

- Microsoft 365 (emails e documentos corporativos),

- Workplace (plataforma de colaboração).

Essa abordagem multifacetada amplia o impacto do ataque, permitindo ao grupo coletar informações sensíveis em larga escala. Segundo o Google, embora o foco inicial seja a coleta de dados, a extorsão costuma ocorrer meses após o comprometimento, o que indica uma estratégia de monetização planejada e prolongada.

Afiliação ao coletivo The Com e ligação com o Scattered Spider

A atuação do UNC6040 tem diversas semelhanças com outros grupos já conhecidos, como o Scattered Spider, ambos considerados parte do coletivo de crimes cibernéticos conhecido como The Com. Entre os métodos compartilhados estão:

- uso de engenharia social altamente persuasiva,

- foco em suporte de TI como vetor de entrada,

- roubo de credenciais multifator (MFA),

- adulteração de ferramentas legítimas com aplicativos conectados falsos.

Em campanhas recentes de extorsão, os invasores até alegaram serem afiliados ao grupo ShinyHunters, provavelmente para intensificar a pressão psicológica sobre as vítimas e acelerar os pagamentos.

Alerta da Salesforce e medidas preventivas

Em resposta à onda de ataques, a Salesforce emitiu alertas em março de 2025, chamando atenção para a técnica de engenharia social envolvendo suporte falso de TI. A empresa relatou que os agentes estavam guiando funcionários até páginas falsas para:

- roubar credenciais e tokens MFA,

- induzir a instalação do aplicativo modificado do Data Loader.

A Salesforce orientou seus clientes a verificar cuidadosamente qualquer solicitação de instalação de aplicativos conectados e reforçar treinamentos internos sobre engenharia social e vishing.

Conclusão: um alerta sobre a sofisticação das ameaças atuais

A campanha do UNC6040 revela não apenas o avanço das técnicas de engenharia social aplicadas a ambientes corporativos críticos, mas também a necessidade urgente de as empresas revisarem seus processos de autenticação e treinamento interno. A combinação de vishing, movimentação lateral e extorsão mostra como as ameaças atuais são multifásicas e podem permanecer latentes por longos períodos antes de uma monetização explícita.

Dado o padrão observado, é provável que novas tentativas de extorsão apareçam nas próximas semanas, atingindo organizações que ainda não perceberam terem sido comprometidas.