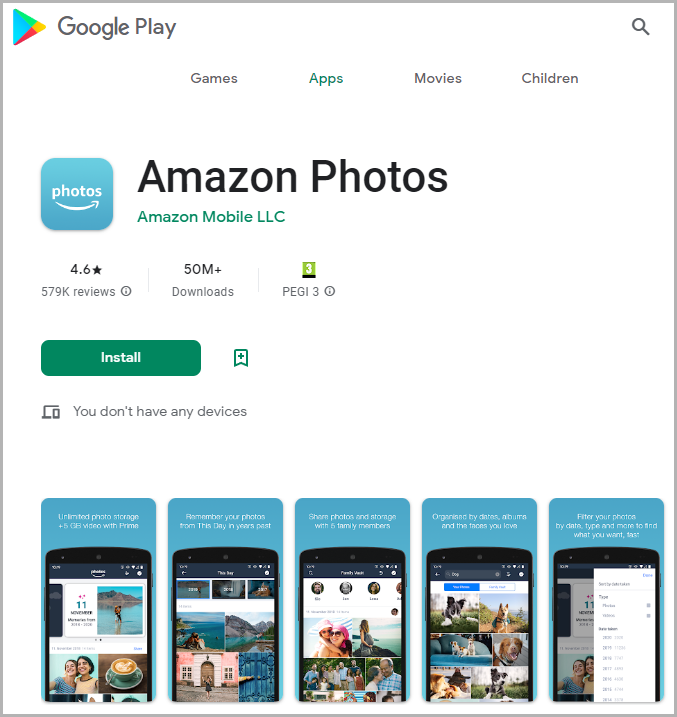

A Amazon acaba de corrigir uma vulnerabilidade crítica em seu aplicativo Photos para Android. O aplicativo já foi baixado mais de 50 milhões de vezes na Google Play Store e é o aplicativo de armazenamento de imagens e vídeos que permite que os usuários compartilhem seus snaps com até cinco membros da família, oferecendo recursos avançados de gerenciamento e organização.

A vulnerabilidade, descoberta por pesquisadores da Checkmarx, está em uma configuração incorreta de um componente do aplicativo, resultando em seu arquivo de manifesto ser acessível externamente sem autenticação.

A exploração desse bug pode ter permitido que um aplicativo mal-intencionado instalado no mesmo dispositivo roubasse os tokens de acesso da Amazon usados para autenticação de APIs da Amazon. Essas APIs podem conter informações pessoais confidenciais, como nome completo, e-mail e endereço físico, enquanto outras, como a API do Amazon Drive, mantêm arquivos do usuário.

Exploração da vulnerabilidade do Amazon Photos

O componente vulnerável é “com.amazon.gallery.thor.app.activity.ThorViewActivity”, que, ao ser iniciado, aciona uma solicitação HTTP que contém um cabeçalho com o token do usuário. Os pesquisadores da Checkmarx descobriram que um aplicativo externo poderia facilmente iniciar a atividade vulnerável e acionar a solicitação à vontade, enviando o token para um servidor controlado por um ator.

Os analistas exploraram vários cenários de exploração com o token adquirido, como realizar ações de arquivo no armazenamento em nuvem Amazon Drive da vítima, apagar o histórico para que os dados excluídos sejam irrecuperáveis e muito mais.

“Com todas essas opções disponíveis para um invasor, foi fácil criar um cenário de ransomware como um provável vetor de ataque”, detalha Checkmarx. “Um agente mal-intencionado precisaria simplesmente ler, criptografar e reescrever os arquivos do cliente enquanto apagava seu histórico.”

O mesmo token pode ser usado por outras APIs da Amazon, como Prime Video, Alexa, Kindle, etc., portanto, o potencial de exploração pode ser de longo alcance.

Correção

A Checkmarx relatou o problema à Amazon em 7 de novembro de 2021, e a empresa confirmou a recepção no dia seguinte, classificando-a como uma vulnerabilidade de alta gravidade. Em 18 de dezembro de 2021, a Amazon informou à Checkmarx que havia resolvido os problemas por meio de uma atualização de segurança implantada na produção. No entanto, os usuários do aplicativo nunca foram informados da possível exposição.

Lançamos uma correção para esse problema logo depois que fomos informados. Não temos evidências de que informações confidenciais de clientes tenham sido expostas como resultado desse problema.

Amazon