Pesquisadores de segurança cibernética identificaram uma campanha de larga escala, conhecida como EMERALDWHALE, que explora configurações públicas e inseguras do Git. O ataque resultou na coleta de cerca de 15.000 credenciais e na clonagem de 10.000 repositórios privados. Esta campanha maliciosa, que utiliza ferramentas especializadas, comprometeu uma série de serviços, incluindo provedores de nuvem e e-mail, armazenando as informações roubadas em um bucket Amazon S3.

Violação de segurança expõe milhares de credenciais em repositórios Git privados

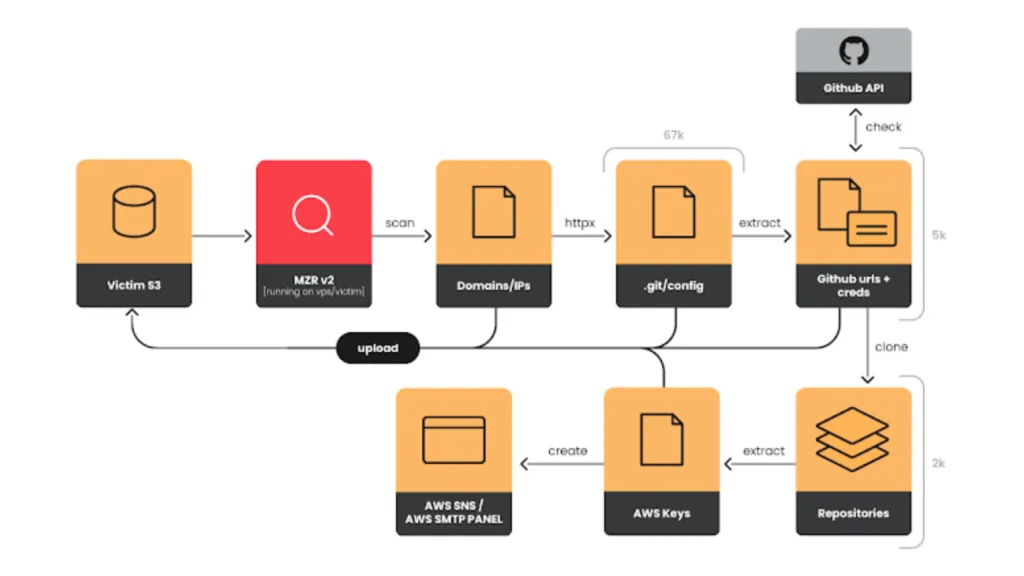

O ataque utiliza um conjunto de ferramentas privadas, combinando técnicas de busca e escaneamento para identificar arquivos de configuração Git desprotegidos em servidores vulneráveis. Segundo a Sysdig, a operação captura dados de configurações expostas, incluindo arquivos .git/config e .env do Laravel, que contêm credenciais sensíveis. Esses tokens são então usados para acessar e duplicar repositórios públicos e privados, ampliando o acesso às informações de login embutidas nos códigos.

Ferramentas utilizadas pelo EMERALDWHALE

A campanha usa programas como MZR V2 e Seyzo-v2, ferramentas populares no mercado clandestino, que escaneiam uma lista de IPs para identificar repositórios Git vulneráveis. As listas de IPs, compiladas com auxílio de ferramentas de pesquisa como Google Dorks, Shodan e utilitários como MASSCAN, são usadas para localizar servidores expostos. Estes dados são então vendidos em plataformas como Telegram, evidenciando um mercado crescente de informações de configuração de Git desprotegidas.

Ameaça à segurança e mercado clandestino

O ataque também revelou uma lista à venda com mais de 67.000 URLs que expõem o caminho /.git/config. Essa exposição massiva destaca o mercado em ascensão para informações sensíveis, especialmente para serviços de nuvem. O analista de segurança da Sysdig, Miguel Hernández, afirmou que a exposição de arquivos .env representa um risco significativo, pois esses arquivos geralmente incluem credenciais para serviços de banco de dados e nuvem.

Medidas de proteção contra ataques

Para evitar ataques semelhantes, é essencial implementar configurações de segurança mais rígidas nos repositórios Git e manter um gerenciamento adequado de tokens e configurações sensíveis. Esse incidente reforça a importância de garantir que todos os dados de configuração estejam protegidos e armazenados de forma segura, minimizando a exposição de credenciais que possam comprometer o ambiente de nuvem e serviços críticos.