A Microsoft revelou que tomou medidas para desabilitar contas falsas da Microsoft Partner Network (MPN) usadas para criar aplicativos OAuth maliciosos. A criação desses aplicativos maliciosos faz parte de uma campanha de phishing projetada para violar os ambientes de nuvem das organizações e roubar e-mails.

De acordo com a Microsoft:

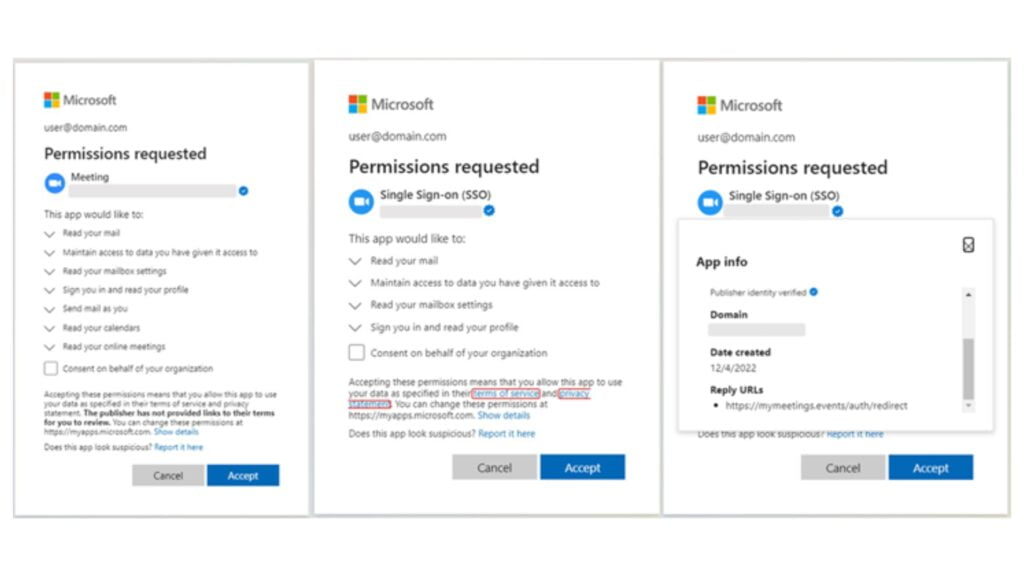

Os aplicativos criados por esses atores fraudulentos foram usados em uma campanha de phishing de consentimento, que induziu os usuários a conceder permissões aos aplicativos fraudulentos.

Ainda de acordo com a empresa, esta campanha de phishing visava um subconjunto de clientes baseados principalmente no Reino Unido e na Irlanda.

Phishing usando OAuth para invadir contas de e-mail corporativo

O phishing de consentimento é um ataque de engenharia social em que os usuários são induzidos a conceder permissões a aplicativos de nuvem maliciosos, que podem ser armados para obter acesso a serviços de nuvem legítimos e dados confidenciais do usuário.

A Microsoft disse que tomou conhecimento da campanha em 15 de dezembro de 2022. Desde então, alertou os clientes afetados por e-mail, com a empresa observando que os agentes da ameaça abusaram do consentimento para exfiltrar caixas de correio. Além disso, segundo a empresa, ela implementou medidas de segurança adicionais para melhorar o processo de verificação associado ao Microsoft Cloud Partner Program e minimizar o potencial de comportamento fraudulento no futuro.

Aplicativos maliciosos

A Proofpoint observou que os aplicativos OAuth maliciosos tinham “permissões delegadas de longo alcance”, como ler e-mails, ajustar configurações de caixa de correio e obter acesso a arquivos e outros dados conectados à conta do usuário. Ela também disse que, diferentemente de uma campanha anterior que comprometeu os editores verificados da Microsoft existentes para aproveitar os privilégios do aplicativo OAuth.

Os ataques mais recentes foram projetados para se passar por editores legítimos para serem verificados e distribuir os aplicativos não autorizados. Dois dos aplicativos em questão foram nomeados “Single Sign-on (SSO)”, enquanto o terceiro aplicativo foi chamado de “Meeting” em uma tentativa de se passar por um software de videoconferência.

Todos os três aplicativos, criados por três editoras diferentes, visavam as mesmas empresas e alavancavam a mesma infraestrutura controlada por invasores.

Esta não é a primeira vez que aplicativos OAuth falsos são usados para atingir os serviços em nuvem da Microsoft. Em janeiro de 2022, a Proofpoint detalhou outra atividade de ameaça chamada OiVaVoii que visava executivos de alto nível a assumir o controle de suas contas.

Então, em setembro de 2022, a Microsoft revelou que desativou um ataque que fazia uso de aplicativos OAuth desonestos implantados em locatários de nuvem comprometidos para, por fim, assumir o controle de servidores Exchange e distribuir spam.