O APT29, grupo vinculado à Rússia, teve como alvo dezenas de organizações e agências governamentais em todo o mundo com ataques de phishing do Microsoft Teams. A Microsoft Threat Intelligence informou que o grupo realizou os ataques a dezenas de organizações e agências governamentais em todo o mundo.

APT29 realiza ataques de phishing usando o Microsoft Teams

O APT29, juntamente com o grupo de espionagem cibernética APT28, esteve envolvido no hack do Comitê Nacional Democrata e na onda de ataques direcionados às eleições presidenciais de 2016 nos EUA. O Microsoft Threat Intelligence informou que os ciberespiões conduziram ataques de engenharia social altamente direcionados usando iscas de phishing para roubo de credenciais enviadas como bate-papo do Microsoft Teams.

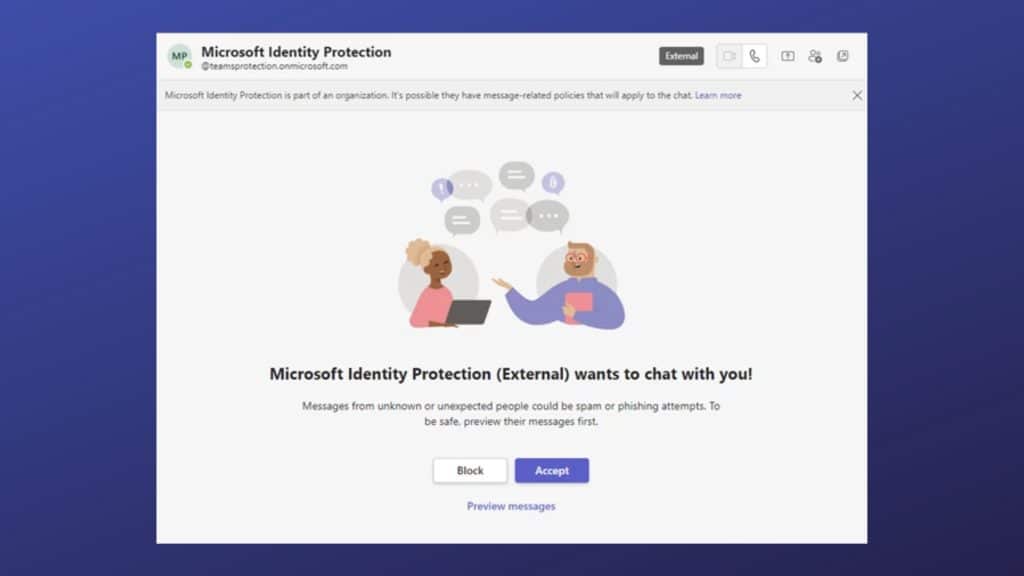

Os invasores usam locatários do Microsoft 365 comprometidos anteriormente pertencentes a pequenas empresas para criar novos domínios que aparecem como entidades de suporte técnico. Em seguida, o APT29 aproveita as mensagens do Teams para enviar iscas que tentam roubar credenciais de uma organização de destino, envolvendo um usuário e enganando-o para aprovar prompts de autenticação multifator (MFA).

A Microsoft disse que os hackers patrocinados pelo estado visaram menos de 40 organizações globais exclusivas, incluindo agências governamentais, organizações não governamentais (ONGs), serviços de TI, tecnologia, manufatura discreta e setores de mídia.

A cadeia de ataque passo a passo

Os invasores enviam uma solicitação de mensagem do Microsoft Teams para a vítima, a mensagem é enviada de um usuário externo disfarçado de suporte técnico ou equipe de segurança. Ao aceitar a solicitação de mensagem, o usuário-alvo recebe uma mensagem do Microsoft Teams do invasor tentando induzi-lo a inserir um código no aplicativo Microsoft Authenticator em seu dispositivo móvel.

Depois que o usuário de destino aceitou a solicitação de mensagem e inseriu o código no aplicativo Microsoft Authenticator, o invasor recebe um token para autenticar como o usuário de destino. Em seguida, o agente da ameaça obtém acesso à conta do Microsoft 365 da vítima.

O ator passa então a realizar atividades pós-comprometimento, que normalmente envolvem roubo de informações do locatário do Microsoft 365 comprometido. Em alguns casos, o ator tenta adicionar um dispositivo à organização como um dispositivo gerenciado por meio do Microsoft Entra ID (anteriormente Azure Active Directory), provavelmente uma tentativa de contornar as políticas de acesso condicional configuradas para restringir o acesso a recursos específicos apenas para dispositivos gerenciados.

A Microsoft compartilhou indicadores de comprometimento (IoCs) para esses ataques e recomendações para mitigá-los. Os hackers visaram entidades e sistemas diplomáticos que transmitiam informações confidenciais sobre a política da região, auxiliando cidadãos ucranianos que fugiam do país e prestando ajuda ao governo da Ucrânia.