A escalada recente dos ataques de ransomware demonstra como os grupos criminosos estão investindo cada vez mais em sofisticação técnica para contornar soluções modernas de defesa. No centro desse cenário está o Shanya Packer, uma abordagem que vem ganhando espaço justamente por explorar lacunas operacionais em soluções de EDR baseadas em detecção de comportamento e análise em tempo real. Logo no primeiro estágio do ataque, o empacotador Shanya EXE atua como um multiplicador de eficiência, reduzindo drasticamente a visibilidade do código malicioso.

A promessa original das plataformas de Endpoint Detection and Response sempre foi oferecer vantagem defensiva frente às ameaças avançadas, correlacionando eventos e identificando padrões suspeitos. No entanto, o surgimento de serviços altamente especializados como o Shanya EXE mostra que essa balança está novamente sendo disputada, com ofensores focados em evasão na memória, abuso de componentes legítimos do sistema e sabotagem direta das rotinas de monitoramento.

Este artigo apresenta em profundidade como funciona o ransomware, por que ele se encaixa no modelo Packer as a Service (PaaS) e qual é o impacto real para equipes de SecOps, administradores de sistemas Windows e profissionais que acompanham a evolução das ameaças digitais.

Imagem: Sophos

O que é o Shanya EXE e como funciona o packer as a service

O Shanya EXE é um empacotador malicioso oferecido como serviço no ecossistema do cibercrime, caracterizando claramente o modelo de Packer as a Service. Nesse formato, operadores de ransomware não precisam desenvolver seu próprio mecanismo de ofuscação, basta adquirir acesso à plataforma e submeter seu payload, recebendo em troca um executável protegido contra análise estática e dinâmica.

O conceito de PaaS não é novo, mas o Shanya elevou o padrão ao oferecer integração direta com técnicas avançadas de execução em memória e evasão de EDR. Surgido no final de 2024 em fóruns clandestinos, o serviço rapidamente ganhou adoção por grupos consolidados, principalmente por prometer compatibilidade com múltiplas famílias de ransomware e geração de binários altamente customizados.

No contexto do Shanya, o empacotador atua como uma camada intermediária entre o loader inicial e o payload final. Ele descriptografa e injeta o código apenas em tempo de execução, evitando a criação de artefatos estáticos facilmente detectáveis por assinaturas tradicionais ou scanners de arquivos.

A técnica de evasão na memória: shell32.dll

Um dos diferenciais técnicos mais relevantes do Shanya EXE é o uso de injeção na memória explorando uma cópia mapeada do shell32.dll, uma biblioteca legítima e amplamente utilizada no Windows. Em vez de criar um novo processo suspeito ou injetar código em alvos comuns como explorer.exe, o packer carrega o payload diretamente na região de memória já associada a essa DLL.

Essa abordagem reduz drasticamente o nível de ruído gerado para o EDR, já que o código passa a ser executado no contexto de um módulo confiável. Não há gravação do payload descriptografado em disco, eliminando rastros forenses clássicos e dificultando análises posteriores. Para muitas soluções de segurança, o tráfego e a execução parecem fazer parte do fluxo normal do sistema operacional.

No ransomware com Shanya, essa técnica de execução em memória cria uma janela de oportunidade crítica, permitindo que o malware avance para estágios mais agressivos do ataque antes de qualquer contenção automatizada.

Singularidade e criptografia por cliente

Outro ponto central do Shanya é a geração de binários praticamente únicos para cada cliente do serviço. O Shanya EXE não utiliza um stub padrão, cada build recebe um conjunto exclusivo de rotinas de descriptografia e ofuscação. Isso inviabiliza a reutilização de indicadores simples como hashes ou padrões estáticos.

Além disso, o empacotador implementa algoritmos de criptografia personalizados por cliente, o que aumenta o custo operacional para analistas de malware. Mesmo que uma amostra seja revertida, o conhecimento obtido dificilmente se aplica a outros casos. Essa singularidade é um dos principais motivos para a rápida adoção do serviço por operadores de ransomware mais maduros.

Na prática, o Shanya transforma o empacotamento em um serviço premium, ajustado às necessidades ofensivas e alinhado à lógica industrial do cibercrime moderno.

As táticas de desativação do EDR pelo Shanya

Além da ofuscação e execução furtiva, o Shanya EXE incorpora rotinas explicitamente desenhadas para interromper ou degradar o funcionamento de soluções EDR. Diferente de tentativas diretas de matar processos de segurança, essas técnicas exploram comportamentos inesperados nos próprios mecanismos de proteção.

Uma das estratégias observadas envolve chamadas deliberadamente malformadas à função RtlDeleteFunctionTable, executadas em contextos inválidos. Esse comportamento pode induzir falhas internas ou exceções não tratadas em agentes EDR, levando à instabilidade do sensor ou até ao seu desligamento automático como mecanismo de autoproteção.

Para equipes de defesa, esse tipo de ataque é particularmente perigoso porque não gera alertas óbvios. A falha pode ser interpretada como um erro operacional, enquanto o Shanya segue operando com privilégios cada vez mais elevados.

Exploração de drivers legítimos para escalonamento de privilégios

O Shanya EXE também faz uso extensivo de drivers vulneráveis para escalar privilégios no sistema. Um exemplo recorrente é o ThrottleStop.sys, um driver legitimamente assinado, mas que apresenta falhas exploráveis para acesso em nível de kernel. Ao abusar desse componente, o malware consegue contornar mecanismos de controle de acesso e reforçar a neutralização do EDR.

Em cenários mais agressivos, também foi observado o uso do hlpdrv.sys, um driver não assinado que amplia a superfície de ataque no kernel. A combinação de drivers legítimos e não legítimos dificulta a criação de políticas de bloqueio sem impacto operacional, especialmente em ambientes corporativos complexos.

Esse tipo de abordagem evidencia que o empacotador Shanya não é apenas uma ferramenta de ofuscação, mas um facilitador completo para a cadeia de ataque do ransomware.

Grupos de ransomware que adotaram a plataforma

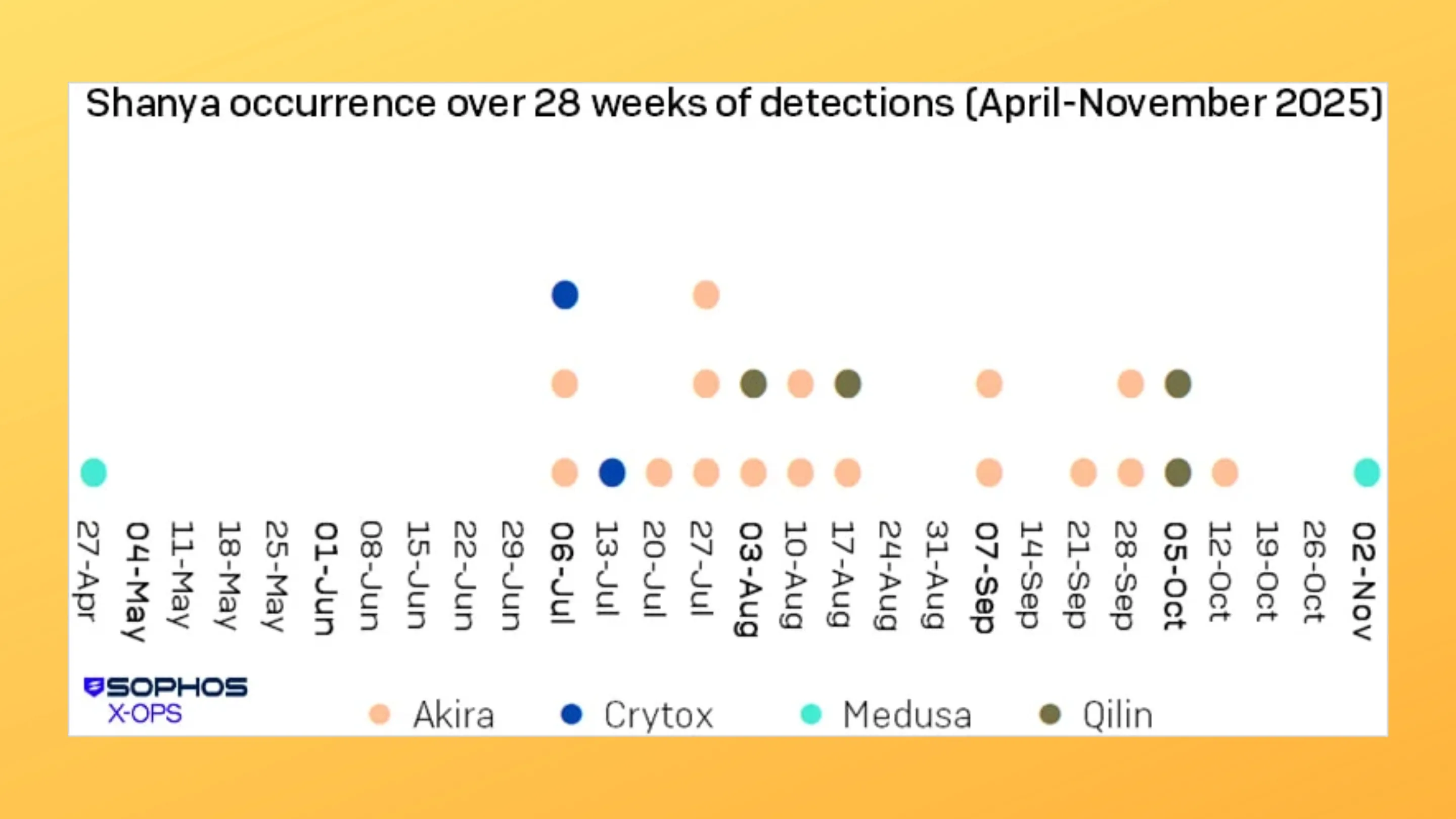

Diversos grupos de ransomware já foram associados ao uso do Shanya, indicando uma adoção transversal entre operações distintas. Entre os principais nomes estão Akira, Medusa, Qilin e Crytox, todos conhecidos por campanhas direcionadas e alto grau de profissionalização.

O grupo Akira se destaca como o usuário mais frequente do Shanya EXE. Suas campanhas recentes mostram um padrão consistente de execução em memória, rápida desativação de EDR e criptografia eficiente dos ambientes comprometidos. Essa repetição sugere integração profunda do packer às ferramentas internas do grupo.

Outros grupos, como Qilin e Medusa, utilizam o Shanya de forma mais seletiva, principalmente em ataques contra alvos com soluções de segurança avançadas. Já o Crytox demonstra interesse no empacotador como forma de diversificar técnicas e evitar correlações entre campanhas.

Esse cenário reforça a ideia de que o Shanya EXE se consolidou como um componente estratégico no arsenal do ransomware moderno.

Impacto e defesa contra o Shanya packer ransomware

A combinação de evasão em memória, desativação indireta de EDR e exploração de drivers em nível de kernel torna o shanya packer ransomware uma ameaça de alto impacto. Ele reduz significativamente o tempo de detecção e amplia a probabilidade de sucesso do ataque, especialmente em organizações que dependem excessivamente de defesas baseadas em assinatura ou prevenção automática.

Do ponto de vista defensivo, esse tipo de ameaça exige uma mudança de postura. A caça a ameaças (threat hunting) orientada por comportamento, análise de anomalias em memória e correlação de eventos em múltiplas camadas passa a ser essencial. Monitorar o carregamento incomum de DLLs, chamadas atípicas a funções do kernel e uso suspeito de drivers legítimos é fundamental para antecipar esse tipo de ataque.

Mais do que nunca, o caso do Shanya EXE reforça que a segurança eficaz depende de visibilidade profunda, contexto operacional e da integração entre tecnologia e processos humanos. Confiar apenas na promessa de detecção automática deixa uma lacuna perigosa, que serviços como o Shanya estão prontos para explorar.