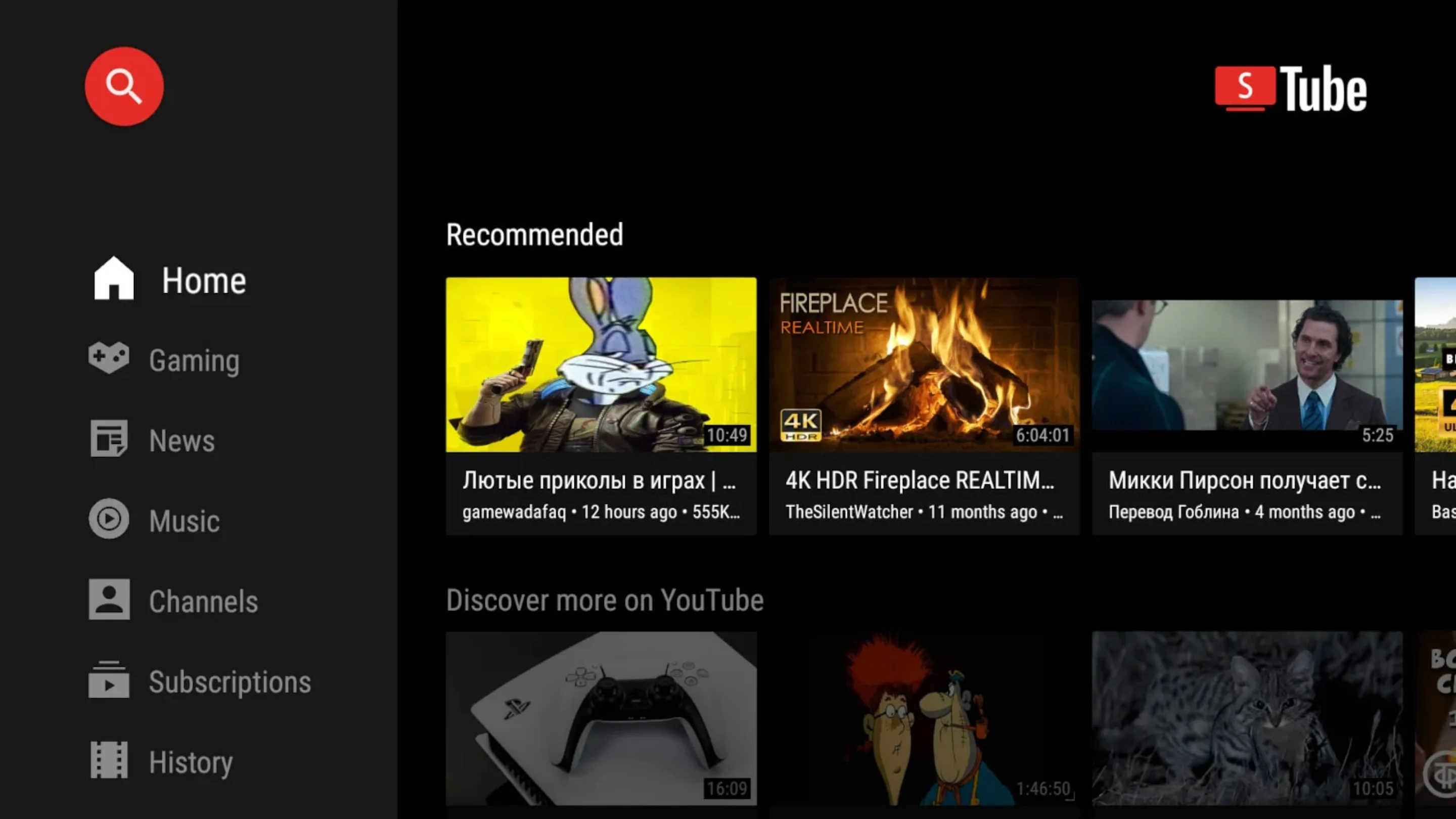

A invasão do SmartTube se tornou um dos alertas de segurança mais sérios já registrados no ecossistema Android TV, pois um dos aplicativos mais populares para assistir YouTube em TVs, boxes e sticks recebeu uma atualização maliciosa após ter suas chaves de assinatura comprometidas. Este artigo explica de forma clara e direta o que aconteceu, quais versões foram afetadas, qual o risco da biblioteca injetada e fornece um guia completo de proteção e migração para usuários iniciantes e avançados. A situação exige atenção imediata, já que apps de TV comprometidos podem coletar dados, executar código remoto e comprometer contas do Google de forma silenciosa.

O SmartTube é amplamente usado por milhões de pessoas exatamente por oferecer uma experiência superior ao app oficial do YouTube, porém a recente violação demonstra a gravidade de confiar em um cliente de terceiros. Um aplicativo de TV comprometido cria um risco direto à privacidade e à segurança pessoal, por isso a resposta rápida dos usuários é fundamental.

O que aconteceu: chaves de assinatura comprometidas

A invasão foi confirmada pelo próprio desenvolvedor do SmartTube, que admitiu que as chaves de assinatura antigas foram comprometidas. Com essas chaves, o invasor pôde assinar um APK malicioso como se fosse uma atualização oficial e distribuí-lo aos usuários que fazem atualizações manuais ou automáticas. Isso significa que o atacante teve permissão técnica para enviar código arbitrário para qualquer TV que executasse versões anteriores. Embora ainda não existam indícios de roubo de credenciais massivo, o risco é real e exige precauções imediatas.

A versão e o malware identificados

A versão maliciosa confirmada é a 30.51, que já está sendo bloqueada pelo Play Protect em dispositivos compatíveis. Nela foi detectada a presença da biblioteca suspeita libalphasdk.so, um componente não usado oficialmente pelo projeto. Esse arquivo foi adicionado sem autorização, indicando manipulação direta do pacote e intenção explícita de comprometer o dispositivo. Usuários que instalaram a versão 30.51, mesmo que por pouco tempo, precisam considerar a possibilidade de que dados tenham sido acessados ou rastreados.

O risco oculto da biblioteca

A biblioteca libalphasdk.so apresenta um comportamento altamente incomum para um cliente de vídeo. Pesquisadores e usuários avançados identificaram que ela tenta realizar rastreamento, coleta de métricas e comunicação remota criptografada com servidores não documentados. Mesmo que não esteja claro se houve execução de código nocivo, o simples fato de existir um módulo nativo injetado abre espaço para: coleta de dados pessoais, monitoramento do uso da TV, comunicação remota sem o conhecimento do usuário, execução de instruções externas com privilégios elevados. O impacto potencial é alto, especialmente porque TVs e sticks Android frequentemente possuem permissões amplas, além de estarem vinculados à conta principal do Google.

Guia de proteção: ações imediatas para o usuário

A primeira medida é desinstalar qualquer versão suspeita do SmartTube, especialmente se a 30.51 estiver presente. Caso você não saiba qual versão instalou recentemente, a opção mais segura é remover o aplicativo completamente. Em seguida é essencial redefinir a senha da sua conta Google, pois o invasor poderia ter tentado capturar tokens, cookies ou permissões durante o uso.

A redefinição invalida qualquer acesso indevido. Também é necessário revisar cuidadosamente a seção de dispositivos conectados na conta Google e remover qualquer item desconhecido. Ativar a verificação em duas etapas reforça a proteção e reduz a chance de compromissos futuros. Por fim recomenda se realizar uma checagem de segurança completa pelo Painel de Segurança do Google, que ajuda a identificar acessos estranhos, permissões de aplicativos e eventos suspeitos que possam ter ocorrido enquanto o app malicioso esteve ativo.

Migração e a nova versão segura

Diante do comprometimento, o desenvolvedor revogou completamente a chave antiga de assinatura e anunciou que o SmartTube terá um novo ID de aplicativo, garantindo que a versão anterior não poderá mais receber atualizações automáticas. Isso evita que o invasor injete novas versões assinadas com a chave roubada. O recomendado é aguardar o lançamento do novo app nos canais oficiais como F Droid e GitHub, que são monitorados e permitem auditoria pública. Enquanto a nova versão não é publicada, não reinstale APKs encontrados na internet, pois há grande risco de versões clonadas ou manipuladas circularem entre fóruns e grupos de usuários.

Conclusão e impacto

A invasão ao SmartTube reforça a importância da transparência do desenvolvedor e do cuidado extremo ao instalar clientes alternativos. Embora aplicativos de terceiros ofereçam recursos avançados, eles também exigem vigilância constante, já que qualquer falha de segurança pode comprometer dados pessoais e até contas inteiras. Se você já usou o SmartTube recentemente, compartilhe este alerta com outros usuários de Android TV, Fire TV Stick e boxes similares, pois muitos ainda não sabem da violação. Acesse sua conta Google, revise atividades suspeitas e certifique se de que nenhum app malicioso permaneça instalado no seu dispositivo.