Usuários de smartphones costumam confiar em aplicativos de mensagens seguros, como o Signal, justamente por sua reputação em proteger conversas e priorizar a privacidade digital. No entanto, cibercriminosos têm explorado essa confiança de forma perigosa ao criar aplicativos falsos que se passam por versões legítimas desses mensageiros.

Pesquisadores de segurança revelaram novas campanhas de spyware Android, chamadas ProSpy e ToSpy, que se disfarçam de versões falsas dos apps Signal e ToTok. Esses malwares conseguem enganar os usuários, roubar informações sensíveis e comprometer a segurança dos dispositivos.

Neste artigo, vamos detalhar como funcionam essas campanhas maliciosas, os dados que elas roubam e, principalmente, como você pode se proteger de forma eficaz contra esse tipo de ameaça.

O que são as campanhas de spyware ProSpy e ToSpy

As campanhas ProSpy e ToSpy foram descobertas por pesquisadores da ESET, empresa de segurança digital reconhecida mundialmente. Embora os ataques tenham sido inicialmente direcionados a usuários nos Emirados Árabes Unidos, a estratégia dos criminosos pode ser facilmente adaptada para qualquer país, inclusive o Brasil.

Esses malwares são exemplos clássicos de como o spyware Android utiliza engenharia social: eles se apresentam como aplicativos legítimos, explorando a confiança em marcas conhecidas para enganar vítimas.

Como o golpe funciona: a tática dos sites e plugins falsos

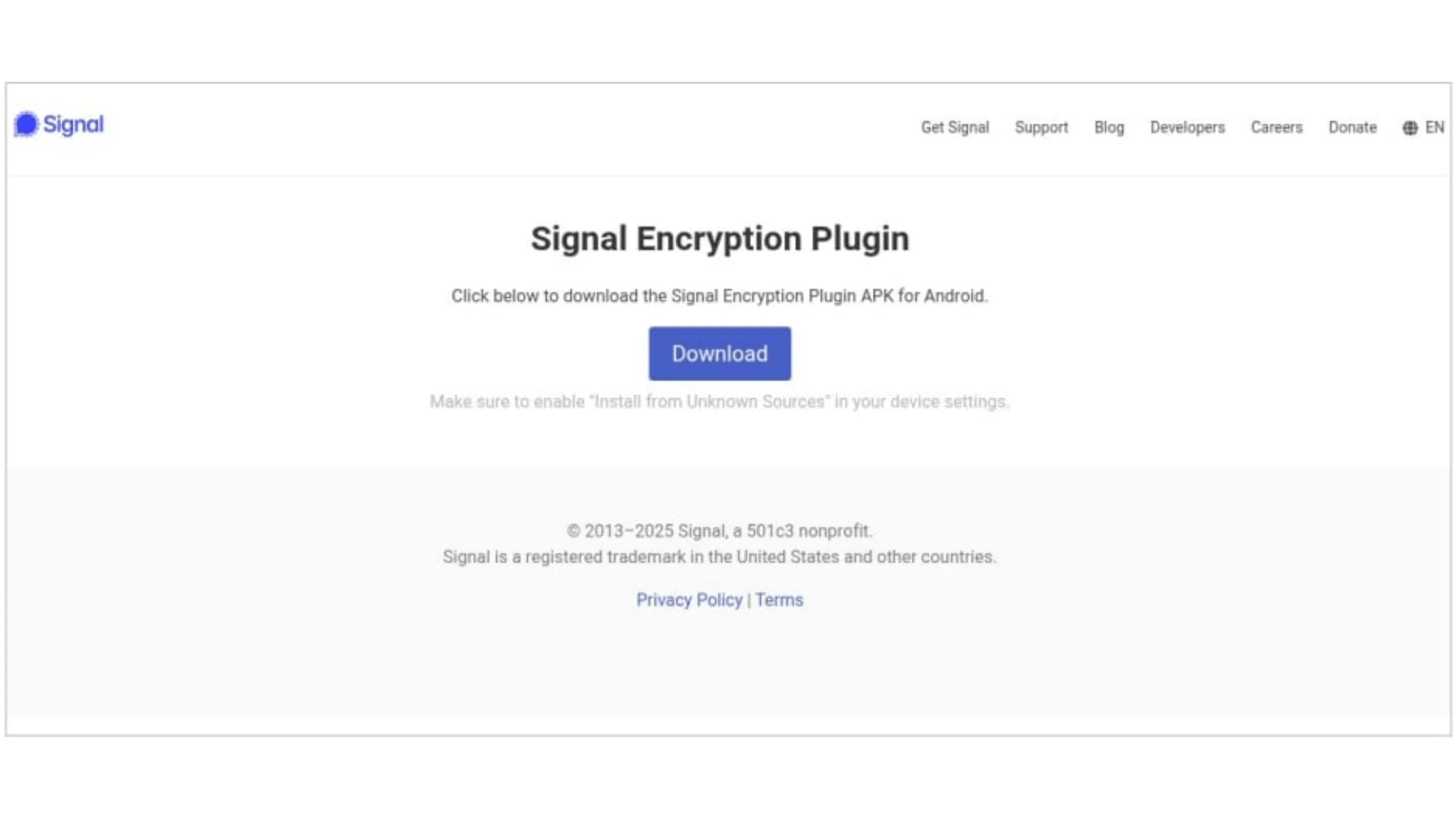

Os criminosos utilizam sites falsos e até mesmo lojas de aplicativos não oficiais que imitam a aparência de fontes legítimas, como a página oficial do Signal ou até mesmo a Samsung Galaxy Store. O objetivo é induzir o usuário a baixar versões adulteradas desses apps.

O disfarce do Signal: um plugin de criptografia que não existe

No caso do ProSpy, o aplicativo malicioso se apresenta como um “plugin de criptografia” para o Signal. Esse recurso simplesmente não existe na versão legítima do mensageiro. A promessa de segurança extra faz com que muitos usuários, preocupados com sua privacidade, acabem instalando o malware sem perceber o perigo.

A isca do ToTok: uma versão Pro para espionar

Já o ToSpy finge ser uma suposta “versão Pro” do ToTok. Vale lembrar que o próprio ToTok já teve sua reputação manchada após ser acusado de servir como ferramenta de espionagem em larga escala. Ou seja, os cibercriminosos exploram um app já cercado de polêmicas para aplicar um golpe ainda mais sofisticado.

Os dados na mira: o que o spyware rouba do seu celular

Uma vez instalado, o spyware coleta uma enorme quantidade de informações do dispositivo da vítima. Entre os dados mais visados estão:

- Lista de contatos do celular.

- Mensagens SMS recebidas e enviadas.

- Arquivos de mídia, como fotos, vídeos e áudios.

- Informações do dispositivo, incluindo IMEI e versão do sistema.

- Backups de conversas do ToTok, caso estejam disponíveis no aparelho.

Esses dados podem ser usados tanto para espionagem pessoal quanto para atividades criminosas, como fraudes financeiras ou extorsão.

Anatomia do malware: como ele se esconde e persiste no Android

O funcionamento interno dessas ameaças mostra como elas foram projetadas para se manter ativas mesmo após tentativas de remoção.

- Abuso da API AlarmManager: o spyware agenda sua própria reexecução, garantindo que volte a funcionar mesmo depois de fechado.

- Serviço de primeiro plano: o malware se registra como processo prioritário, dificultando sua interrupção pelo sistema.

- Evento BOOT_COMPLETED: o aplicativo malicioso se inicia automaticamente toda vez que o celular é reiniciado.

Essas técnicas fazem com que o spyware seja mais resistente, exigindo atenção redobrada do usuário para evitar a infecção.

Como se proteger de malwares e aplicativos falsos no Android

Para não cair em golpes semelhantes, é essencial adotar boas práticas de segurança no dia a dia. Veja as principais recomendações:

- Fonte é tudo: baixe aplicativos apenas de lojas oficiais, como a Google Play Store.

- Desconfie de promessas: evite instalar versões “Pro”, “Premium” ou “plugins” que não existam nas lojas oficiais.

- Verifique as permissões: desconfie se um app de mensagens pede acesso a funções como SMS ou lista de contatos sem necessidade clara.

- Mantenha o Play Protect ativo: essa ferramenta nativa do Android ajuda a identificar e bloquear aplicativos maliciosos.

- Use um bom antivírus: soluções de segurança confiáveis oferecem uma camada extra de proteção contra spyware Android e outros tipos de malware.

Conclusão: a vigilância é a melhor defesa

As campanhas ProSpy e ToSpy mostram como os criminosos exploram a confiança em aplicativos populares para espalhar spyware Android e comprometer a privacidade dos usuários. A principal arma deles é a engenharia social, que transforma nomes conhecidos como Signal e ToTok em iscas para ataques.

A melhor defesa é a vigilância constante: verificar as origens dos aplicativos instalados, manter o sistema seguro e compartilhar alertas de segurança com familiares e amigos. Assim, além de proteger o próprio dispositivo, você ajuda a criar uma rede de usuários mais conscientes e menos vulneráveis a golpes digitais.