Um novo malware conhecido como SteelFox está comprometendo computadores com Windows ao explorar drivers vulneráveis para elevar seus privilégios no sistema. Este software malicioso combina a mineração de criptomoedas com o roubo de dados de cartões de crédito, usando uma técnica conhecida como “bring your own vulnerable driver” para atingir o nível de acesso NT/SYSTEM.

SteelFox explora driver vulnerável para comprometer PCs

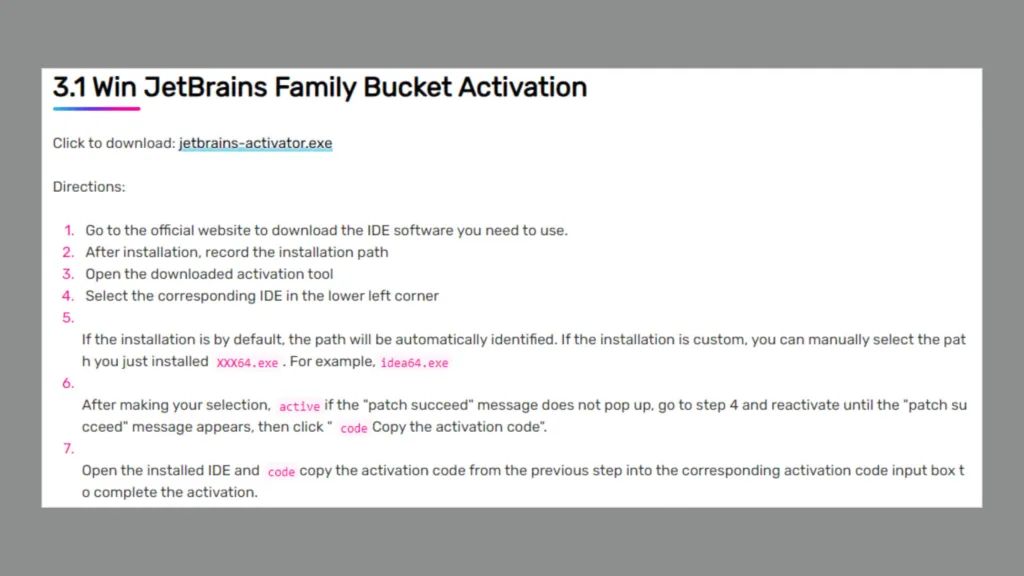

O pacote malicioso, apelidado de SteelFox, é distribuído em fóruns e trackers de torrent como uma ferramenta de crack para ativação de softwares populares, incluindo Foxit PDF Editor, JetBrains e AutoCAD. Assim como em campanhas avançadas de grupos patrocinados por estados, SteelFox utiliza drivers vulneráveis para obter acesso a níveis altos de sistema, uma tática que se estende agora para ataques com foco em roubo de informações.

Detecção e impacto crescente

A Kaspersky identificou o SteelFox pela primeira vez em agosto, mas o malware circula desde fevereiro de 2023, com sua distribuição aumentando recentemente em vários canais digitais, como blogs, torrents e fóruns. Segundo a Kaspersky, seus produtos já bloquearam mais de 11.000 ataques do SteelFox globalmente.

Processo de infecção e execução do SteelFox

Análises indicam que posts promovendo SteelFox instruem os usuários a ativar ilegalmente softwares, levando-os a baixar o malware inadvertidamente. Durante o processo, o SteelFox, aparentemente legítimo, adiciona uma função maliciosa que carrega o malware completo no sistema.

Após ganhar acesso de administrador, o SteelFox cria um serviço que executa o driver WinRing0.sys, vulnerável a falhas como CVE-2020-14979 e CVE-2021-41285. Essas falhas permitem que o malware alcance o nível de privilégio NT/SYSTEM, possibilitando controle total sobre o sistema. Além disso, o driver é usado para minerar Monero, uma criptomoeda de difícil rastreamento.

Comunicação segura e roubo de dados

O malware estabelece uma conexão com seu servidor de comando e controle (C2) usando SSL pinning e TLS v1.3, métodos que impedem a interceptação da comunicação. O componente “info-stealer” do SteelFox coleta dados de 13 navegadores, extraindo informações como cartões de crédito, histórico de navegação e cookies, além de dados de sistema e conexão RDP.

SteelFox atinge diversos países e usuários

A Kaspersky reporta que o SteelFox tem como alvo usuários de softwares específicos, como AutoCAD e JetBrains, sem discriminar localização geográfica. Até o momento, foram identificados ataques em países como Brasil, China, Rússia, México, Egito e Índia. A análise do código do malware revela um desenvolvedor experiente em C++, capaz de criar um software malicioso altamente sofisticado com integração de bibliotecas externas.