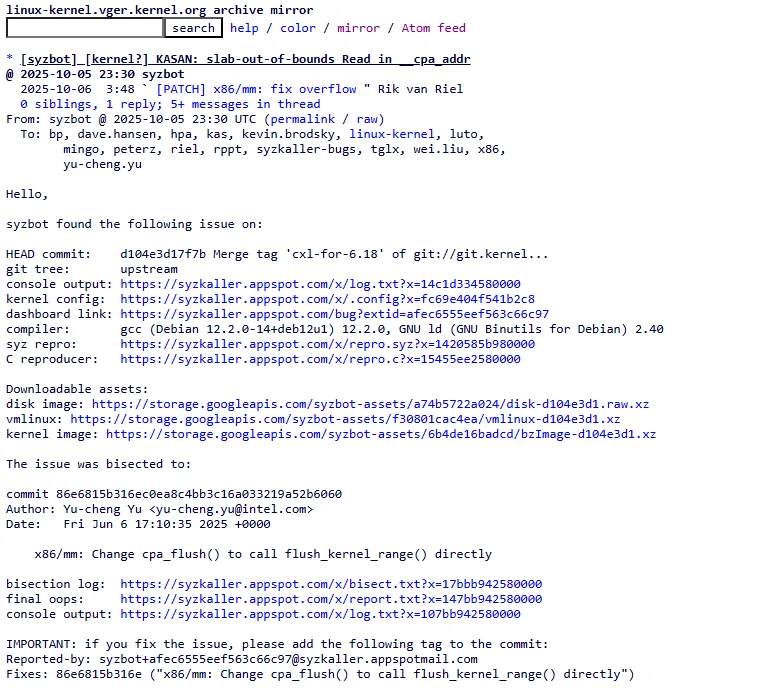

O incansável robô de fuzzing do Google, o syzbot, mais uma vez provou seu valor ao descobrir uma vulnerabilidade de leitura fora dos limites (slab-out-of-bounds) no subsistema de gerenciamento de memória da arquitetura x86 do Linux kernel. Essa falha, detectada pelo KASAN (Kernel Address Sanitizer), estava escondida no coração do código que gerencia a memória de páginas, especificamente na função __cpa_addr que faz parte da rotina de invalidação do cache do TLB (Translation Lookaside Buffer). A descoberta rápida e automática do bug é um exemplo claro da eficácia da automação no controle de qualidade do kernel.

Contexto técnico: O que causou o problema?

O problema foi introduzido por uma refatoração recente da função cpa_flush(), responsável justamente por atualizar (ou invalidar) atributos das páginas de memória, um passo crítico para manter consistência e segurança na manipulação da memória virtual. Durante essa mudança, o cálculo do endereço final da região a ser invalidada passou a acessar uma posição além do fim do array de páginas, causando o famoso erro read out-of-bounds na função __cpa_addr. Este tipo de bug pode causar corrupção de memória e potenciais falhas de segurança, tornando sua correção urgente.

A solução: Simplicidade e eficácia no patch

Felizmente, a correção foi rápida e direta. O renomado desenvolvedor Rik van Riel aplicou um patch que modifica a lógica do cálculo do endereço final da área a ser tratada, eliminando o acesso a uma posição inválida do array. Ao invés de buscar o último elemento do array diretamente, a nova versão calcula o endereço com base no endereço inicial e a quantidade de páginas envolvidas. Isso não só resolve o problema do out-of-bounds como reforça a robustez do código. Além disso, o bug foi introduzido recentemente, tornando a correção ainda mais oportuna antes que uma possível vulnerabilidade se espalhasse para versões estáveis do kernel.

Um exemplo de qualidade no desenvolvimento do Linux

Esse episódio é um belo exemplo de como a colaboração entre ferramentas automatizadas como a syzbot, o sistema de detecção KASAN e desenvolvedores humanos permitiu identificar, diagnosticar e corrigir um problema de segurança em poucas horas — cenário ideal para um projeto tão crítico quanto o Linux kernel. O uso de fuzzing contínuo, a integração direta com ferramentas de análise automática e o protocolo ágil de patching confirmam a excelência do processo de qualidade do kernel, garantindo que o sistema operativo mantenha seu alto padrão de estabilidade e segurança.