Nos últimos anos, a convergência entre cibercrime e espionagem tem se tornado cada vez mais evidente e preocupante no cenário global de segurança digital. Essa fusão de táticas cibernéticas desafia não apenas as ferramentas tradicionais de defesa, mas também a capacidade de atribuir com precisão as origens e motivações por trás dos ataques. Grupos antes vistos como distintos, que operam tanto no crime financeiro quanto no roubo de informações sensíveis, agora compartilham infraestrutura e técnicas sofisticadas, revelando um panorama complexo que exige atenção redobrada.

TA829 e UNK_GreenSec: a intrincada rede que une cibercrime e espionagem digital

Neste artigo, vamos analisar detalhadamente os grupos de ameaças TA829 e UNK_GreenSec, destacando a sobreposição em suas táticas, infraestrutura e malwares utilizados, como o RomCom RAT, TransferLoader e SlipScreen. Através dessa análise, buscamos entender as implicações dessa intersecção para profissionais de segurança cibernética, desenvolvedores, analistas de ameaças e demais interessados, reforçando a importância de reconhecer essa complexa rede de ameaças híbridas para a elaboração de estratégias eficazes de defesa.

Compreender essa convergência cibercrime espionagem é crucial para aprimorar a vigilância digital e fortalecer as barreiras contra ataques cada vez mais sofisticados, onde a linha entre lucro e espionagem política ou corporativa se torna cada vez mais tênue.

Os protagonistas: TA829 (RomCom RAT) e UNK_GreenSec (TransferLoader)

Os grupos TA829 e UNK_GreenSec representam duas faces da mesma moeda na atual paisagem do cibercrime e da espionagem digital. Embora tradicionalmente considerados atores distintos, suas operações recentes apontam para uma sobreposição significativa em táticas e infraestrutura, sugerindo uma colaboração ou mesmo uma origem compartilhada.

TA829: o ator híbrido e o RomCom RAT

O TA829 é conhecido por ser um grupo híbrido que alia motivações financeiras e de espionagem. Este ator tem se destacado pelo uso do RomCom RAT, um malware sofisticado que permite controle remoto extensivo dos sistemas infectados, com capacidades de coleta de informações sigilosas, movimentação lateral em redes e evasão de detecção.

Uma das características marcantes do TA829 é o uso frequente de vulnerabilidades zero-day para infiltração, aliado a táticas de “living off-the-land”, que utilizam ferramentas legítimas do sistema operacional para manter o acesso e dificultar a análise forense. Essa combinação torna a atuação do grupo especialmente difícil de ser detectada e mitigada.

UNK_GreenSec: o foco no ransomware Morpheus via TransferLoader

Já o grupo UNK_GreenSec é mais associado a campanhas de ransomware, especialmente por meio do TransferLoader, um malware downloader responsável por implantar o ransomware Morpheus (também conhecido como HellCat) nas redes das vítimas.

Originariamente documentado em 2021, o TransferLoader vem sendo utilizado para distribuir cargas maliciosas que vão desde roubo de credenciais até criptografia de dados para extorsão. A infraestrutura do UNK_GreenSec mostra sinais claros de compartilhamento com o TA829, principalmente na forma como o malware é entregue e os métodos de comunicação usados.

Infraestrutura compartilhada e táticas de ataque comuns

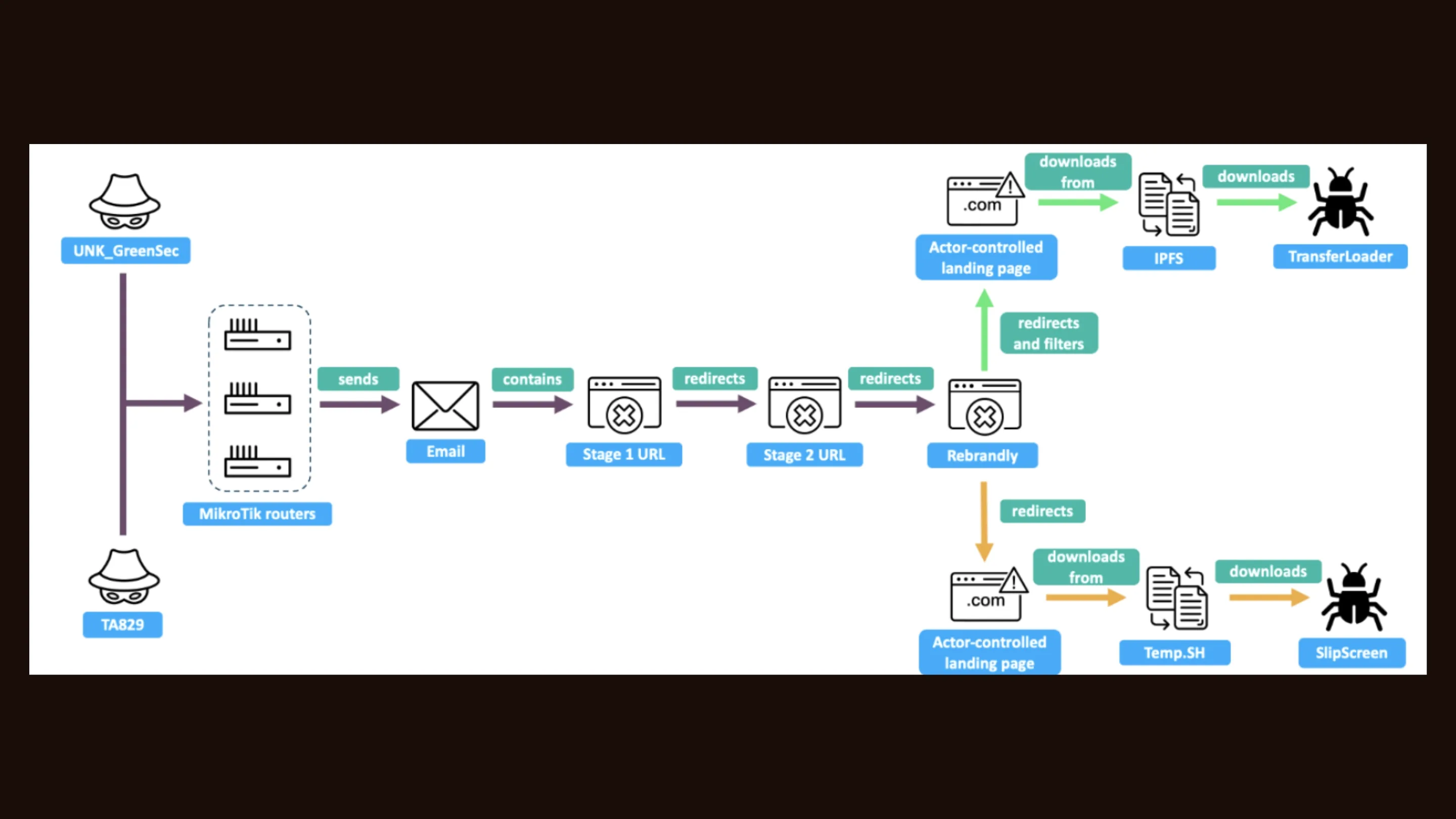

Um dos indícios mais fortes da convergência entre esses grupos está na infraestrutura que ambos utilizam para executar seus ataques. Serviços de proxy REM baseados em roteadores MikroTik comprometidos são a base para o redirecionamento de tráfego e para a condução de campanhas de phishing.

A rede de proxy REM e o dribble de e-mails maliciosos

Tanto TA829 quanto UNK_GreenSec fazem uso intensivo de uma rede de proxies REM, aproveitando-se da vulnerabilidade de roteadores MikroTik para retransmitir tráfego e enviar e-mails maliciosos de forma mascarada. Essa técnica dificulta a detecção do ponto de origem real dos ataques e permite maior persistência nas campanhas de phishing, que são o vetor inicial para a implantação dos malwares.

Redirecionamentos e cadeias de infecção distintas

Apesar de compartilharem infraestrutura, os grupos adotam cadeias de infecção específicas. O redirecionamento via serviços como o Rebrandly leva as vítimas a páginas falsas que oferecem iscas variadas, desde documentos maliciosos até falsas oportunidades de emprego. A partir daí, TA829 foca no SlipScreen e outros malwares para espionagem, enquanto UNK_GreenSec direciona para o TransferLoader e a ativação do ransomware Morpheus.

O arsenal de malware de TA829: de SlipScreen a DustyHammock

A sofisticada cadeia de ataque do TA829 envolve múltiplos estágios, com malwares especializados em funções específicas que garantem a persistência e o controle avançado sobre os sistemas comprometidos.

SlipScreen e a persistência inteligente

O SlipScreen é o primeiro estágio do ataque, responsável por verificar a existência de determinados documentos e configurações no Registro do Windows para determinar a viabilidade da infecção. Essa abordagem seletiva reduz a exposição e aumenta a eficácia da operação.

MeltingClaw, RustyClaw e os backdoors finais

Downloaders como o MeltingClaw e o RustyClaw são responsáveis por baixar e executar componentes adicionais, enquanto os backdoors finais, ShadyHammock e DustyHammock, oferecem controle remoto completo. Destaque para o DustyHammock que utiliza o protocolo IPFS (InterPlanetary File System), uma tecnologia descentralizada, para ocultar suas comunicações e dificultar o bloqueio pelas defesas tradicionais.

O foco de UNK_GreenSec: oportunidades de emprego e o ransomware Morpheus

A campanha de UNK_GreenSec frequentemente utiliza iscas relacionadas a vagas de emprego e processos seletivos para atrair vítimas, aproveitando o apelo dessas mensagens para aumentar as taxas de clique.

Ao infectar o sistema via TransferLoader, o grupo prepara o terreno para a execução do ransomware Morpheus, que criptografa arquivos e exige pagamento para liberação dos dados, ampliando o impacto financeiro do ataque.

As possíveis relações entre TA829 e UNK_GreenSec: uma análise

A empresa Proofpoint levantou quatro hipóteses para explicar a relação entre TA829 e UNK_GreenSec:

- Ambos grupos seriam clientes de um mesmo provedor terceirizado de serviços de ataque, que oferece infraestrutura e ferramentas compartilhadas.

- TA829 estaria prestando serviços para UNK_GreenSec, atuando como operador da cadeia de infecção inicial.

- UNK_GreenSec poderia estar fornecendo suporte operacional para TA829, especialmente em ataques financeiros.

- Por fim, ambos seriam na verdade o mesmo grupo operando sob nomes diferentes para fins estratégicos.

Cada possibilidade implica diferentes desafios para a atribuição e para a resposta, especialmente pela crescente fusão entre atividades de cibercrime e espionagem.

Implicações e desafios na atribuição de ameaças

A convergência entre cibercrime e espionagem evidencia a necessidade de abordagens avançadas para monitoramento e resposta a incidentes. A sobreposição de técnicas, infraestrutura e malwares entre grupos como TA829 e UNK_GreenSec complica a atribuição tradicional, exigindo análises profundas e multidisciplinares.

Para profissionais de segurança, isso reforça a importância de estratégias robustas que incluam análise comportamental, inteligência colaborativa e atualização constante frente a essas ameaças híbridas.

A defesa contra essas operações complexas não é apenas técnica, mas também estratégica, envolvendo cooperação entre organizações, setor privado e governos.

Convidamos você a refletir sobre esse cenário e a compartilhar suas experiências e dúvidas sobre a fusão entre cibercrime e espionagem digital. Para aprofundar seus conhecimentos, acompanhe mais conteúdos sobre segurança cibernética em nosso site e esteja sempre um passo à frente das ameaças.