Tag: segurança cibernética

Posts do autor

Hackers chineses exploram roteadores da Juniper Networks com backdoors personalizados

Um grupo de hackers chineses tem explorado roteadores antigos da Juniper Networks para implantar backdoors sofisticados. O ataque visa redes…

CISA alerta: ransomware Medusa atingiu mais de 300 organizações nos EUA

A CISA revelou que o ransomware Medusa afetou mais de 300 organizações de infraestrutura crítica nos EUA. Autoridades recomendam medidas…

Mais de 400 IPs exploram falhas SSRF em ataque cibernético global

Um ataque cibernético coordenado explora diversas vulnerabilidades SSRF, envolvendo mais de 400 IPs. A GreyNoise alerta que a exploração atinge…

Blind Eagle ataca entidades colombianas explorando falha NTLM e RATs

O grupo Blind Eagle tem realizado ataques contra entidades colombianas desde novembro de 2024, explorando falhas NTLM e distribuindo RATs…

CISA alerta sobre novas falhas exploradas no Advantive VeraCore e Ivanti EPM

A CISA incluiu cinco novas vulnerabilidades no catálogo de falhas exploradas, afetando o Advantive VeraCore e o Ivanti EPM. Empresas…

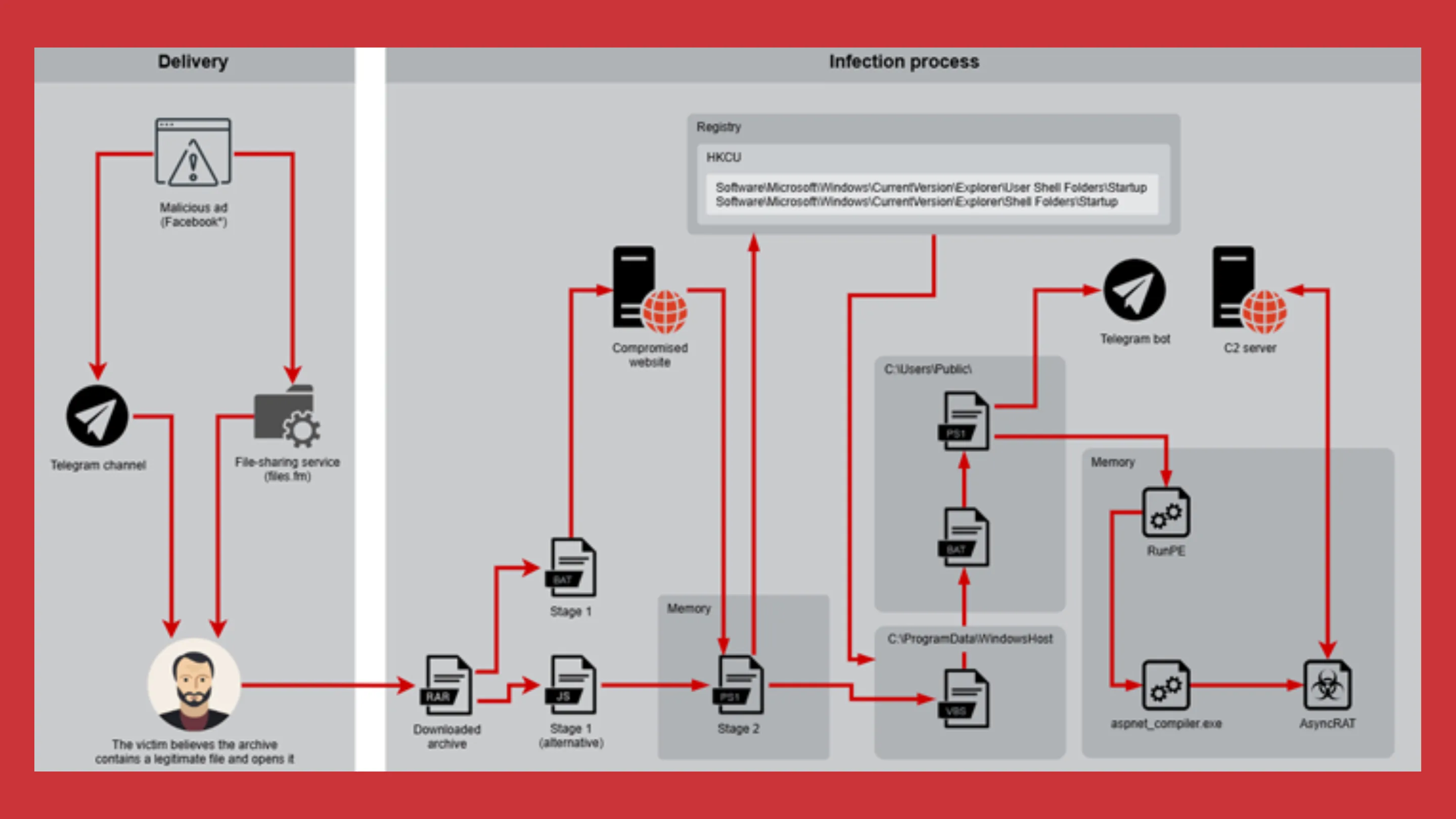

Desert Dexter: Ataques Cibernéticos Usam Facebook e Telegram para Espalhar AsyncRAT

A campanha Desert Dexter, com foco no Oriente Médio e Norte da África, distribui malware AsyncRAT via anúncios do Facebook…

Comandos ocultos em chip ESP32 expõem dispositivos a ataques

Pesquisadores descobriram comandos não documentados no chip ESP32, amplamente utilizado em dispositivos IoT. Essas falhas podem permitir ataques, comprometendo dados…

Microsoft alerta: hackers norte-coreanos adotam ransomware Qilin em novos ataques

O grupo hacker norte-coreano Moonstone Sleet agora utiliza o ransomware Qilin em ataques cibernéticos. Microsoft alerta sobre novas táticas de…

Gangue de ransomware usa webcam vulnerável para burlar EDR e criptografar rede

A gangue de ransomware Akira explorou uma webcam desprotegida para contornar a proteção EDR e criptografar uma rede corporativa. O…

Medusa Ransomware intensifica ataques e exige resgates milionários em 2025

O ransomware Medusa ampliou seus ataques em 2025, atingindo mais de 40 vítimas apenas nos primeiros dois meses do ano.…