O sistema Android é conhecido por sua constante evolução em segurança e privacidade, especialmente nas versões mais recentes. No entanto, mesmo com essas melhorias, novas ameaças continuam surgindo — e uma das mais alarmantes atualmente é a recém-descoberta vulnerabilidade TapTrap, que pode burlar as permissões de segurança do Android 15 e 16 de forma quase imperceptível para o usuário.

Neste artigo, você entenderá o que é o TapTrap, como ele funciona, por que representa um risco significativo, quem o descobriu, qual foi a resposta da indústria (incluindo Google e GrapheneOS) e, principalmente, como você pode se proteger contra essa nova ameaça.

Com a crescente dependência de dispositivos móveis no cotidiano e o aumento de aplicativos que solicitam permissões sensíveis, entender falhas como o TapTrap se torna essencial para proteger seus dados e sua privacidade.

Entendendo o TapTrap: A nova ameaça ao Android

A vulnerabilidade TapTrap Android foi descoberta por pesquisadores da Universidade Técnica de Viena (TU Wien) e da Universidade de Bayreuth, que revelaram uma nova técnica de ataque baseada em tapjacking, mas com um nível de sofisticação nunca antes visto.

Diferente do tapjacking tradicional, o TapTrap não depende da permissão SYSTEM_ALERT_WINDOW (usada por apps para exibir sobreposições na tela). Em vez disso, ele explora o comportamento padrão de animações e transparências na interface do Android para enganar o usuário e induzi-lo a clicar em elementos ocultos — tudo sem levantar suspeitas.

Essa descoberta foi documentada em um artigo técnico que será apresentado no USENIX Security Symposium 2025, um dos eventos mais importantes da comunidade global de segurança digital.

Tapjacking tradicional vs. TapTrap: As diferenças cruciais

O tapjacking tradicional normalmente exige permissões explícitas e utiliza sobreposições visuais para capturar interações do usuário com elementos sensíveis da interface, como o botão “Aceitar” em caixas de diálogo.

Já o TapTrap é muito mais sutil e perigoso. Ele não precisa de permissões especiais, pois usa uma combinação de animações de entrada (activity transitions) e baixa opacidade em telas transparentes. Isso permite criar um cenário de engano visual perfeito, onde o usuário interage com uma interface aparentemente inofensiva, mas está na verdade clicando em comandos ocultos de outro app.

Essa abordagem torna o TapTrap extremamente difícil de detectar, tanto para o usuário comum quanto para mecanismos tradicionais de segurança.

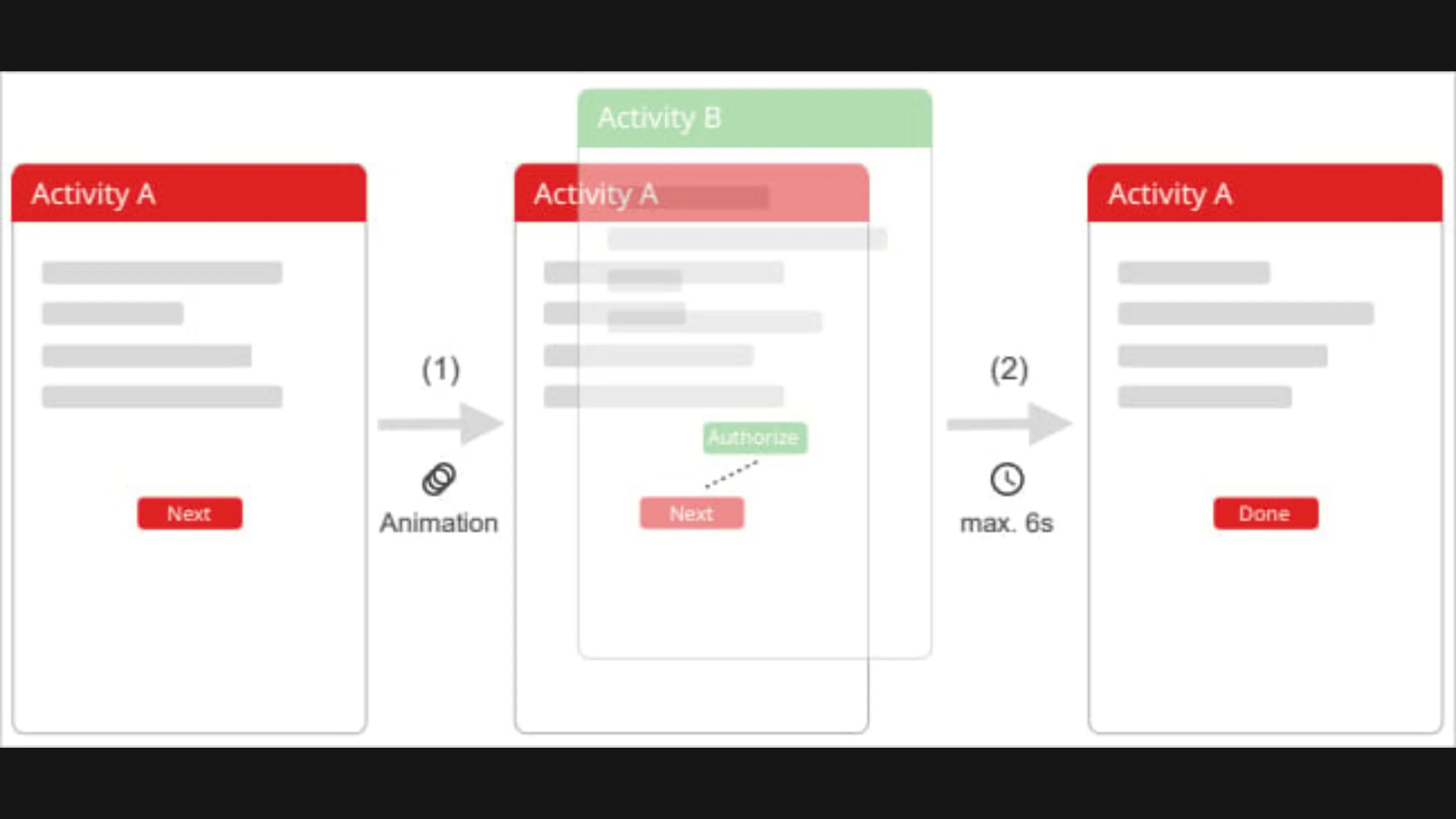

Como a animação engana o usuário: O mecanismo do ataque

O ataque TapTrap funciona em três fases:

- Exibição de uma interface transparente com opacidade quase nula.

- Sobreposição de elementos de UI ampliados (por exemplo, botões como “Permitir” ou “Apagar dados”).

- Uso de animações padrão de transição para suavizar a introdução da tela falsa, tornando-a praticamente indistinguível da legítima.

O usuário é induzido a tocar em uma área da tela onde acredita estar interagindo com um app confiável, mas na verdade está acionando comandos de outro aplicativo malicioso em segundo plano.

Esse tipo de ataque é especialmente eficaz porque não quebra nenhuma política de segurança aparente e ainda dribla ferramentas antimalware convencionais.

Atingindo o cerne do Android: O perigo invisível

Durante os testes realizados pelos pesquisadores, o TapTrap conseguiu enganar usuários para:

- Aceitar permissões de acesso à câmera e microfone;

- Confirmar exclusão de dados pessoais;

- Conceder permissões de acessibilidade, que abrem portas para ataques mais avançados;

- Alterar configurações críticas do sistema.

Dos 482 aplicativos Android testados, cerca de 76% foram considerados vulneráveis ao ataque TapTrap, incluindo apps amplamente utilizados em categorias como produtividade, mensagens, armazenamento em nuvem e navegadores.

Esses resultados mostram que o TapTrap afeta uma parcela gigantesca do ecossistema Android e representa um risco real para milhões de usuários.

A extensão da vulnerabilidade: Quem está em risco?

O TapTrap afeta diretamente as versões Android 15 e 16, com base nos testes em dispositivos como o Google Pixel 8a.

A vulnerabilidade se aproveita do fato de que as animações estão ativadas por padrão no Android, o que torna todos os dispositivos nessas versões potencialmente vulneráveis — a menos que o usuário ativamente desative as animações nas opções de desenvolvedor, algo que poucos sabem ou fazem.

Isso significa que qualquer pessoa com um dispositivo atualizado pode ser vítima, mesmo sem instalar aplicativos com permissões suspeitas.

Testes e confirmações: Android 16 e GrapheneOS

Os pesquisadores testaram o TapTrap com sucesso em um Google Pixel 8a rodando Android 16. A vulnerabilidade foi reportada ao Google em maio de 2024, e ainda não havia correção oficial na data da publicação da pesquisa.

Por outro lado, o projeto GrapheneOS, conhecido por seu foco em segurança e privacidade extremas, confirmou a vulnerabilidade e já implementou uma mitigação que bloqueia a técnica TapTrap. Essa resposta rápida demonstra a eficácia de sistemas alternativos mais rigorosos em lidar com ameaças emergentes.

A documentação completa e os testes estão disponíveis no site oficial do TapTrap, onde os próprios usuários podem testar a vulnerabilidade em seus dispositivos.

A resposta das gigantes: Google e a comunidade de segurança

O Google reconheceu a descoberta, mas inicialmente classificou o problema como de baixa prioridade, por não envolver diretamente uma violação do modelo de segurança de permissões tradicional. No entanto, após a ampla repercussão e a resposta do GrapheneOS, a empresa reavaliou a gravidade e começou a trabalhar em correções.

A comunidade de segurança pressiona por uma mitigação rápida, especialmente porque o TapTrap não depende de APIs novas ou instáveis — ele usa recursos existentes e comuns no Android, como animações e manipulação de layout.

Essa situação levanta questões importantes sobre como o Android gerencia permissões indiretas e reforça a necessidade de políticas mais robustas para lidar com ameaças de engenharia social.

Medidas de proteção e o futuro da segurança Android

Enquanto o Google trabalha em uma atualização para corrigir o TapTrap, usuários podem tomar medidas imediatas para reduzir o risco:

- Desativar animações do sistema: Vá em Configurações > Sobre o telefone > toque várias vezes em “Número da versão” para ativar o modo desenvolvedor. Em seguida, acesse Opções do desenvolvedor e defina as escalas de animação para 0x.

- Evite instalar apps de fontes não confiáveis, especialmente aqueles que não possuem reputação estabelecida.

- Preste atenção ao comportamento da interface: telas que piscam, mudam de forma ou elementos que parecem “estranhos” podem indicar tentativa de TapTrap.

- Atualize seu sistema assim que uma correção oficial estiver disponível.

No longo prazo, espera-se que o Google e fabricantes parceiros adotem mecanismos que limitem o uso de animações transparentes para elementos críticos da interface e melhorem a detecção de atividades ocultas.

Conclusão: Protegendo-se em um mundo digital em evolução

A vulnerabilidade TapTrap Android representa uma das técnicas mais sofisticadas de tapjacking já documentadas, explorando mecanismos legítimos do sistema para enganar o usuário sem levantar suspeitas.

Embora ainda não haja uma correção oficial do Google, a resposta rápida de projetos como o GrapheneOS e a pressão da comunidade indicam que mudanças importantes virão.

Até lá, cabe a cada usuário manter-se vigilante, adotar boas práticas de segurança e acompanhar sites confiáveis, como o SempreUpdate, que se comprometem a informar e proteger sua comunidade contra as ameaças digitais mais recentes.

Compartilhe este artigo, revise as configurações do seu dispositivo e continue conosco para mais atualizações sobre segurança Android.