Um membro da Marinha dos EUA publicou uma ferramenta chamada TeamsPhisher que aproveita um problema de segurança não resolvido no Microsoft Teams para contornar as restrições de entrada de arquivos de usuários fora de uma organização de destino, os chamados locatários externos. Essa nova ferramenta explora falha do Microsoft Teams para enviar malware aos usuários.

Essa nova ferramenta explora um problema destacado no mês passado por Max Corbridge e Tom Ellson, da empresa de serviços de segurança Jumpsec, com sede no Reino Unido, que explicaram como um invasor pode facilmente contornar as restrições de envio de arquivos do Microsoft Teams para entregar malware de uma conta externa.

Nova ferramenta explorando falha do Microsoft Teams e envia malwares

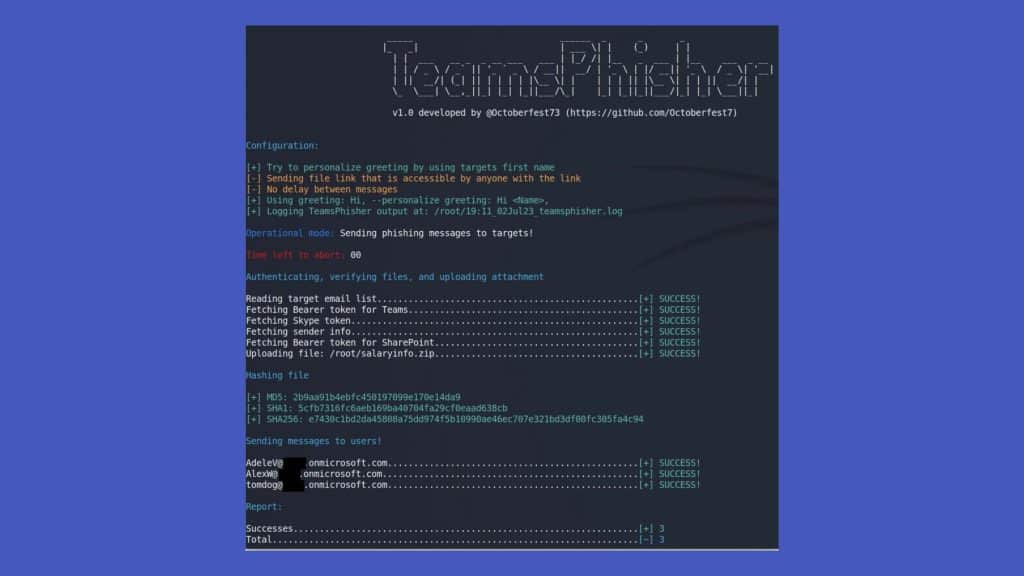

Isso é possível porque o aplicativo possui proteções do lado do cliente que podem ser enganadas para tratar um usuário externo como interno apenas alterando o ID na solicitação POST de uma mensagem. O TeamsPhisher é uma ferramenta baseada em Python que fornece um ataque totalmente automatizado. Ele integra a ideia de ataque dos pesquisadores da Jumpsec, técnicas desenvolvidas por Andrea Santese e funções auxiliares e de autenticação da ferramenta TeamsEnum de Bastian Kanbach.

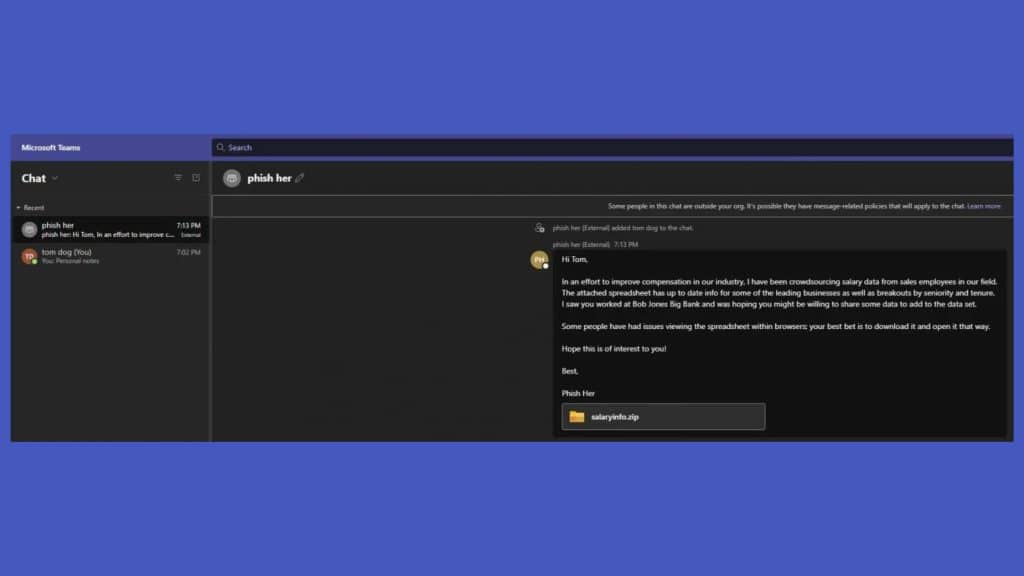

“Dê ao TeamsPhisher um anexo, uma mensagem e uma lista de usuários do Teams de destino. Ele carregará o anexo no Sharepoint do remetente e, em seguida, percorrerá a lista de destinos”, diz a descrição de Alex Reid, o desenvolvedor da equipe vermelha da Marinha.

O TeamsPhisher primeiro verifica a existência do usuário-alvo e sua capacidade de receber mensagens externas, o que é um pré-requisito para o ataque funcionar. Em seguida, ele cria um novo thread com o destino e envia uma mensagem com um link de anexo do Sharepoint. O thread aparece na interface do Teams do remetente para (potencial) interação manual.

O TeamsPhisher exige que os usuários tenham uma conta Microsoft Business (MFA é compatível) com uma licença válida do Teams e do Sharepoint, o que é comum para muitas grandes empresas. A ferramenta também oferece um “modo de visualização” para ajudar os usuários a verificar as listas de destino definidas e verificar a aparência das mensagens da perspectiva do destinatário.

Outros recursos e argumentos opcionais no TeamsPhisher podem refinar o ataque. Isso inclui o envio de links de arquivos seguros que só podem ser visualizados pelo destinatário pretendido, especificando um atraso entre as transmissões de mensagens para ignorar a limitação de taxa e gravar saídas em um arquivo de log.

Problema não resolvido

O problema que o TeamsPhisher explora ainda está presente e a Microsoft disse aos pesquisadores da Jumpsec que não atingiu o padrão para manutenção imediata. O BleepingComputer também procurou a empresa no mês passado para comentar sobre os planos para corrigir o problema, mas não recebeu uma resposta. Reiteramos nosso pedido de comentários da Microsoft, mas não recebemos uma resposta no momento da publicação.

Embora o TeamPhisher tenha sido criado para operações autorizadas de equipe vermelha, os agentes de ameaças também podem aproveitá-lo para fornecer malware a organizações-alvo sem disparar alarmes. Até que a Microsoft decida agir sobre isso, as organizações são fortemente aconselhadas a desabilitar as comunicações com locatários externos, se não forem necessárias. Eles também podem criar uma lista de permissões com domínios confiáveis, o que limitaria o risco de exploração.