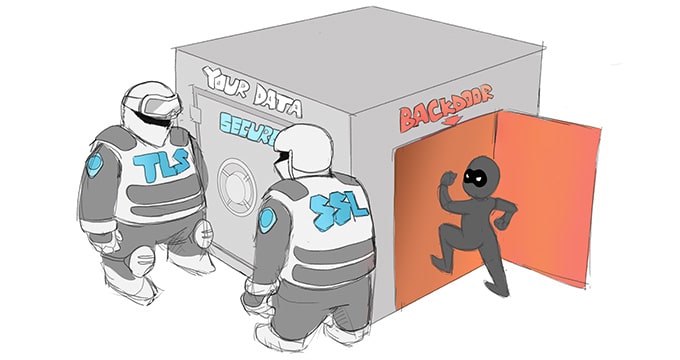

Para quem desconfia de todo produto made in China, esta notícia é um prato cheio. É que pesquisadores de segurança descobriram um backdoor em 29 dispositivos FTTH do fornecedor chinês C-Data. Segundo eles, as falhas são consideradas graves. Eles acreditam, ainda, que que os backdoors são intencionais no firmware de dispositivos FTTH OLT do popular fornecedor C-Data. FTTH significa Fiber-To-The-Home, enquanto OLT significa Optical Line Termination. Assim, um backdoor é descoberto em dispositivos FTTH do fornecedor chinês C-Data.

O termo FTTH OLT refere-se a equipamentos de rede que permitem que os provedores de serviços da Internet tragam cabos de fibra ótica o mais próximo possível dos usuários finais. Como o próprio nome sugere, esses dispositivos terminam em uma rede de fibra óptica, convertendo dados de uma linha óptica em uma conexão de cabo Ethernet clássica que é conectada à casa, data center ou centro de negócios de um consumidor.

Esses dispositivos estão localizados em toda a rede de um ISP e, devido ao seu papel crucial, também são um dos tipos mais comuns de dispositivos de rede da atualidade, pois precisam ficar em milhões de terminais de terminação de rede em todo o mundo.

Backdoor é descoberto em dispositivos FTTH do fornecedor chinês C-Data com sete vulnetabilidades muito graves

Em um relatório publicado nesta semana, os pesquisadores de segurança Pierre Kim e Alexandre Torres disseram ter descoberto sete vulnerabilidades no firmware dos dispositivos FTTH OLT fabricados pelo fornecedor chinês de equipamentos C-Data.

Kim e Torres disseram que confirmaram as vulnerabilidades analisando o firmware mais recente em execução em dois dispositivos. No entanto, eles acreditam que as mesmas vulnerabilidades afetam 27 outros modelos FTTH OLT, pois executam firmware semelhante.

As vulnerabilidades são tão ruins quanto possível, porém, de longe, a pior e mais perturbadora das sete é a presença de contas backdoor Telnet codificadas no firmware. As contas permitem que os invasores se conectem ao dispositivo por meio de um servidor Telnet em execução na interface WAN do dispositivo. Kim e Torres disseram que as contas concederam aos invasores acesso total à CLI do administrador.

Os dois pesquisadores disseram ter encontrado quatro combinações de nome de usuário e senha ocultas no firmware C-Data, com contas backdoor diferentes por dispositivo, com base no modelo do dispositivo e na versão do firmware.

suma123/panger123

debug/debug124

root/root126

guest/[empty]

Porta de entrada para outros ataques

Entretanto, esse acesso inicial à CLI do backdoor poderia ser usado para explorar outras vulnerabilidades. Por exemplo, Kim e Torres disseram que um invasor também pode explorar um segundo bug para listar credenciais em texto não criptografado na CLI do Telnet para todos os outros administradores de dispositivos. Essas credenciais poderiam ser usadas posteriormente, caso a conta do backdoor seja removida.

Uma terceira vulnerabilidade também permitia ao invasor executar comandos de shell com privilégios de root em qualquer conta da CLI.

O quarto bug foi descoberto no mesmo servidor Telnet em execução na interface WAN. Kim e Torres disseram que este servidor pode sofrer abuso para travar o dispositivo FTTH OLT. Como o servidor estava sendo executado por padrão na interface WAN, esse bug poderia ser usado para sabotar a rede de um ISP, se eles não estiverem filtrando o tráfego para os dispositivos FTTH OLT.

Contudo, os dispositivos também estavam executando um servidor da web incluído para alimentar o painel de gerenciamento do dispositivo. Aqui, Kim e Torres encontraram o quinto bug. Apenas baixando seis arquivos de texto desse servidor da Web, um invasor pode obter credenciais de conta em texto não criptografado para a interface da Web, o servidor Telnet e a interface SNMP do dispositivo.

Senhas fáceis de quebrar

Caso alguma das senhas seja encontrada em um formato criptografado, Kim e Torres dizem que isso também não é um problema, pois as credenciais geralmente são protegidas com uma função XOR fácil de quebrar.

E por último, os dois pesquisadores apontaram que todas as interfaces de gerenciamento nos dispositivos testados eram executadas em modos de texto não criptografado, com HTTP em vez de HTTPS, Telnet em vez de SSH e assim por diante. Eles disseram que isso abriu os dispositivos e os ISPs que os usaram para facilitar ataques MitM (man-in-the-middle).

Transparência

Kim e Torres disseram que publicaram suas descobertas hoje sem notificar o fornecedor, pois acreditam que alguns backdoors foram intencionalmente colocados no firmware pelo fornecedor. A empresa C-Data ainda não se manifestou sobre o assunto.

Os pesquisadores também dizem que identificar todos os dispositivos vulneráveis será um problema para os ISPs, já que alguns dos equipamentos vulneráveis parecem ter sido vendidos como produtos de marca branca, sob diferentes marcas, como OptiLink, V-SOL CN, BLIY e possivelmente outros.

Abaixo está a lista de modelos vulneráveis da China com C-Data FTTH OLT:

- 72408A

- 9008A

- 9016A

- 92408A

- 92416A

- 9288

- 97016

- 97024P

- 97028P

- 97042P

- 97084P

- 97168P

- FD1002S

- FD1104

- FD1104B

- FD1104S

- FD1104SN

- FD1108S

- FD1108SN

- FD1204S-R2

- FD1204SN

- FD1204SN-R2

- FD1208S-R2

- FD1216S-R1

- FD1608GS

- FD1608SN

- FD1616GS

- FD1616SN

- FD8000

ZDNet