Uma nova ameaça cibernética se espalha rapidamente pelo mundo. Estamos falando do botnet FritzFrog que está ativo há mais de dois anos. A ameaça ressurgiu com uma taxa de infecção alarmante, crescendo dez vezes em apenas um mês, atingindo os sistemas de saúde, educação e governo com um servidor SSH exposto. Uma das principais novidades de agora é que o FritzFrog usa a cadeia de proxy Tor. A descoberta é de pesquisadores da empresa de segurança na Internet Akamai. Então, o problema é tão sério que em apenas um mês, o botnet FritzFrog cresce 10 vezes e atinge sistemas de saúde, educação e governo.

Descoberto em agosto de 2020, o malware está escrito em Golang. Portanto, é uma ameaça sofisticada que depende de código personalizado. O botnet roda na memória e é descentralizado — peer-to-peer (P2P), portanto, não precisa de uma central servidor de gerenciamento.

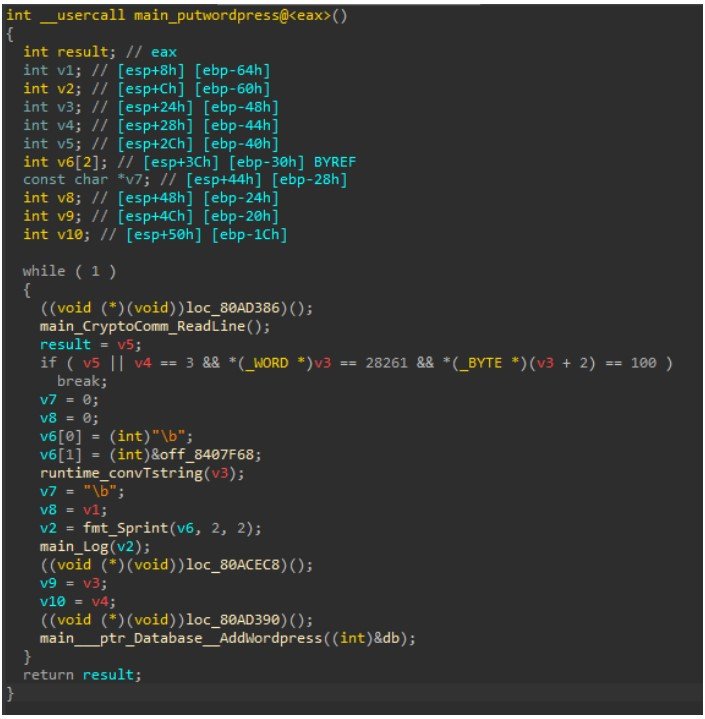

E para sites que usam WordPress, um alerta: a nova variante de botnet também mostra indicações de que seus operadores estão se preparando para adicionar recursos aos servidores WordPress de destino.

Botnet FritzFrog cresce 10 vezes em apenas um mês e atinge sistemas de saúde, educação e governo. Botnet está na segunda geração

A Akamai chama o FritzFrog de botnet de “próxima geração”. O novo apelido não se dá à toa, porque ele combina recursos que o diferenciam de outras ameaças da mesma categoria.

O malware está mais bem equipado para evitar a detecção. Assim, ele consegue se manter escondido por conta do uso de um protocolo P2P “completamente proprietário” para comunicações.

Ele conta com um extenso dicionário de ataques de força bruta para encontrar credenciais SSH. Assim, compromete um número maior de dispositivos.

O FritzFrog está constantemente atualizando a lista de alvos e as máquinas violadas são constantemente atualizadas e seu sistema de distribuição de nós garante um número igual de alvos para cada nó para manter o botnet equilibrado.

Segunda onda com novas habilidades

A rede global de sensores da Akamai detectou 24.000 ataques. No entanto, se conhecem apenas cerca de 1.500 vítimas no total. A maioria dos hosts infectados está na China. Porém, encontramos vários sistemas infectados, passando por uma rede de TV europeia, uma empresa de saúde russa e várias universidades no leste da Ásia. Nem o Brasil escapou, conforme mostra o mapa abaixo:

Os ataques usam ainda uma lista de filtragem para ignorar dispositivos de baixa potência, como placas Raspberry Pi. Eles miram agora em espalhar o código malicioso para sites que usam o WordPress.

Considerando que a botnet é conhecida por mineração de criptomoedas, essa função é uma adição curiosa. No entanto, a Akamai alega que os atores encontraram outros caminhos de monetização, como a implantação de ransomware ou vazamentos de dados. Atualmente, esse recurso está inativo.

Os pesquisadores observam que o FritzFrog está constantemente em desenvolvimento, os bugs são corrigidos diariamente, até várias vezes ao dia.

Outra novidade na amostra mais recente do FritzFrog é o proxy de conexões SSH de saída através do Tor, escondendo a estrutura da rede e limitando a visibilidade dos nós infectados para a rede botnet. Embora esse recurso pareça completo, os desenvolvedores ainda precisam ativá-lo.

Por fim, o sistema de cópia (usado para infectar novos sistemas) agora é baseado em SCP (protocolo de cópia de segurança), substituindo o comando cat presente na versão anterior.

Pistas apontam para operadoras na China

Os pesquisadores da Akamai ainda não têm certeza. No entanto, eles acreditam que a operação do FritzFrog parte da China.

Como o malware incorpora componentes de código exclusivos, alguns podem ser rastreados em repositórios GitHub exclusivos configurados por usuários de Xangai.

Além disso, os endereços de carteira vinculados às operações de mineração da segunda campanha também foram usados no botnet Mozi, que acabou sendo confirmada como originária da China.

Por fim, cerca de 37% de todos os nós ativos do FritzFrog estão localizados na China.

Estratégia de defesa

O FritzFrog tem como alvo qualquer dispositivo que exponha um servidor SSH. Portanto, os administradores de servidores de data center, instâncias de nuvem e roteadores precisam ficar atentos. A Akamai compartilha os seguintes indicadores do FritzFrog em execução em um sistema:

- Processos em execução chamados nginx, ifconfig, php-fpm, apache2 ou libexec, cujo arquivo executável não existe mais no sistema de arquivos

- Ouvindo na porta 1234

- O tráfego TCP na porta 5555 pode indicar o tráfego de rede para o pool Monero

As recomendações de segurança da Akamai são:

- Habilite a auditoria de login do sistema com alertas

- Monitore o arquivo authorized_hosts no Linux

- Configurar lista de permissões explícitas de login SSH

- Desabilitar acesso SSH root

- Habilite a proteção de DNS baseada em nuvem com ameaças e aplicativos de negócios não relacionados, como mineração de moedas definida para bloquear

Via BleepingComputer