A Sucuri acaba de emitir um alerta onde páginas falsas do CloudFlare DDoS estão sendo utilizadas para espalhar vários malwares. O pico do novo ataque foi identificado em agosto, mas segue fazendo vítimas ao redor do mundo.

Como funciona o ataque que utiliza Captcha fake do CloudFlare?

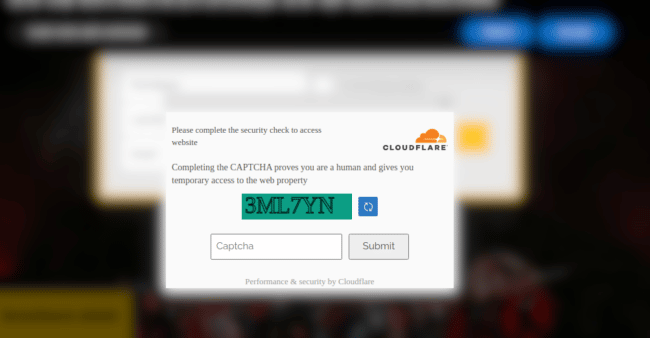

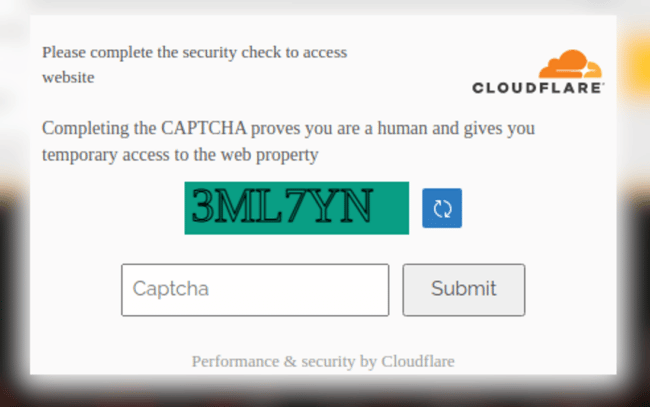

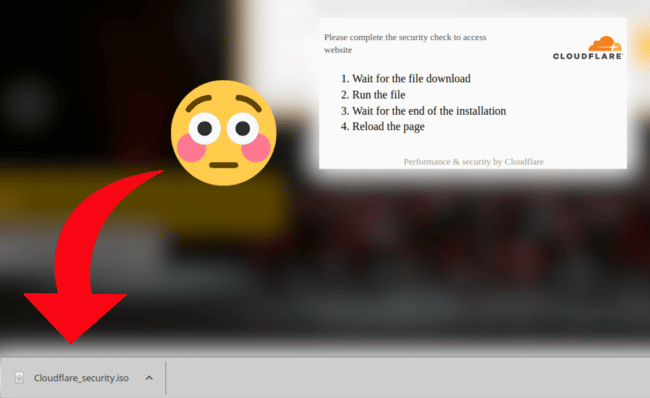

O ataque é muito simples, observe que o uso do Captcha fake do CloudFlare tem como alvo usuários comuns que acessam sites normalmente. No entanto, quando o visitante acessa um site infectado, ele é notificado que deve baixar um arquivo para acessar o conteúdo, o que é falso.

Porém, o arquivo baixado é na verdade um trojan que vai permitir acesso remoto, ou seja, o controle total do computador aonde o arquivo foi baixado. Segundo evidências, o arquivo pode ser usado para um ataque de ransomware ou para roubo de credenciais bancárias.

A Sucuri também disse que identificou diversas variantes com técnicas distintas. Inclusive, foi identificado um outro captcha falso do Cloudflare onde o visitante é informado sobre um falso ataque DDoS, e assim acabam coagindo as vítimas a baixar os trojans. Além disso, é importante que você aprenda o que é um ataque DDos e assim evitar cair nas armadilhas.

Captcha Fake do CloudFlare está sendo usado em larga escala

Quando tudo começou, o visitante era avisado sobre um incidente fake através de uma página da web de proteção DDoS do CloudFlare. Mas agora tudo mudou, agora uma Captcha Fake do CloudFlare está sendo exibida em forma de caixa de diálogo.

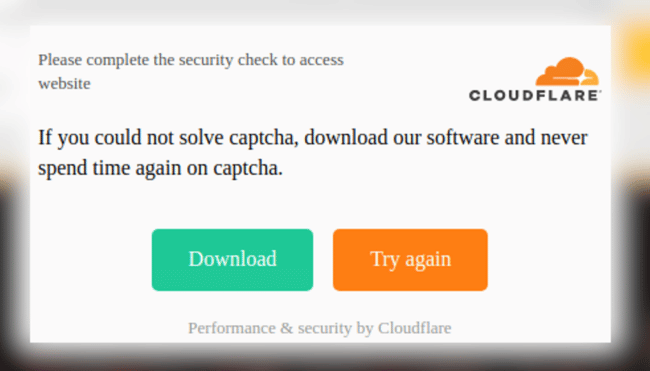

Para que o ataque funcione, o visitante deve inserir qualquer valor no campo. Mas, logo em seguida, será solicitado que faça download de um arquivo que falsamente irá evitar verificações adicionais por este Captcha Fake da CloudFlare.

Ao clicar no botão de download, o usuário vai baixar um arquivo com a extensão .iso malicioso. E assim, começa o processo de infecção. Assim que o arquivo de download do Captcha Fake do CloudFlare for baixado, ele será automaticamente extraído na máquina da vítima.

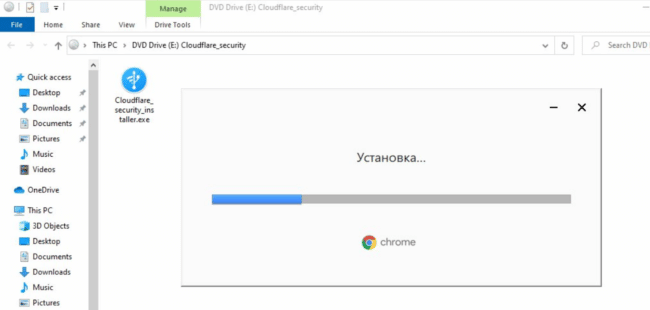

Logo após a extração do arquivo .iso, um arquivo .exe será baixado. Esteja atento, o nome do arquivo é CLOUDFLA.EXE ou Cloudflare_security_installer.exe na tentativa de ser mais convincente. Além disso, o arquivo falso também exibe uma atualização do Google Chrome. Mas, por algum motivo, o instalador do Google Chrome está em russo.

Essa suposta atualização em russo, é apenas uma tela para distrair a vítima. É nesta hora que o hacker mal-intencionado, já está sabendo quais são os seus hábitos através do histórico de navegação. Assim, saiba que o instalador do RAT já está em andamento em segundo plano.

Um dos pesquisadores envolvidos, Jerome Segura, que faz parte da equipe da MalwareBytes, o malware mais comum no ataque é o Amadey stealer. Como dito, ele funciona como servidor de comando e controle, e está hospedado nos Estados Unidos.

Esteja atento ao novo modelo de ataque que utiliza Captcha ou página do CloudFlare. Saiba que as telas não fazem ou estimulam nenhum download. Caso visualize algo parecido, entre em contato com o CloudFlare ou evite clicar em downloads que você não conhece.