Descoberta recente de pesquisadores de segurança cibernética aponta o que chamam de os primeiros ataques à cadeia de suprimentos de software de código aberto direcionados especificamente ao setor bancário.

De acordo com a Checkmarx em um relatório publicado na semana passada,esses ataques exibiram técnicas avançadas, incluindo o direcionamento de componentes específicos em ativos da web do banco da vítima, anexando funcionalidades maliciosas a ele.

Os invasores empregaram táticas enganosas, como criar um perfil falso no LinkedIn para parecer centros de comando e controle (C2) credíveis e personalizados para cada alvo, explorando serviços legítimos para atividades ilícitas.

Ataques à cadeia de suprimentos de software de código aberto

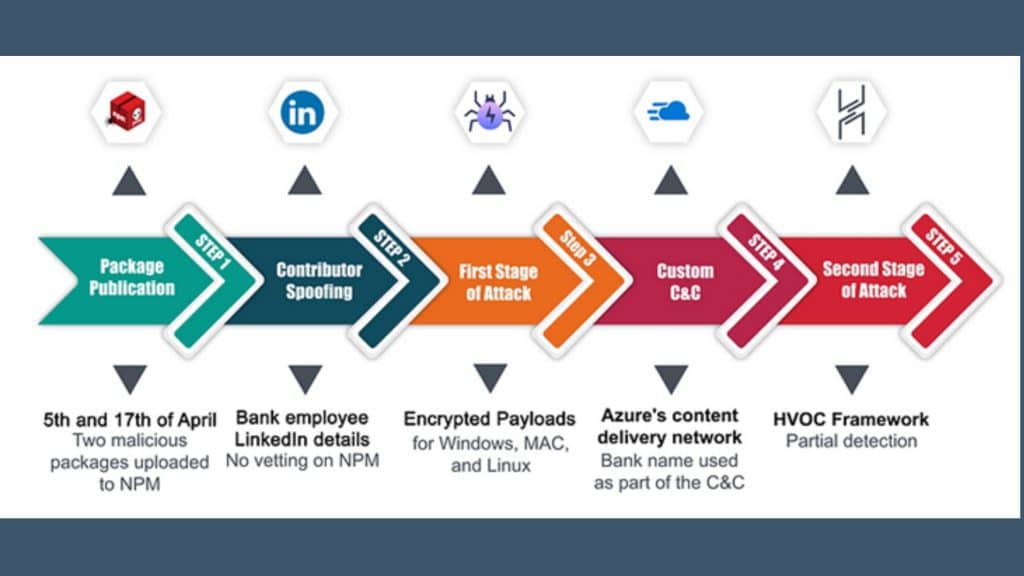

No primeiro ataque, o autor do malware teria carregado alguns pacotes no registro npm no início de abril de 2023, se passando por funcionário do banco de destino. Os módulos vêm com um script de pré-instalação para ativar a sequência de infecção. O agente da ameaça por trás dele criou uma página falsa no LinkedIn.

Depois de iniciado, o script determinava o sistema operacional host para ver se era Windows, Linux ou macOS e baixava um malware de segundo estágio de um servidor remoto usando um subdomínio no Azure que incorporava o nome do banco em questão.

De acordo com pesquisadores da Checkmarx, o invasor utilizou de maneira inteligente os subdomínios CDN do Azure para entregar efetivamente a carga útil de segundo estágio. “Essa tática é particularmente inteligente porque ignora os métodos tradicionais de lista de negação, devido ao status do Azure como um serviço legítimo”.

A carga útil de segundo estágio usada na invasão é o Havoc, uma estrutura de comando e controle (C2) de código aberto que está cada vez mais sob o radar de agentes mal-intencionados que procuram evitar a detecção decorrente do uso de Cobalt Strike, Sliver e Brute Ratel. Em um ataque não relacionado detectado em fevereiro de 2023 visando um banco diferente, o adversário carregou no npm um pacote que foi “meticulosamente projetado para se misturar ao site do banco da vítima e permanecer inativo até que fosse solicitado a entrar em ação”.

Especificamente, ele foi projetado para interceptar secretamente os dados de login e exfiltrar os detalhes para uma infraestrutura controlada por atores.

O desenvolvimento ocorre quando o grupo de cibercrime de língua russa RedCurl invadiu um grande banco russo não identificado e uma empresa australiana em novembro de 2022 e maio de 2023 para desviar segredos corporativos e informações de funcionários como parte de uma sofisticada campanha de phishing, disse o braço russo do Group-IB, FACCT.

Instituições financeiras também têm recebido ataques usando um kit de ferramentas de injeção na web chamado drIBAN para realizar transações não autorizadas no computador da vítima de uma maneira que burla a verificação de identidade e os mecanismos antifraude adotados pelos bancos.