Falar de Botnet nunca é uma boa notícia, especialmente quando se tem servidores expostos na web. No entanto, a melhor notícia é que quando escrevemos sobre o assunto, é sinal que alguém já está de olho neles. E desta vez, o Emotet Botnet anuncia a sua volta.

Com informações do bleepingcomputer, o botnet Emotet despertou, e já estão espalhando os malwares pelo mundo. Aparentemente, o servidores haviam parado no começo de junho deste ano, e agora voltaram a atividade.

Com isso, o botnet Emotet é uma das principais ameaças por conter uma inteligente infra-estrutura para distribuir o Trickbot. E não é só isso, há também centenas de outros trojans bancários, além do temido ransomware Ryuk. As três combinações, são chamadas no mundo tecnológico de “Tripla ameaça” e possuem principal foco em afetar o governo dos EUA.

O que já sabemos sobre o botnet Emotet?

Como dito antes, os pesquisadores notaram que os operadores do Emotet deram um pausa no começo de junho deste ano. No entanto, foi deixado claro que não seria por muito tempo, e realmente não foi.

Até agora, não foi identificado nenhuma grande atividade. O único registro foi da comunidade infosec que identificou que o servidores hospedeiros voltaram a funcionar e que haviam sido desativados anteriormente, para manutenção.

A mesma informação foi identificava pelo Confense Labs. A infra-estrutura C2 do botnet foi revivida alguns dias atrás, às 3 da PM EST.

The Emotet botnet arose from the grave yesterday and began serving up new binaries. We noticed that the C2 servers began delivering responses to POST requests around 3PM EST on Aug 21. Stay vigilant and keep an eye out for any updates as we monitor for any changes.

— Cofense Labs (@CofenseL) 22 de agosto de 2019

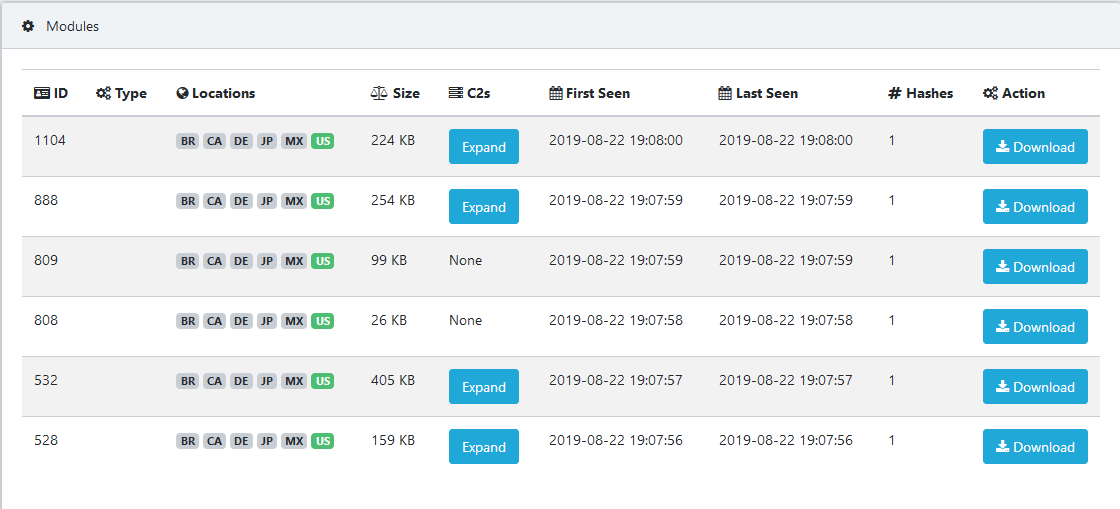

Uma lista de servidores considerados ativos está disponível aqui e no final do artigo, eles foram vistos on-line pela Black Lotus Labs em 22 de agosto. Os analistas de malware já estão rastreando-os.

De acordo com o serviço geo-IP da MaxMind, os endereços são dos EUA, Hungria, França, Alemanha, Índia, Bélgica, Polônia, México, Argentina e Austrália.

O pesquisador de segurança MalwareTech notaram a nova atividade e diz que até agora ele não gravou novos bin até agora, apenas uma nova atividade dos servidores.

No new bot binaries so far, but the C2s are responding for the first time in months.

— MalwareTech (@MalwareTechBlog) 22 de agosto de 2019

Joseph Roosen, que faz parte da equipe Cryptolaemus que acompanha a atividade Emotet confirmou que a botnet não está lançando novos binários no momento. O motivo é que a retomada das operações requer tempo para reconstruir a botnet, limpá-la dos bots dos pesquisadores de segurança e preparar as campanhas de spam.

Outro pesquisador de segurança, Benkøw, fornece uma lista dos estágios necessários para que as atividades maliciosas possam aparecer.

They reuse the old IPs so they need time to:

– Grab old/new bots (it’s Friday it’s not a glorious day for botnets)

– remove ALL the AV bots from today on the panel lol

– Run some tests for bypassing anti spam product

– Prepare the campaign for the next Clients

etc it takes time— Benkøw mo?u?q (@benkow_) 23 de agosto de 2019

O MalwareTech também notou a atividade do Emotet de várias localizações geográficas, incluindo o Brasil, o México, a Alemanha, o Japão e os EUA.

Os pesquisadores esperam que novas campanhas Emotet sejam iniciadas em breve, dada a atividade intensa e o grande número de fontes. Kevin Beaumont acredita que os operadores continuarão com o mesmo modelo de negócios e espalharão o ransomware.

IoC do botnet Emotet:

- 104.131.11.150:8080

- 104.131.208.175:8080

- 104.236.151.95:7080

- 142.93.88.16:443

- 144.139.247.220:80

- 159.89.179.87:7080

- 162.144.119.216:8080

- 162.243.125.212:8080

- 170.150.11.245:8080

- 176.31.200.130:8080

- 177.242.214.30:80

- 187.163.180.243:22

- 195.242.117.231:8080

- 216.98.148.156:8080

- 217.13.106.160:7080

- 31.12.67.62:7080

- 45.123.3.54:443

- 45.32.158.232:7080

- 46.101.142.115:8080

- 46.105.131.69:443

- 64.13.225.150:8080

- 69.45.19.145:8080

- 70.32.84.74:8080

- 75.127.14.170:8080

- 91.83.93.103:7080

Com informações do bleepingcomputer, Cryptolaemus, MalwareTech Cofense Labs,