Cibercriminosos estão usando uma nova campanha de distribuição de malware usa erros falsos do Google Chrome, Word e OneDrive para induzir os usuários a executar scripts maliciosos do PowerShell que instalam malware.

Campanha de malware usando Google Chrome para executarem scripts maliciosos do PowerShell

A nova campanha foi observada sendo usada por vários atores de ameaças, incluindo aqueles por trás do ClearFake, um novo cluster de ataque chamado ClickFix, e o ator de ameaças TA571, conhecido por operar como um distribuidor de spam que envia grandes volumes de e-mail, levando a infecções por malware e ransomware.

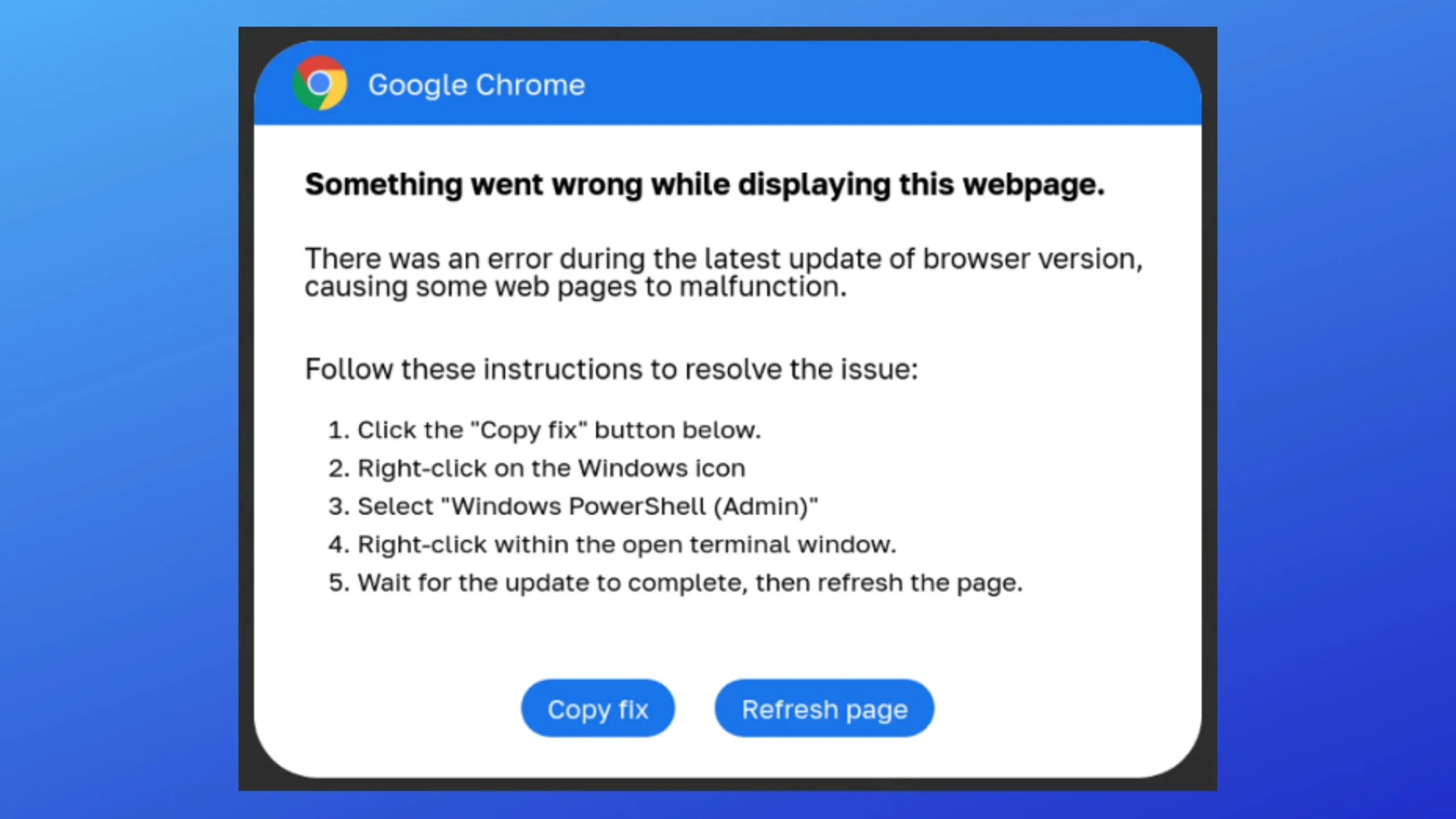

Os ataques anteriores do ClearFake utilizam sobreposições de sites que solicitam aos visitantes que instalem uma atualização falsa do navegador que instala malware. Os agentes de ameaças também utilizam JavaScript em anexos HTML e sites comprometidos nos novos ataques. No entanto, agora as sobreposições exibem erros falsos do Google Chrome, Microsoft Word e OneDrive.

Esses erros solicitam que o visitante clique em um botão para copiar uma “correção” do PowerShell para a área de transferência e, em seguida, cole e execute-a em uma caixa de diálogo Executar: ou no prompt do PowerShell.

As cargas vistas pelo Proofpoint incluem DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, um sequestrador de área de transferência e Lumma Stealer.

Falsa correção do PowerShell

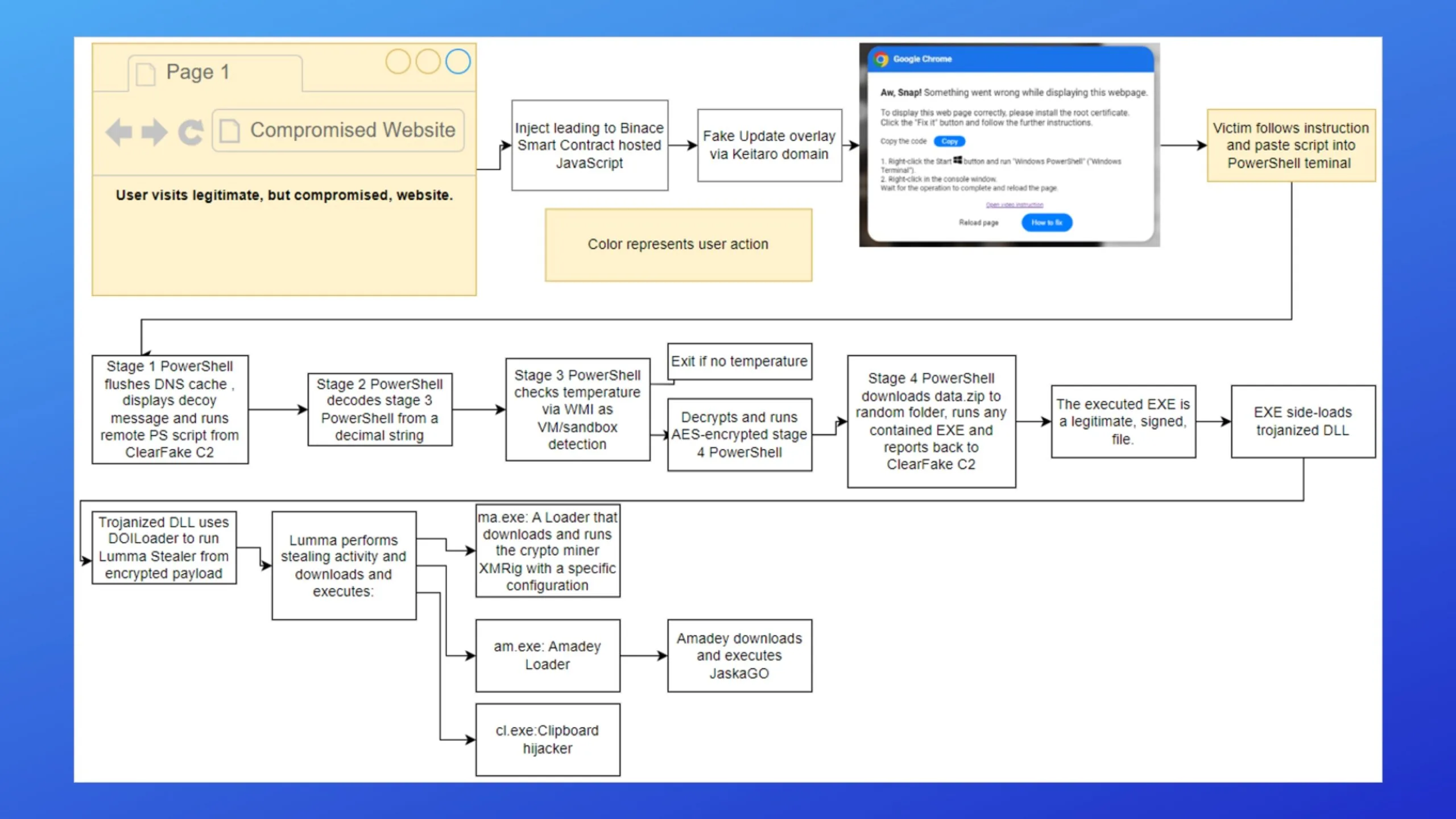

Os analistas da Proofpoint (Via: Bleeping Computer) observaram três cadeias de ataque que se diferenciam principalmente em seus estágios iniciais, sendo que apenas a primeira não foi atribuída com alta confiança ao TA571. Neste primeiro caso, associado aos agentes de ameaça por trás do ClearFake, os usuários visitam um site comprometido que carrega um script malicioso hospedado no blockchain por meio dos contratos Smart Chain da Binance.

Este script realiza algumas verificações e exibe um aviso falso do Google Chrome informando um problema na exibição da página da web. A caixa de diálogo solicita que o visitante instale um “certificado raiz”, copiando um script do PowerShell na área de transferência do Windows e executando-o em um console do Windows PowerShell (Admin).

Imagem: Proofpoint

Quando o script do PowerShell for executado, ele executará várias etapas para confirmar se o dispositivo é um destino válido e, em seguida, baixará cargas adicionais, conforme descrito a seguir: libera o cache DNS; remove o conteúdo da área de transferência; exibe uma mensagem falsa; baixa outro script remoto do PowerShell, que executa verificações anti-VM antes de baixar um ladrão de informações.

Imagem: Proofpoint

A segunda cadeia de ataque está associada à campanha ‘ClickFix’ e usa uma injeção em sites comprometidos que cria um iframe para se sobrepor a outro erro falso do Google Chrome. Os utilizadores são instruídos a abrir o “Windows PowerShell (Admin)” e colar o código fornecido, levando às mesmas infecções mencionadas acima.

Finalmente, uma cadeia de infecção baseada em e-mail que usa anexos HTML semelhantes a documentos do Microsoft Word solicita que os usuários instalem a extensão “Word Online” para visualizar o documento corretamente.

A mensagem de erro oferece opções “Como corrigir” e “Corrigir automaticamente”, com “Como corrigir” copiando um comando do PowerShell codificado em base64 para a área de transferência, instruindo o usuário a colá-lo no PowerShell. Nesse caso, os comandos do PowerShell baixam e executam um arquivo MSI ou um script VBS, levando a infecções por Matanbuchus ou DarkGate, respectivamente.

Em todos os casos, os agentes da ameaça exploram a falta de conhecimento dos seus alvos sobre os riscos da execução de comandos PowerShell nos seus sistemas. Eles também aproveitam a incapacidade do Windows de detectar e bloquear ações maliciosas iniciadas pelo código colado.