Uma falha de injeção SQL no plugin WordPress WP Fastest Cache pode permitir que invasores não autenticados leiam o conteúdo do banco de dados do site, deixando mais de 600 mil sites WordPress vulneráveis.

Falha no plugin WP Fastest Cache

WP Fastest Cache é um plugin de cache usado para acelerar o carregamento da página, melhorar a experiência do visitante e aumentar a classificação do site na pesquisa do Google. De acordo com estatísticas do WordPress.org, ele é usado por mais de um milhão de sites.

Quando uma página é renderizada, php e mysql são usados. Portanto, o sistema precisa de RAM e CPU.

Se muitos visitantes acessam um site, o sistema usa muita RAM e CPU, de modo que a página é renderizada muito lentamente. Nesse caso, você precisa de um sistema de cache para não renderizar a página repetidamente. O sistema de cache gera um arquivo HTML estático e salva. Outros usuários acessam a página HTML estática.Além disso, a velocidade do site é usada no algoritmo de classificação de pesquisa do Google, portanto, plug-ins de cache que podem melhorar o tempo de carregamento da página também melhorarão sua classificação de SEO.

Estatísticas de download do WordPress.org mostram que mais de 600.000 sites ainda executam uma versão vulnerável do plugin e estão expostos a possíveis ataques. Agora, a equipe WPScan da Automattic (Via: Bleeping Computer) divulgou os detalhes de uma vulnerabilidade de injeção de SQL, rastreada como CVE-2023-6063 e com pontuação de alta gravidade de 8,6, impactando todas as versões do plugin anteriores a 1.2.2.

A vulnerabilidade

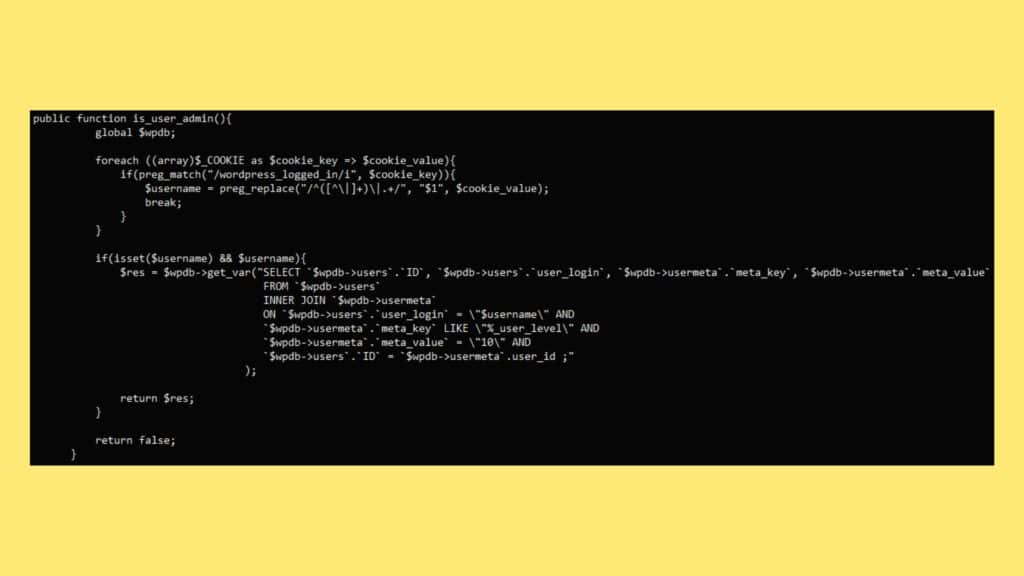

As vulnerabilidades de injeção de SQL ocorrem quando o software aceita entradas que manipulam diretamente consultas SQL, levando à execução de código SQL arbitrário que recupera informações privadas ou execução de comandos. Nesse caso, a falha impacta a função “is_user_admin” da classe “WpFastestCacheCreateCache” dentro do plugin WP Fastest Cache, que tem como objetivo verificar se um usuário é administrador extraindo o valor “$username” dos cookies.

Como a entrada “$username” não é limpa, um invasor pode manipular esse valor do cookie para alterar a consulta SQL executada pelo plug-in, levando ao acesso não autorizado ao banco de dados. Os bancos de dados do WordPress normalmente incluem informações confidenciais, como dados do usuário (endereços IP, e-mails, IDs), senhas de contas, configurações de plugins e temas e outros dados necessários para as funções do site.

O WPScan lançará uma exploração de prova de conceito (PoC) para CVE-2023-6063 em 27 de novembro de 2023, mas deve-se notar que a vulnerabilidade não é complexa e os hackers podem descobrir como explorá-la. Uma correção foi disponibilizada pelo desenvolvedor WP Fastest Cache na versão 1.2.2, lançada ontem. Recomenda-se que todos os usuários do plugin atualizem para a versão mais recente o mais rápido possível.