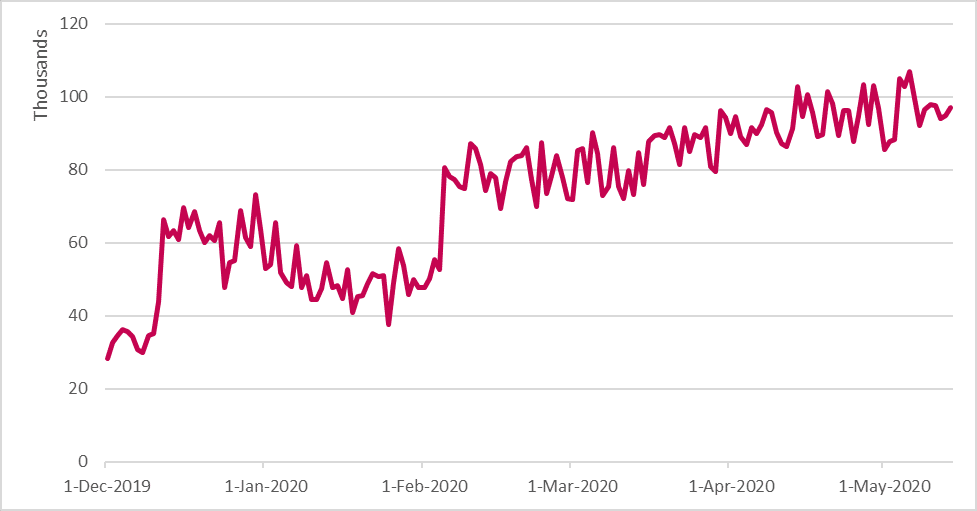

O número de ataques diários de força bruta contra o serviço de área de trabalho remota (RDP) do Windows quase dobrou, segundo dados de telemetria. Com o aumento de trabalhadores remotos, muitos usuários deixaram de contar com a infraestrutura monitorada pela empresa para acessar informações confidenciais na rede.

Os dispositivos pessoais se tornaram o principal instrumento para conectar-se ao ambiente de trabalho por meio de serviços de área de trabalho remota.

100.000 ataques diários de força bruta ao RDP

Muitos usuários configuraram senhas fáceis de adivinhar sem impor camadas de segurança adicionais, como autenticação de dois fatores. Como resultado, os cibercriminosos não desperdiçaram essa oportunidade e aumentaram o número de ataques de força bruta direcionados aos serviços RDP, na tentativa de obter acesso à rede da empresa e implantar seus malwares.

Os dados de telemetria registrados pela empresa de segurança cibernética ESET desde 1º de dezembro de 2019 mostram um aumento no número diário de ataques de força bruta contra o RDP.

De acordo com a ESET, a maioria dos endereços IP de destino estava na Rússia, Alemanha, Brasil e Hungria. A empresa afirma que o ransomware é o principal risco após um comprometimento do RDP, já que os cibercriminosos podem extorquir vítimas para descriptografar os dados da empresa.

Dessa forma, a maior proteção é fornecida pela instalação de uma rede virtual privada (VPN) que intermedia todas as conexões RDP de fora da rede local. Práticas recomendadas são:

- no firewall, não permita conexões externas a máquinas locais na porta 3389 (TCP/UDP) ou qualquer outra porta RDP;

- proteja seu software de segurança de adulteração ou desinstalação protegendo suas configurações com senha;

- isole qualquer computador inseguro ou desatualizado que precise ser acessado da internet usando o RDP e substitua-o o mais rápido possível.

Fonte: Bleeping Computer