A Canonical anunciou uma nova atualização de emergência para o kernel Linux de todas as versões do ubuntu ainda com suporte. A descoberta foi dos pesquisadores William Liu e Jamie Hill-Daniel. A recomendação é atualizar o quanto antes para evitar problemas.

A nova falha de segurança (CVE-2022-0185) é uma vulnerabilidade de underflow de inteiro encontrada na funcionalidade de contexto do sistema de arquivos do kernel Linux. Esse problema permite que um invasor trave o sistema ou execute programas como administrador.

William Liu e Jamie Hill-Daniel descobriram que a funcionalidade de contexto do sistema de arquivos no kernel do Linux continha uma vulnerabilidade de underflow de inteiros, levando a uma gravação fora dos limites. Um invasor local pode usar isso para causar uma negação de serviço (travamento do sistema) ou executar código arbitrário, diz o comunicado de segurança.

A vulnerabilidade de segurança afeta todas as versões suportadas do Ubuntu, incluindo Ubuntu 21.10 (Impish Indri) e derivados que executam o kernel Linux 5.13. Da mesma forma, os sistemas Ubuntu 21.04 (Hirsute Hippo) que executam o kernel Linux 5.11, bem como Ubuntu 20.04 LTS (Focal Fossa) e Ubuntu 18.04 LTS (Bionic Beaver) que executam o kernel Linux 5.4 LTS.

Kernel Linux do Ubuntu tem nova correção de segurança

A Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações para as novas versões do kernel disponíveis nos repositórios estáveis o mais rápido possível. Para sistemas de 64 bits, estes são linux-image 5.13.0.27.37 para Ubuntu 21.10, linux-image 5.11.0.49.48 para Ubuntu 21.04, linux-image 5.4.0.96.100 para Ubuntu 20.04 LTS e linux-image -hwe-18.04 5.4.0.96.109~18.04.84 para Ubuntu 18.04 LTS.

Caso esteja com um kernel diferente, é preciso verificar antes de fazer a atualização. Este patch de segurança abrange todos os tipos de kernel Ubuntu suportados, incluindo os kernels OEM Linux 5.14, 5.13 e 5.10 para Ubuntu 20.04 LTS, bem como o Linux kernels para sistemas Raspberry Pi, AWS, NVIDIA BlueField, GCP, GKE, Azure, IBM Cloud, Oracle Cloud e KVM.

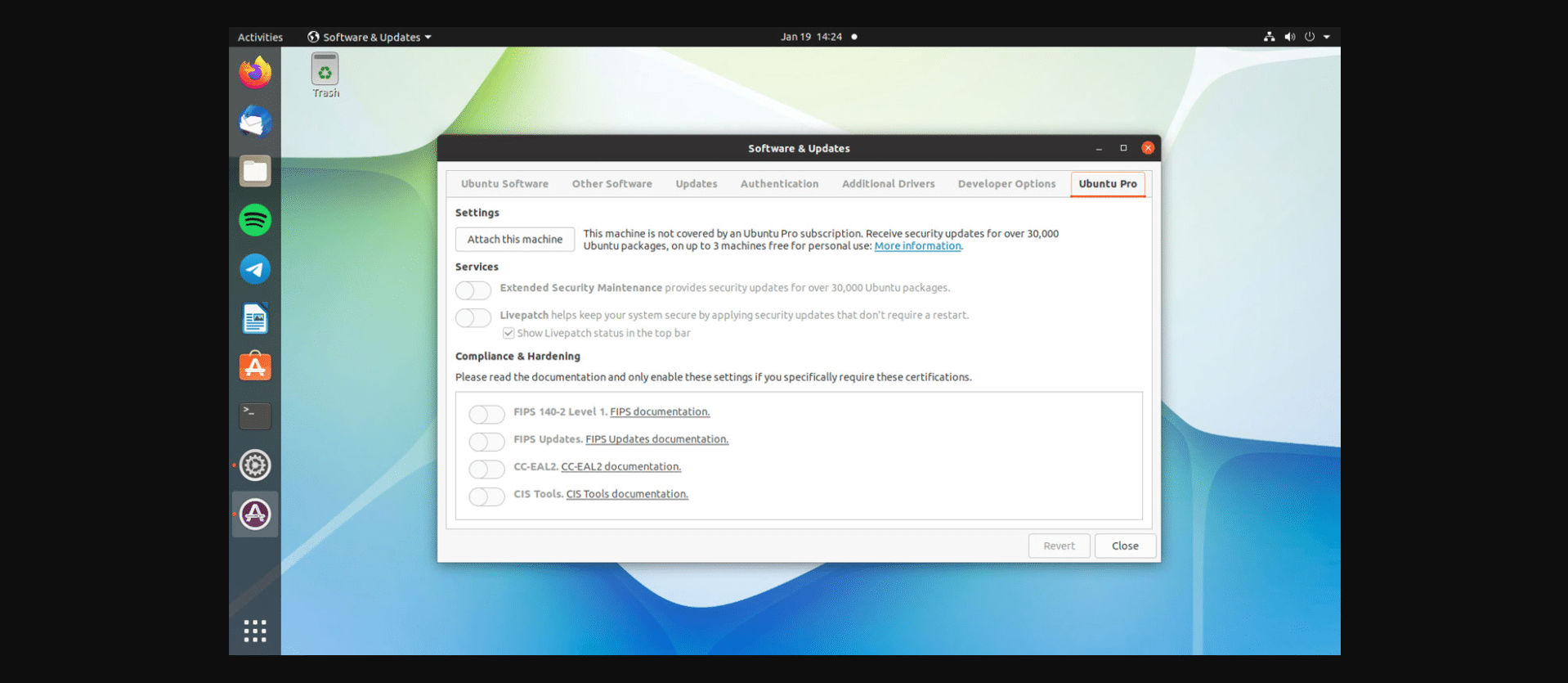

Para atualizar suas instalações, use o utilitário gráfico Software Updater ou execute o comando abaixo em um emulador de terminal se estiver usando um sabor diferente do Ubuntu, como Ubuntu Server, Kubuntu, Lubuntu, Xubuntu, Ubuntu Budgie, Ubuntu MATE, Ubuntu Studio ou Ubuntu Kylin.

sudo apt update && sudo apt full-upgradeNão esqueça de reiniciar o sistema após concluir a instalação. Além disso, não esqueça de reconstruir e reinstalar quaisquer módulos de kernel de terceiros. Só assim fica com a garantia que não haverá falhas de rede, áudio e vídeo, por exemplo.

Segundo a Canonical, a falha de segurança também pode ser resolvida de outra forma. Bastará fazer a desabilitação do namespaces de usuário sem privilégios. Para fazer isso, você terá que executar o comando abaixo em um emulador de terminal e, em seguida, reinicializar seu sistema.

sysctl -w kernel.unprivileged_userns_clone=0Via 9to5Linux