Logo depois da detecção de uma vulnerabilidade de execução especulativa do BHI se tornar pública, os patches foram mesclados na árvore Git do kernel Linux principal para mitigar essa ramificação do Spectre V2. Assim, os processadores Intel e Arm afetados pelo BHI (também conhecidos como Spectre-BHB) têm trabalho de mitigação. Além disso, uma mudança também afeta os processadores AMD. Portanto, o kernel Linux lança mitigações para Spectre-BHB e BHI para Intel e Arm.

As mitigações do Arm Spectre BHB para kernels de 32 bits no Arm foram mescladas. Isso afeta o Arm Cortex A15, A57, A72, A73, A75 e Brahma B15. As mitigações de 32 bits do Arm são mais de 400 linhas de novo código do kernel, fazendo várias alterações no kernel.

Há também as alterações do kernel Arm de 64 bits com cerca de 800 linhas de código. As mudanças estão fazendo vetores EL1 por CPU, sequências de mitigação para os vetores EL1/EL2 em CPUs vulneráveis, uma solução alternativa para convidados KVM e relatórios sobre CPUs vulneráveisquando o eBPF sem privilégios está habilitado.

Linux lança mitigações para Spectre-BHB e BHI para Intel e Arm

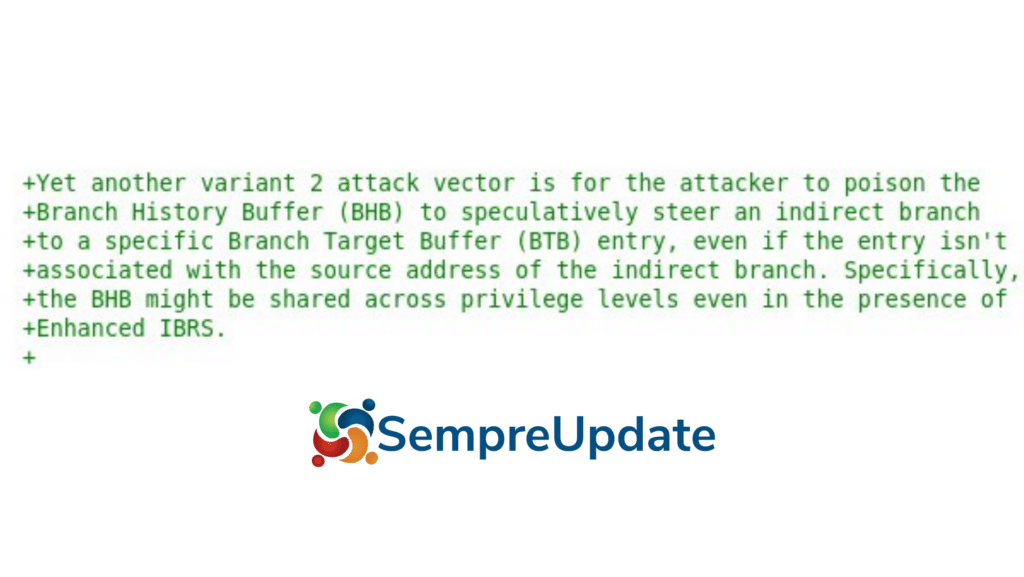

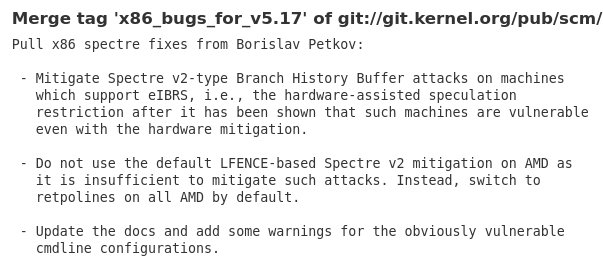

Por último, estão as mitigações de BHI x86/x86_64. Assim, isso mitiga os ataques Spectre-BHB/BHI para sistemas que suportam eIBRS e também atualiza a documentação e os avisos. Com o trabalho x86/x86_64 está adicionando retpolines e recursos LFENCE em cima da mitigação de hardware eIBRS.

Mitigar ataques de buffer de histórico de ramificação do tipo Spectre v2 em máquinas que suportam eIBRS, ou seja, a restrição de especulação assistida por hardware após ter sido demonstrado que tais máquinas são vulneráveis mesmo com a mitigação de hardware.

Outro aspecto importante é que essa solicitação de pull também não está mais padronizando as mitigações do Spectre V2 com base em LFENCE em sistemas AMD. A mitigação baseada em LFENCE não é mais suficiente para mitigar os ataques do Spectre V2. Agora, o kernel Linux usará trampolins de retorno “retpolines” por padrão em todos os processadores AMD. Várias CPUs AMD já usaram como padrão o Retpolines para mitigações do Spectre V2. Porém, agora será o padrão geral para os processadores AMD.

Essas mudanças foram todas mescladas no Linux 5.17 Git mainline. Então, os patches também devem ser retroportados para as várias séries de kernel Linux estáveis e kernels de distribuição suportados em pouco tempo. O principal vetor de ataque conhecido até agora para o BHI é em torno do uso de eBPF sem privilégios, portanto, é recomendável que o suporte sem privilégios seja desabilitado.

Via Phoronix