Definitivamente, máquinas que rodam sistemas operacionais Linux e Raspberry Pi se tornaram os principais alvos de hackers interessados em credenciais. É o que mostram novas pesquisas de empresas de segurança. Os pesquisadores chegaram à conclusão de que os hackers estão obtendo regularmente acesso a servidores com as mesmas senhas padrão comumente usadas.

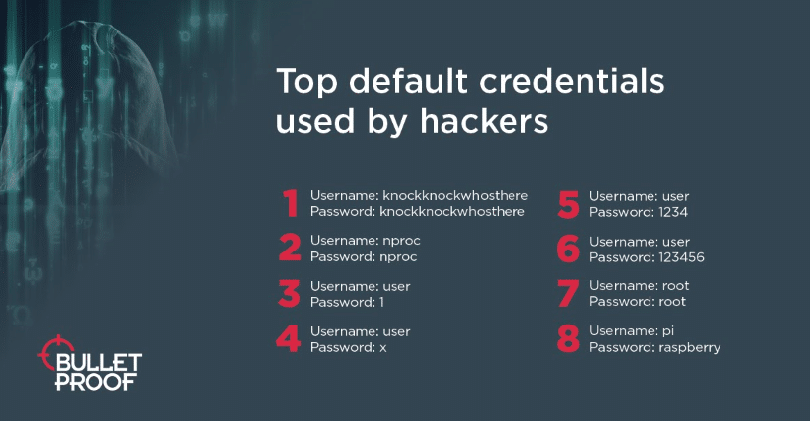

Os dados do Bulletproof também revelam que os nomes de usuário e logins padrão do Raspberry Pi aparecem com destaque na lista das principais credenciais padrão usadas pelos hackers.

A pesquisa realizada ao longo de 2021 usando honeypots mostra que 70% da atividade total da web atualmente é tráfego de bots. Com os hackers implementando cada vez mais métodos de ataque automatizados, as credenciais padrão são as senhas mais comuns usadas por esses cibercriminosos, agindo de fato como uma ‘chave de esqueleto’ para acesso criminoso.

Na lista estão as credenciais padrão do Raspberry Pi (un:pi/pwd:raspberry). se parece com credenciais usadas em máquinas Linux (un:nproc/pwd:nproc). Isso destaca um problema importante – as credenciais padrão ainda não estão sendo alteradas, diz Brian Wagner, diretor de tecnologia da Bulletproof.

O uso de credenciais padrão fornece um dos pontos de entrada mais fáceis para os invasores, agindo como uma ‘chave de esqueleto’ para vários hacks. O uso de credenciais legítimas pode permitir que os hackers evitem a detecção e dificultam muito a investigação e o monitoramento de ataques.

Máquinas Linux e Raspberry Pi se tornam os principais alvos para hackers de credenciais

Um quarto das senhas que ainda estão sendo usadas pelos invasores hoje se originam do vazamento do banco de dados RockYou de dezembro de 2009. Essas senhas permanecem viáveis, os testadores de penetração da Bulletproof também tentam usar essas senhas durante os testes, pois ainda têm uma alta taxa de sucesso.

Em milissegundos de um servidor ser colocado na internet, ele já está sendo escaneado por todos os tipos de entidades. Botnets o atacarão e uma série de tráfego malicioso será direcionado para o servidor, acrescenta Wagner.

Embora alguns de nossos dados mostrem empresas de pesquisa legítimas vasculhando a Internet, a maior proporção de tráfego que encontramos em nosso honeypot veio de agentes de ameaças e hosts comprometidos.

O relatório anual completo sobre ameaças à indústria de segurança cibernética estão disponíveis no site da empresa. Há uma lista das principais credenciais padrão sendo usadas abaixo. Confira a lista a seguir:

Via Betanews