Pesquisadores descobriram que os dispositivos da Dell, HP e Lenovo ainda estão usando versões desatualizadas da biblioteca criptográfica OpenSSL. Essa biblioteca permite comunicações seguras em redes de computadores contra espionagem ou necessidade de identificar a parte do outro lado.

O OpenSSL contém uma implementação de software livre dos protocolos Secure Sockets Layer (SSL) e Transport Layer Security (TLS). Os pesquisadores descobriram o problema analisando as imagens de firmware dos dispositivos usados ??dos fabricantes acima.

Dispositivos da Dell, HP e Lenovo usavam versões desatualizadas do OpenSSL

Os especialistas analisaram uma das principais estruturas EDKII usadas como parte de qualquer firmware UEFI que possui seu próprio submódulo e wrapper sobre a biblioteca OpenSSL ( OpensslLib ) no componente CryptoPkg. O EDK II é um ambiente de desenvolvimento de firmware multiplataforma moderno e rico em recursos para as especificações UEFI e UEFI Platform Initialization (PI). O repositório principal do EDKII está hospedado no Github e é atualizado com frequência.

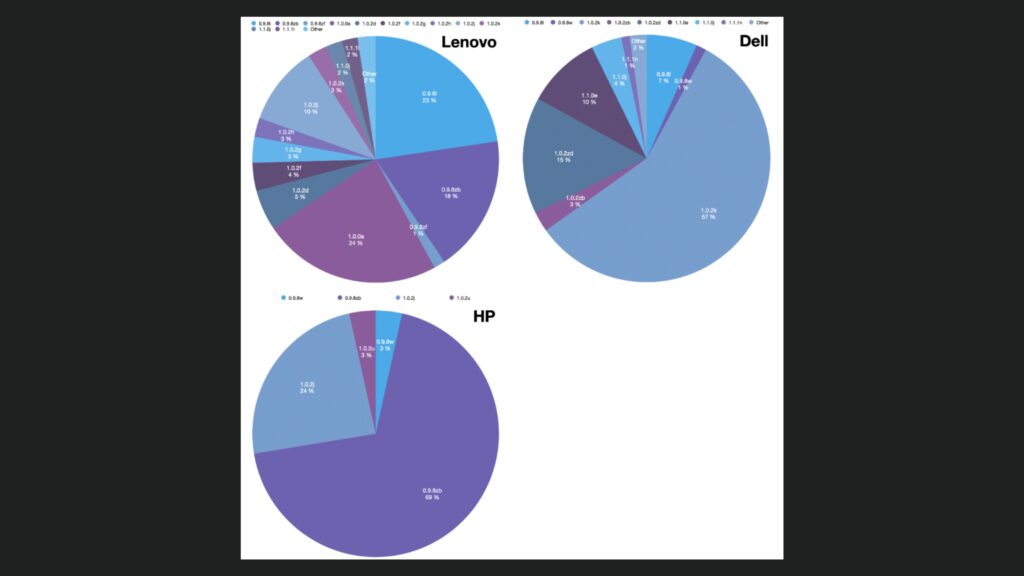

Os especialistas primeiro analisaram os dispositivos empresariais Lenovo Thinkpad e descobriram que eles usavam diferentes versões do OpenSSL na imagem do firmware.

Os dispositivos empresariais Lenovo Thinkpad usavam três versões diferentes do OpenSSL: 0.9.8zb, 1.0.0a e 1.0.2j. A versão mais recente do OpenSSL foi lançada em 2018.

Os pesquisadores descobriram que a versão mais recente do OpenSSL é usada em dispositivos corporativos da Lenovo e remonta ao verão de 2021.

A imagem a seguir relata para cada fornecedor todas as versões do OpenSSL detectadas pela Plataforma Binarly em estado selvagem:

Os especialistas apontaram que o mesmo código de firmware do dispositivo geralmente depende de diferentes versões do OpenSSL. O motivo dessa escolha de design é que a cadeia de fornecimento de código de terceiros depende de sua própria base de código, que geralmente não está disponível para desenvolvedores de firmware de dispositivo. Os pesquisadores explicaram que isso introduz uma camada extra de complexidade da cadeia de suprimentos.

“A maioria das dependências do OpenSSL são vinculadas estaticamente como bibliotecas a módulos de firmware específicos que criam dependências de tempo de compilação que são difíceis de identificar sem recursos de análise profunda de código”, aponta o relatório. “Historicamente, o problema nas dependências de código de terceiros não é fácil de resolver no nível do código compilado”.

Os especialistas notaram que os dispositivos da Dell e da Lenovo contavam com a versão 0.9.8l que remonta a 2009. Alguns desses dispositivos usaram a versão 1.0.0a que data de 2010, enquanto os três fornecedores (Lenovo, Dell, HP) foram observados usando a versão 0.9.8w que data de 2012.

“Vemos uma necessidade urgente de uma camada extra de validação SBOM quando se trata de código compilado para validar no nível binário, a lista de informações de dependência de terceiros que correspondem ao SBOM real fornecido pelo fornecedor”, conclui o relatório. “Uma abordagem de ‘confiar, mas verificar’ é a melhor maneira de lidar com falhas de SBOM e reduzir os riscos da cadeia de suprimentos.”