O plug-in premium do WordPress Gravity Forms, atualmente usado por mais de 930.000 sites, é vulnerável a PHP Object Injection não autenticado. O Gravity Forms é um criador de formulário personalizado que os proprietários de sites usam para criar pagamentos, registros, upload de arquivos ou qualquer outro formulário necessário para interações ou transações do site do visitante.

Plug-in premium do WordPress Gravity Forms vulnerável

Em seu site, o Gravity Forms afirma que é usado por uma ampla variedade de grandes empresas, incluindo Airbnb, ESPN, Nike, NASA, PennState e Unicef. A vulnerabilidade, rastreada como CVE-2023-28782, afeta todas as versões de plug-in 2.73 e anteriores.

A falha foi descoberta pelo PatchStack em 27 de março de 2023 e corrigida pelo fornecedor com o lançamento da versão 2.7.4, disponibilizada em 11 de abril de 2023. Os administradores do site que usam Gravity Forms são aconselhados a aplicar a atualização de segurança disponível o mais rápido possível.

Detalhes da falha

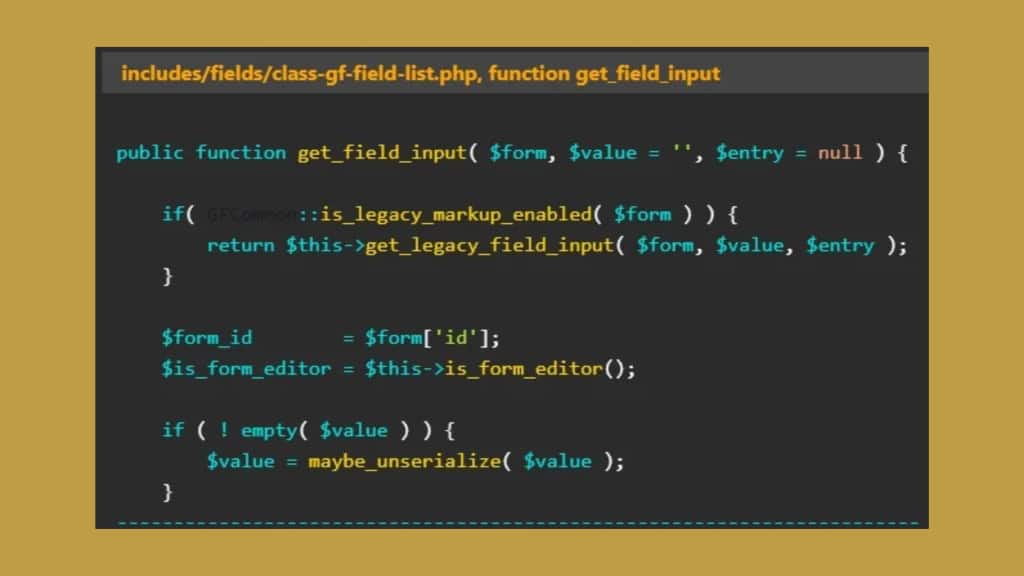

O problema surge da falta de verificações de entrada fornecidas pelo usuário para a função ‘maybe_unserialize’ e pode ser acionado enviando dados para um formulário criado com Gravity Forms.

Como o PHP permite a serialização de objetos, um usuário não autenticado pode passar strings serializadas ad-hoc para uma chamada unserialize vulnerável, resultando em uma injeção arbitrária de objeto(s) PHP no escopo do aplicativo.

Observe que esta vulnerabilidade pode ser acionada em uma instalação ou configuração padrão do plug-in Gravity Forms e precisa apenas de um formulário criado que contenha um campo de lista.

PatchStack

Apesar da gravidade potencial do CVE-2023-28782, os analistas do PatchStack não conseguiram encontrar uma cadeia POP (programação orientada a propriedade) significativa no plug-in vulnerável, mitigando um pouco o risco. No entanto, o risco permanece grave se o mesmo site usar outros plug-ins ou temas que contenham uma cadeia POP, o que não é incomum, considerando a ampla variedade de plug-ins e temas WordPress disponíveis e os níveis variados de qualidade de código e conscientização de segurança entre os desenvolvedores.

Nesses casos, a exploração de CVE-2023-28782 pode levar ao acesso e modificação arbitrários de arquivos, exfiltração de dados de usuário/membro, execução de código e muito mais. O fornecedor do plug-in corrigiu a falha removendo o uso da função ‘maybe_unserialize’ do plug-in Gravity Forms na versão 2.74.

É importante aplicar todas as atualizações em todos os plug-ins e temas ativos em seu site WordPress, pois as correções de segurança podem eliminar vetores de ataque, como cadeias POP, que podem ser aproveitadas nesse caso para lançar ataques prejudiciais.