A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd, uma fornecedora líder de soluções de cibersegurança global, expõe novos detalhes sobre as operações internas do grupo Conti. O Conti é um grupo de ransomware como serviço (RaaS), o qual permite que afiliados aluguem acesso à sua infraestrutura para disseminar ataques.

Especialistas do setor disseram que o Conti está sediado na Rússia e pode ter ligações com a inteligência russa. Este grupo foi responsabilizado por ataques de ransomware direcionados a dezenas de empresas, incluindo a gigante de roupas Fat Face e a Shutterfly (empresa de produtos fotográficos e compartilhamento de imagens) nos Estados Unidos, bem como a infraestrutura crítica, como o serviço de saúde irlandês e outras redes de socorristas.

Em 27 de fevereiro deste ano, um arquivo de registros (cache of chat logs) de bate-papo pertencentes ao Conti vazou online nas mãos de um suposto informante que alegou ter se oposto ao apoio do grupo à invasão russa na Ucrânia. A CPR analisou os arquivos vazados, descobrindo que os grupos de ransomware operam como uma grande empresa de tecnologia. O Conti possui um departamento de RH, processo de contratação, escritórios offline, salários e pagamentos de bônus.

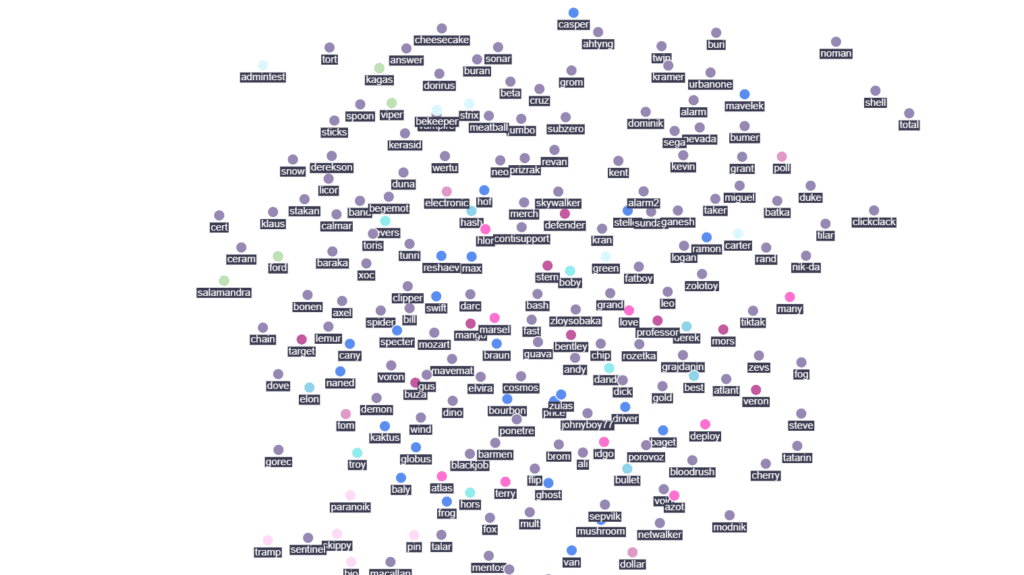

O Conti está estruturado como uma empresa de alta tecnologia, com funções claras de gestão, finanças e RH. O grupo recruta não apenas de fontes clandestinas, mas também legítimas, “emprestando” um conjunto de currículos sem permissão. Alguns funcionários do Conti não têm ideia de que fazem parte de uma operação cibercriminosa. A CPR também descobriu que o Conti tem planos futuros para uma exchange de criptomoedas e uma rede social darknet.

Detalhes das operações internas do Conti

- O Conti funciona como uma empresa de tecnologia

- Estrutura hierárquica e definida

i. líderes de equipe que se reportam à alta administração.

ii. Principais grupos observados: RH, codificadores, testadores, criptografadores, administradores de sistemas, engenheiros reversos, equipe ofensiva, especialistas OSINT (Inteligência de Código-fonte Aberto) e equipe de negociação.

iii. A CPR identificou as principais pessoas envolvidas com seus nomes: Stern (grande chefe), Bentley (líder técnico), Mango (gerente de perguntas gerais), Buza (gerente técnico), Target (gerente responsável pelos codificadores e seus produtos), Veron aka Mors (ponto focal da atuação do grupo com o Emotet).

- Trabalho em um escritório físico na Rússia

i. o grupo Conti possui vários escritórios físicos. A curadoria é do “Target”, sócio do Stern e chefe efetivo das operações do escritório, que também é responsável pelo fundo salarial, equipamentos técnicos de escritório, processo de contratação do Conti e treinamento de pessoal. Durante 2020, os escritórios offline foram usados principalmente por testadores, equipes ofensivas e negociadores. O Target menciona dois escritórios dedicados aos operadores que estão falando diretamente com os representantes das vítimas.

ii. Em agosto de 2020, foi aberto um escritório adicional para administradores de sistemas e programadores, sob a alçada do “Professor”, que é responsável por todo o processo técnico de proteção de uma infecção da vítima.

- Remuneração: bônus mensais, multas, funcionário do mês, avaliações de desempenho

i. Os membros da equipe de negociação do Conti (incluindo especialistas da OSINT) são pagos por comissões, calculadas como uma porcentagem do valor do resgate pago que varia de 0,5% a 1%. Os codificadores e alguns dos gerentes recebem um salário em bitcoin, transferido uma ou duas vezes por mês.

ii. Os funcionários do Conti não são protegidos por seus sindicatos trabalhistas locais e, portanto, precisam suportar algumas práticas das quais os funcionários típicos de tecnologia estão isentos, como ser multado por baixo desempenho.

iii. Embora as multas sejam usadas principalmente como uma ferramenta estabelecida no departamento de codificação, elas são esporadicamente empregadas por caprichos de gerentes em outros departamentos – por exemplo, em TI e DevOps, onde uma pessoa responsável por depositar dinheiro foi multada em US? 100 por um pagamento não atendido.

O talento é recrutado de fontes legítimas e clandestinas

• O principal recurso normalmente utilizado pelo Conti RH para contratação são os serviços de headhunter em russo, como headhunter . ru . Eles também usaram outros sites como superjobs . ru, mas supostamente com menos sucesso. O Conti OPSec proíbe deixar rastros de vagas de trabalho de desenvolvedor em tais sites, um regulamento rigorosamente aplicado por um dos superiores, o “Stern”.

• Assim, para contratar desenvolvedores, o Conti ignora o sistema de empregos headhunter . ru, acessando diretamente o pool de currículos e entrando em contato com os candidatos por e-mail. Você pode se perguntar “por que o headhunter . ru oferece esse serviço?”, e a resposta é que eles não oferecem. Conti simplesmente “pegou emprestado” o conjunto de currículos sem permissão, o que parece ser uma prática padrão no mundo do crime cibernético.

Alguns funcionários do Conti nem sabem que fazem parte de uma operação cibercriminosa

• Em uma entrevista de emprego online, um gerente diz a uma potencial contratação para a equipe de codificação: “tudo aqui é anônimo, a principal direção da empresa é software para pentesters (profissional encarregado de conduzir testes de segurança)”.

• Em outro exemplo, um membro do grupo conhecido pelo apelido “Zulas”, provavelmente a pessoa que desenvolveu o back-end do Trickbot na linguagem de programação Erlang. Zulas é apaixonado por Erlang, ansioso para mostrar exemplos de seus outros trabalhos, e até menciona seu nome verdadeiro. Quando seu gerente menciona que seu projeto “trick” (Trickbot) foi visto por “metade do mundo”, Zulas não entende a referência, chama o sistema de “lero” e revela que não tem ideia do que seu software está fazendo e o porquê a equipe não mede esforços para proteger as identidades dos membros. Seu interlocutor lhe diz que está trabalhando em um back-end para um sistema de análise de anúncios.

Conti está discutindo ativamente planos futuros: troca de criptografia e uma rede social darknet

Uma das ideias discutidas foi a criação de uma exchange de criptomoedas no próprio ecossistema do grupo.

Outro projeto é a “darknet social network” (também: “VK for darknet” ou “Carbon Black for hackers”), um projeto inspirado no Stern e realizado pelo Mango, planejado para ser desenvolvido como um projeto comercial. Em julho de 2021, o Conti já estava em contato com um designer, que produziu algumas maquetes.

“Pela primeira vez, temos um ‘perfil’ de um grupo que é conhecido por ser o rosto do ransomware. O Conti atua como uma empresa de alta tecnologia. Vemos centenas de funcionários em uma hierarquia de gerentes, com uma função de RH e com pessoas responsáveis por diferentes departamentos. De forma alarmante, temos evidências de que nem todos os funcionários estão totalmente cientes de que fazem parte de um grupo de crimes cibernéticos”, relata Lotem Finkelstein, chefe de Inteligência de Ameaças da Check Point Software Technologies.

Reveladas as operações internas do Conti: funcionários pensam que trabalham para uma empresa legal de alta tecnologia

Em outras palavras, o Conti conseguiu recrutar profissionais de fontes legítimas. Esses funcionários pensam que estão trabalhando para uma empresa de publicidade, quando na verdade estão trabalhando para um notório grupo de ransomware.

Alguns destes colaboradores descobrem a verdade e decidem ficar, revelando que a equipe de gestão do Conti desenvolveu um processo de retenção de colaboradores. Fica claro para nós que o Conti desenvolveu uma cultura interna para gerar lucros, além de multar funcionários por comportamentos indesejáveis. Observamos também que o Conti tem escritórios na Rússia. Nossa análise apresenta descobertas do funcionamento interno e da cultura do grupo Conti, informa Finkelstein.

Clique aqui para visualizar o gráfico da Estrutura Organizacional do grupo Conti.

Clique aqui para o relatório da Check Point Research (CPR) com todo o detalhamento técnico desta análise sobre o grupo Conti.