Pesquisadores da Tenable descobriram uma vulnerabilidade grave no utilitário Fluent Bit. Esse utilitário é usado nas principais plataformas de nuvem, o que ée um grande problema para essas empresas.

O Fluent Bit

Fluent Bit é um processador e encaminhador de log de código aberto, leve e de alto desempenho. Ele foi projetado para coletar, processar e enviar logs e outros tipos de dados de várias fontes para diferentes destinos. O Fluent Bit faz parte do ecossistema Fluentd e é otimizado para eficiência de recursos, tornando-o adequado para ambientes com recursos limitados, como dispositivos IoT, computação de ponta e aplicativos em contêineres.

A ferramenta teve mais de 3 bilhões de downloads em 2022 e aproximadamente 10 milhões de novas implantações a cada dia. Ele é usado por grandes organizações como VMware, Cisco, Adobe, Walmart, Splunk, Intel, Arm, Adobe e LinkedIn, e quase todos os provedores de serviços em nuvem, incluindo AWS, Microsoft e Google Cloud.

Alerta para vulnerabilidade no Fluent Bit

Pesquisadores da empresa de segurança cibernética Tenable descobriram uma vulnerabilidade no utilitário Fluent Bit, chamado Linguistic Lumberjack, que é rastreado CVE-2024-4323 (pontuação CVSS de 9,8). Essa vulnerabilidade pode desencadear uma condição de negação de serviço (DoS), levar à divulgação de informações e, potencialmente, à execução remota de código (RCE).

A Tenable descobriu a vulnerabilidade na API de monitoramento Fluent Bit que permite que usuários ou serviços com acesso a ela lancem um ataque de negação de serviço (DoS) ou obtenham informações potencialmente confidenciais.

A API de monitoramento do Fluent Bit permite que os administradores consultem e monitorem informações de serviço interno por meio de vários endpoints HTTP, como aqueles para tempo de atividade de serviço e métricas de plug-in.

No entanto, os pesquisadores descobriram que os endpoints /api/v1/traces e /api/v1/trace, que gerenciam configurações de rastreamento, podem ser acessados por qualquer usuário com acesso à API.

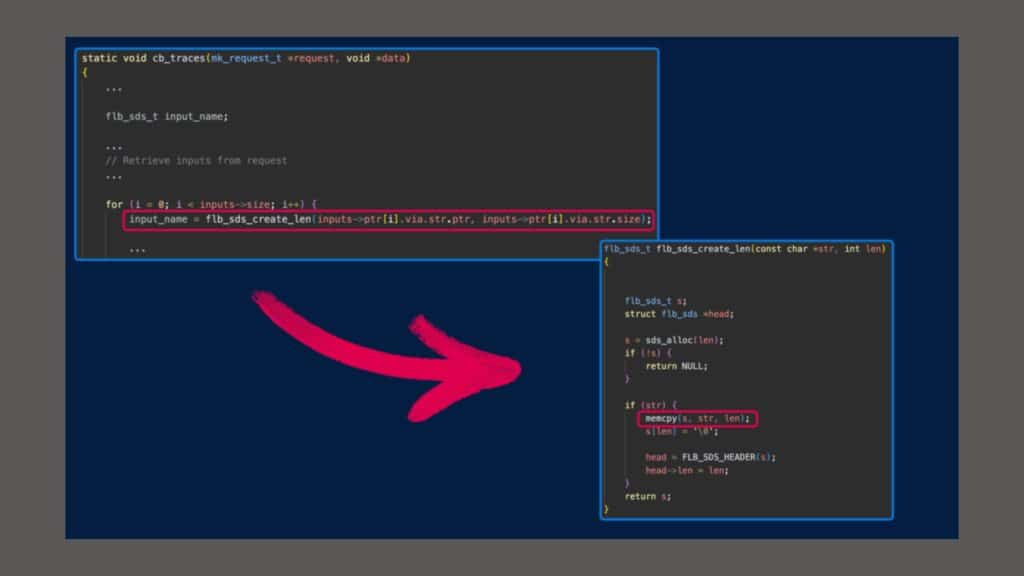

A vulnerabilidade surge durante a análise de solicitações para esses terminais, onde os tipos de dados dos nomes de entrada não são validados adequadamente. Eles são erroneamente considerados strings válidas (MSGPACK_OBJECT_STRs).

Os pesquisadores descobriram que um invasor pode passar valores que não sejam strings, como números inteiros, na matriz de “entradas”, levando a problemas de corrupção de memória. Especificamente, a função flb_sds_create_len() pode interpretar mal os valores, causando possíveis vulnerabilidades.

A falha foi introduzida na versão 2.0.7 e existe até 3.0.3. Ele é abordado na ramificação de origem principal e é esperado na versão 3.0.4. A Tenable também publicou uma prova de conceito (PoC) para acionar uma condição DoS.