A Visa está alertando sobre um aumento nas detecções de uma nova versão do malware JsOutProx. A nova versão do malware está visando instituições financeiras e os clientes da empresa.

Nova variante de malware JSOutProx

Em um alerta de segurança da unidade Payment Fraud Disruption (PDF) da Visa visto pelo BleepingComputer e enviado a emissores, processadores e adquirentes de cartões, a Visa diz que tomou conhecimento de uma nova campanha de phishing distribuindo o trojan de acesso remoto em 27 de março de 2024. Esta campanha teve como alvo instituições financeiras no Sul e Sudeste Asiático, no Médio Oriente e em África.

Encontrado pela primeira vez em dezembro de 2019, JsOutProx é um trojan de acesso remoto (RAT) e backdoor JavaScript altamente ofuscado que permite que seus operadores executem comandos shell, baixem cargas adicionais, executem arquivos, capturem capturas de tela, estabeleçam persistência no dispositivo infectado e controlem o teclado e rato.

O alerta fornece indicadores de comprometimento (IoCs) relacionados à campanha mais recente e recomenda diversas ações de mitigação, incluindo a conscientização sobre os riscos de phishing, habilitando EMV e tecnologias de aceitação segura, protegendo o acesso remoto e monitorando transações suspeitas.

A campanha de phishing

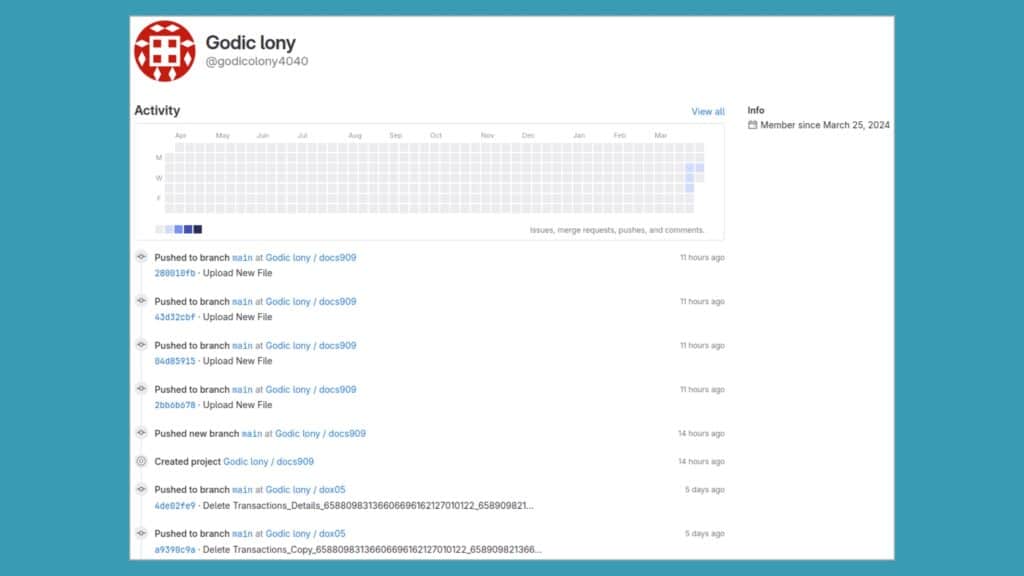

Um relatório relacionado da Resecurity se aprofunda nos detalhes da operação de phishing JSOutProx, explicando que o malware evoluiu sua versão mais recente para melhor evasão e agora usa o GitLab para hospedar suas cargas úteis.

Nos ataques observados contra clientes bancários, a Resecurity viu notificações financeiras fabricadas enviadas aos alvos através de e-mails que se faziam passar por instituições legítimas, apresentando-lhes notificações de pagamento SWIFT ou MoneyGram falsas. Anexados aos e-mails estão arquivos ZIP contendo arquivos .js que, quando executados, baixam as cargas JSOutProx maliciosas de um repositório GitLab.

Conta do ator de ameaça no GitLab (Resecurity)

O primeiro estágio do implante JSOutProx suporta uma série de comandos que permitem aos invasores executar funcionalidades básicas como atualizá-lo, gerenciar seu tempo de suspensão para discrição operacional, executar processos e sair do implante quando necessário.

A segunda etapa da implantação introduz plug-ins adicionais que expandem significativamente a gama de atividades maliciosas que os invasores podem realizar. A Resecurity diz que as primeiras operações do JSOutProx foram atribuídas a um ator de ameaça chamado ‘Solar Spider’, mas não há nenhuma atribuição concreta para a campanha mais recente.

Com base na sofisticação dos ataques, no perfil dos alvos e na sua geografia, os analistas estimam com confiança moderada que o JSOutProx é operado por agentes de ameaças chineses ou afiliados à China.