Check Point Software descobriu vulnerabilidades em chips MedaTek, incorporados em 37% dos smartphones no mundo. As falhas de segurança poderiam facilitar a espionagem dos usuários do Android e, até mesmo ocultar códigos maliciosos.

O chip da MediaTek funciona como o processador principal para quase todos os dispositivos Android, sendo usado por muitas empresas, entre elas: Xiaomi, Oppo e Realme. Ou seja, está presente em milhões de aparelhos espalhados pelo mundo inteiro. As falhas de segurança foram encontradas dentro do processador de áudio do chip. Sem correção, essas vulnerabilidades poderiam ter deixado muitos usuários do Android susceptíveis à ataques.

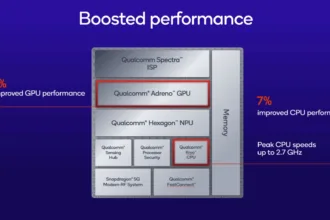

“Os chips MediaTek contêm uma unidade de processamento AI (APU – AI Processing Unit) especial e um processador de sinal digital de áudio (DSP – Digital Signal Processor) para melhorar o desempenho da mídia e reduzir o uso da CPU. Tanto a APU quanto o DSP de áudio possuem arquiteturas de microprocessador customizadas, tornando o MediaTek DSP um alvo único e desafiador para pesquisas de segurança”.

Os pesquisadores da Check Point tiveram o interesse em saber até que ponto o MediaTek DSP poderia ser usado como um vetor de ataque para os cibercriminosos. Assim, ao realizarem a engenharia reversa do processador de áudio MediaTek, várias falhas de segurança foram reveladas.

Exploração das vulnerabilidades dos chips MediaTek

De acordo com a Check Point, para explorar essas vulnerabilidades de segurança, a ordem de operações de um atacante, em teoria, seria:

1) Um usuário instala um aplicativo malicioso da Play Store e o inicializa.

2) O aplicativo usa a API MediaTek para atacar uma biblioteca que tem permissão para se comunicar com o driver de áudio.

3) O aplicativo com privilégio de sistema envia mensagens criadas para o driver de áudio para executar o código no firmware do processador de áudio.

4) O recurso rouba o fluxo de áudio.

A Check Point frisa que, os pesquisadores da empresa “revelaram responsavelmente suas descobertas à MediaTek, que criou a CVE-2021-0661, CVE-2021-0662, CVE-2021-0663”. Ainda de acordo com a Check Point, essas três vulnerabilidades foram posteriormente corrigidas e publicadas no Boletim de Segurança MediaTek de outubro de 2021.

Além disso, o problema de segurança no áudio HAL da MediaTek (CVE-2021-0673) foi corrigido também em outubro e será publicado no Boletim de Segurança da MediaTek de dezembro de 2021.

“A MediaTek é conhecida por fornecer o chip mais popular para dispositivos móveis. Dada a sua ampla presença no mundo, começamos a suspeitar que esse chip poderia ser usado como um vetor de ataque em potencial por hackers. Decidimos, então, pesquisar a tecnologia o que nos levou à descoberta de uma cadeia de vulnerabilidades, as quais eventualmente poderiam ser usadas para alcançar e atacar o processador de áudio do chip de um aplicativo Android. Se não fossem corrigidas, um atacante poderia ter explorado as vulnerabilidades para ouvir as conversas dos usuários do Android”, explica Slava Makkaveev, pesquisador de segurança da Check Point Software.

Pelo menos as vulnerabilidades já foram corrigidas e os milhões de usuários com chips MediaTek em seu smartphone, podem ficar tranquilos.