A Canonical prometeu que o ciclo “The Questing Quokka” estabeleceria um novo patamar de proteção de dados no Ubuntu — e o anúncio de Didier Roche (mais conhecido como didrocks) no Ubuntu Discourse mostra que esse compromisso está avançando em ritmo acelerado. A distribuição-teste da série 25.10 introduz um modelo de Full Disk Encryption (FDE) respaldado por Trusted Platform Module (TPM), capaz de selar o disco a um estado de hardware confiável e liberar o acesso somente quando a integridade do sistema é comprovada na fase de boot time.

Além da criptografia “à prova de bisbilhoteiros”, a implementação traz um fluxo de chave de recuperação desenhado para ser simples de entender, seguro contra perda de dados e integrado a atualizações de firmware e mudanças físicas de equipamento. Ao mesmo tempo, a equipe mantém a opção de passphrases opcionais, adicionando uma segunda camada de autenticação quando o usuário deseja combinar fator humano e segurança de hardware.

O resultado é uma funcionalidade ainda experimental, mas já recheada de inovações que — se refinadas — podem redefinir como o desktop Linux lida com ameaças físicas, análises forenses e adulteração de hardware. Este artigo destrincha cada peça desse quebra-cabeça, explica como a tecnologia funciona e discute seus impactos práticos para administradores, desenvolvedores e entusiastas.

O que é TPM/FDE e por que é o futuro da segurança em desktops Linux

A Full Disk Encryption sempre foi a primeira linha de defesa quando o notebook cai em mãos erradas: criptografar toda a partição e só liberar acesso mediante uma senha digitada ainda antes do carregamento do sistema operacional. Mas, sozinha, a FDE não impede ataques mais sofisticados, nos quais o invasor modifica o carregador de boot ou injeta um keylogger no firmware esperando pela senha do dono legítimo.

O TPM/FDE chega para fechar essa brecha. O Trusted Platform Module é um chip dedicado, soldado na placa-mãe, que mede (resumidamente, calcula e registra hashes) cada etapa da inicialização. Se algo for alterado — por exemplo, um módulo malicioso no GRUB ou um novo firmware UEFI não assinado — o TPM notará a discrepância no PCR (Platform Configuration Register) e se recusará a liberar a chave da partição LUKS. Assim, além de criptografia de disco, você obtém segurança de hardware contra adulteração invisível. Consulta o nossoa guia completo de criptografia LUKS.

FDE tradicional versus TPM/FDE: a dupla proteção contra adulteração de hardware

- FDE tradicional

- Armazena a chave mestra criptografada com uma passphrase definida pelo usuário.

- Qualquer alteração de bootloader ou firmware é invisível para o esquema; o atacante pode exibir um prompt idêntico e registrar a senha.

- TPM/FDE

- Armazena a chave dentro do chip TPM, liberada apenas se a cadeia de boot tiver a mesma integridade registrada na instalação.

- O usuário pode optar por passphrases opcionais em conjunto, exigindo “algo que você tem” (hardware íntegro) e “algo que você sabe” (senha).

O efeito prático é uma barreira adicional sem sacrificar a experiência do usuário: quando tudo está em ordem, o sistema sobe direto à tela de login gráfica; só em casos suspeitos (troca de SSD, atualização de firmware desconhecida, manipulação física) a chave de recuperação ou a passphrase são solicitadas.

O Trusted Platform Module: garantia de integridade desde o boot

Dentro do TPM existe um mecanismo de sealing: a chave que descriptografa o volume é “selada” a um conjunto de PCRs que representam o estado esperado de firmware, code signing do GRUB, certificados de Secure Boot, entre outros. Se qualquer bit fugir ao esperado, o selamento falha.

O aporte da Canonical está em automatizar todo esse processo durante a instalação:

- Detectar se o TPM está presente, habilitado e livre de vulnerabilidades conhecidas;

- Avaliar se as chaves de Secure Boot estão íntegras e se o firmware não possui bugs críticos;

- Configurar PCRs para cobrir GRUB, kernel e initrd, respeitando peculiaridades como sistemas com dupla inicialização.

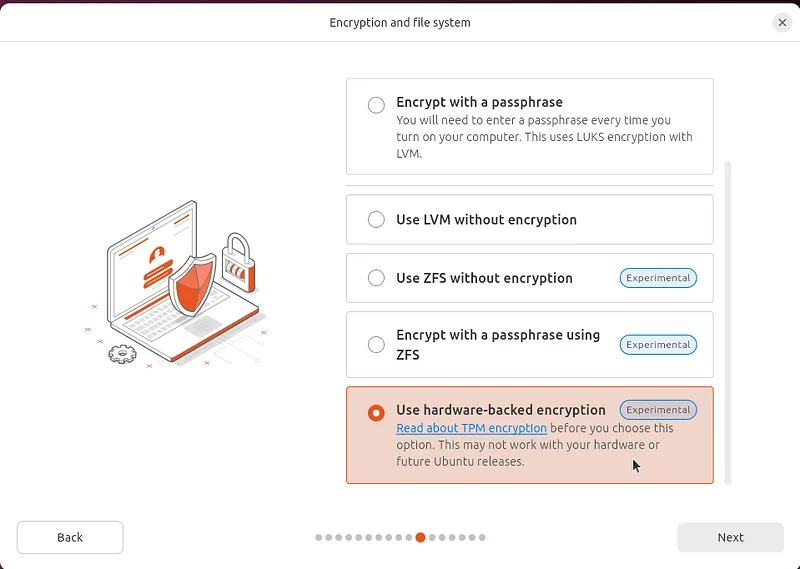

Status experimental no Ubuntu 25.10: um chamado para a comunidade

Embora o recurso já funcione em laboratórios internos, didrocks deixa claro: ativar Use hardware-backed encryption ainda é um botão nos Advanced options reservado a quem entende os riscos de rodar código em versão pre-release. Entre os desafios remanescentes:

- falsos positivos na checagem de integridade, bloqueando o boot sem necessidade;

- drivers binários (NVIDIA), que exigem módulos fora da imagem assinada e podem invalidar PCRs;

- dependências de snapd release vindouras, que ainda não expõem todas as permissões de snap components e polkit files exigidas pelo fluxo de chave.

Para acelerar os testes, a equipe publicará ISOs dedicadas próximas ao “feature freeze”. Usuários corajosos são convidados a instalar, anotar a chave de recuperação e reportar qualquer anomalia.

Instalação e gerenciamento da chave de recuperação: fluxo centrado na segurança

Ao marcar Use hardware-backed encryption:

- O instalador gera uma chave de recuperação, imprime a sequência alfanumérica na tela, gera um QR code e sugere salvar em pendrive externo.

- Já na primeira inicialização, o usuário vê um lembrete para armazenar a chave em local seguro.

- Durante o ciclo de vida, o Security Center panel exibe o status da FDE e oferece o botão regenerate a new one caso a chave tenha sido perdida, desde que o sistema tenha inicializado com sucesso.

Esse procedimento evita o ponto único de falha: se a senha for esquecida, a chave recupera o acesso; se a chave vazar, só é útil se o invasor também adulterar o hardware e ainda assim conhecer sua passphrase (se ativada).

Detecção de hardware segura: garantindo uma instalação confiável

Nem todo TPM é confiável. Algumas versões antigas carecem de atualizações de firmware, outras sofrem vulnerabilidades de rollback attack. O instalador cruza uma base de dados e, se detectar risco, exibe warnings técnicos:

- “TPM 1.2 não é suportado”

- “Firmware TPM vulnerável a CVE-2024-9876”

- “Secure Boot desabilitado — ative para blindar PCR 7”

A equipe planeja, em releases posteriores, um botão “Corrigir automaticamente” que usa snapd para instalar fwupd e reconfigurar Secure Boot sem intervenção manual. Até lá, o instalador apenas impede a ativação do recurso ou sugere FDE tradicional.

A importância crucial da chave de recuperação

A recovery key não é um mero detalhe de contingência. Ela é solicitada em quatro cenários principais:

- Troca de placa-mãe ou TPM reset — o PCR zero volta a zero e a chave selada não corresponde mais.

- Atualização de firmware imprevisível — se o pacote UEFI não estiver na lista de DBX (Secure Boot signatures database), o sistema entra no modo de segurança.

- Esquecimento da passphrase — para quem habilitou senha extra.

- Alerta de suspeita — se o prompt surgir sem motivo aparente, é sinal de tampering físico.

Nessas horas, o fato de a chave ter sido anotada em papel — ou fotografada no smartphone — pode ser a diferença entre retomar o controle ou reformatar o computador.

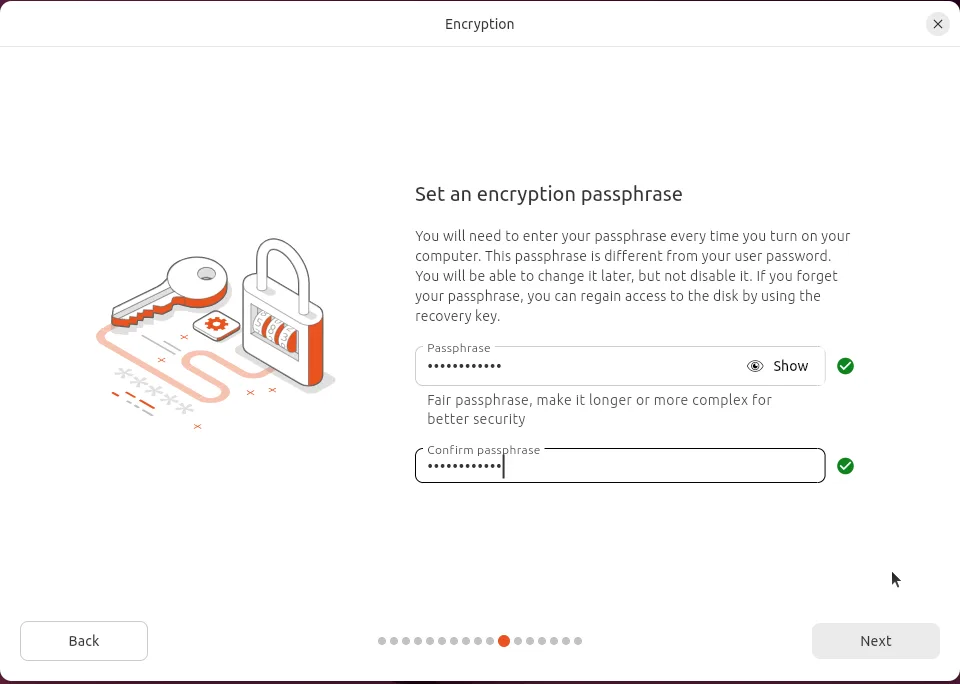

Passphrases e dupla proteção: quando TPM e usuário se unem

Nem todo ambiente aceita depender apenas de hardware. Servidores em datacenters, por exemplo, podem ter TPM soldados mas exigem conformidade com políticas de duplo fator. O Ubuntu 25.10 permite:

- Definir uma passphrase forte durante a instalação, avaliada por estimativa de entropia;

- Armazená-la no slot 2 do cabeçalho LUKS, deixando o slot 1 para o TPM selado;

- Solicitar a senha a cada boot, mesmo se o TPM liberar a chave.

Em futuros ciclos, a equipe pretende adicionar PIN support (pequenos números memorizáveis) como alternativa de usabilidade, sem comprometer o PCR.

Integração com drivers, firmware e outros sistemas operacionais

Atualizações de firmware e hardware: validando novas configurações

O Ubuntu Software detecta pacotes de firmware via fwupd. Caso o update seja considerado previsível (ex.: acréscimo de revogação no DBX), ele ocorre de forma transparente. Se envolver mudanças nos binários UEFI propriamente ditos, o processo pausa e pede a chave de recuperação antes de gravar o novo firmware — assim o usuário não corre o risco de aplicar a atualização e ficar trancado para fora na próxima reinicialização. Qualquer boot que solicite a chave sem que o usuário tenha aprovado update vira motivo de alerta em tela: “Alguém mexeu no seu hardware?”.

O desafio dos drivers binários NVIDIA e a solução com Snap components

O driver proprietário NVIDIA inclui módulos kernel que residem fora da imagem assinada distribuída nos snaps do kernel. Para não quebrar a medição de PCR, a Canonical está:

- Dividindo o kernel em snap components que expõem a interface dkms snap-kernel-module;

- Garantindo que o módulo binário seja construído dentro da cadeia de confiança e tenha hash pré-computado;

- Planejando mover a assinatura para dentro da próxima snapd release, de modo que o instalador enxergue o driver como parte do ambiente fiel.

Essa arquitetura também beneficia futuros suportes a GPUs AMD/Intel liberados em binário, além de placas Qualcomm em laptops Arm64.

Compatibilidade com Windows e BitLocker: prevenindo surpresas em dual-boot

Se o instalador detectar uma partição NTFS com o arquivo BitLockerToGo, ele exibe um alerta: “Atualizações de firmware podem exigir sua chave de recuperação Windows com BitLocker”. A intenção é educar usuários dual-boot sobre o mesmo princípio de selamento PCR: qualquer alteração no firmware requer a chave, seja no Ubuntu, seja no Windows.

Ferramentas de segurança e testes: compromisso com a confiabilidade

Implementar TPM/FDE não é só escrever código. É validar cada cenário, de laptops gamer a desktops corporativos. O time criou uma end-to-end testsuite que:

- Usa QEMU com hardware-dependent emulação de TPM 2.0 para cenários automatizados;

- Rodeia laboratórios físicos com dezenas de placas-mãe de diversos OEMs;

- Simula ataques de downgrade de firmware, troca de HD e tentativa de evil maid.

Falhas críticas resultam em bloqueio de milestones até serem corrigidas: a perda de dados no boot jamais será aceitável.

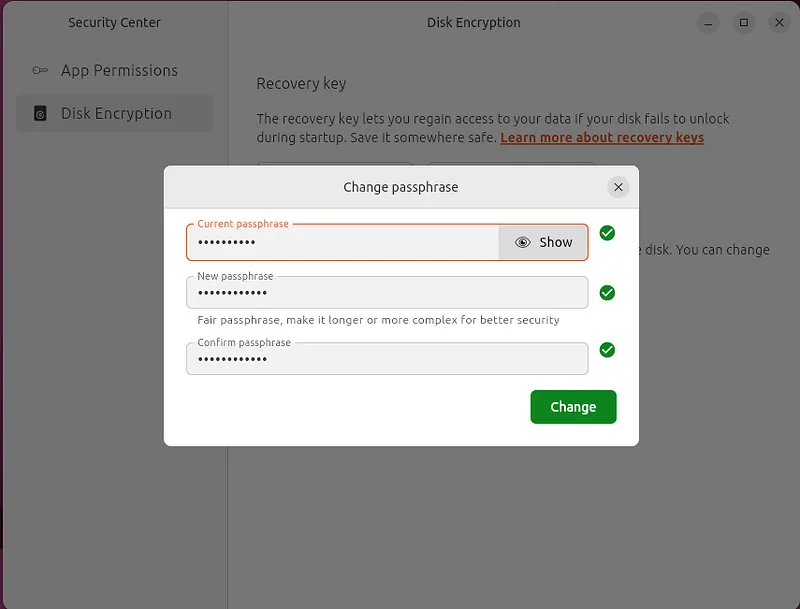

Security Center: seu painel de controle para TPM/FDE

O Security Center, introduzido no 24.04, ganha uma aba dedicada: Disco e hardware-backed encryption. Nela, o usuário:

- Vê o status: “Protegido pelo TPM” ou “FDE tradicional”;

- Pode regenerate a new one para a chave de recuperação;

- Adiciona ou remove passphrases opcionais;

- Exporta logs de PCR para auditoria.

Impacto para usuários: prós, contras e recomendações por perfil de hardware

A chegada do TPM/FDE toca perfis de hardware bem distintos dentro da comunidade Ubuntu. Eis um panorama rápido:

Perfis modernos com Intel/AMD integrados (2018 → 2025)

- Prós: Quase todos trazem TPM 2.0 ativado por padrão, Secure Boot funcional e firmware compatível com fwupd. A ativação do recurso é transparente e não adiciona sobrecarga perceptível.

- Contras: Caso o usuário recompile kernels customizados ou use distros secundárias em dual-boot, precisará se acostumar a prompts ocasionais da chave de recuperação.

Workstations e notebooks gamer com NVIDIA

- Prós: Ganham proteção extra contra roubo de equipamentos de alto valor.

- Contras: Dependem do roadmap de snap components; até lá, habilitar TPM/FDE pode exigir manipulações manuais e gerar falsos positivos em toda atualização de driver. Recomendação: aguardar o alinhamento do kernel-snap ou manter FDE tradicional, adicionando passphrase forte.

Desktops corporativos com Intel vPro e gestão remota

- Prós: O TPM já faz parte de políticas de remote attestation; integrar FDE ao chip simplifica a auditoria. A possibilidade de exigir passphrase garante conformidade com normas como ISO 27001.

- Contras: Ambientes com imagens golden podem precisar revisar scripts de implantação para capturar e guardar a recovery key em cofre corporativo.

Máquinas legadas (2010 → 2016) sem TPM 2.0 ou apenas TPM 1.2

- Prós: Podem continuar usando FDE tradicional sem perder nada do que já tinham.

- Contras: Não receberão o novo nível de proteção física; tentar habilitar resultará em bloqueio pelo instalador.

Dispositivos Arm (Raspberry Pi, Apple Silicon via Asahi, laptops Qualcomm)

- Prós: Projeto-piloto usa fTPM em SoCs modernos e pode chegar a esses aparelhos em ciclos futuros.

- Contras: Hoje o suporte é inexistente; quem roda Ubuntu nesses dispositivos deve manter criptografia clássica.

Pontos positivos gerais

- Segurança de hardware palpável contra ataques evil maid.

- Arranque rápido sem digitar senha quando tudo está íntegro.

- Fluxo de chave de recuperação simples, protegido via QR code.

Pontos negativos gerais

- Complexidade adicional — mais variáveis significam mais pontos de falha.

- Risco de lock-out se o usuário perder a chave ou alterar firmware sem atenção.

- Dependência de TPM 2.0 — exclusão automática de máquinas mais antigas e de parte do ecossistema Arm.

Opinião: Para a maioria dos notebooks e desktops vendidos nos últimos cinco anos, habilitar TPM/FDE no Ubuntu 25.10 já vale o esforço: o ganho em proteção física supera largamente o incômodo de guardar a chave de recuperação. Usuários com GPUs NVIDIA críticas ou fluxos de trabalho que exigem kernels personalizados talvez prefiram aguardar o polimento final — ou, no mínimo, manter uma imagem de resgate no bolso. Máquinas legadas continuam muito bem servidas pelo FDE tradicional, e o ecossistema Arm precisa de mais tempo para maturar. A estratégia da Canonical de liberar o recurso como experimental é saudável: amplia a base de testes sem sacrificar quem roda produção hoje.

Extensos testes de ponta a ponta

Até o “Feature Freeze” de setembro, o roadmap prevê:

- Resolver pendências de polkit files para que snap refresh não quebre PCR;

- Medir o carregador de opções de kernel alternativo instalado via

ukuu; - Habilitar Recovery key prompting on boot com layout de teclado detectado automaticamente;

- Finalizar a UI de boot que explica, em linguagem simples, quando e por que a chave foi requisitada.

Conclusão: Ubuntu 25.10 Quokka — um passo monumental para a segurança de desktop Linux

A postura da Canonical é clara: se a proteção por software não basta, é hora de abraçar o hardware-backed encryption. O trabalho meticuloso de didrocks e equipe em selar a integridade da plataforma, oferecer chave de recuperação amigável e orquestrar snaps para driblar drivers proprietários mostra que o futuro da criptografia no Linux passou de promessa a protótipo funcional.

Os obstáculos restantes — suporte pleno a placas NVIDIA, automação de firmware hostil e simplificação do fluxo de instalação — são grandes, mas não maiores que o salto de confiança que os usuários ganharão quando bastar ligar o notebook para saber que ninguém tocou no sistema durante a noite.

Se tudo correr bem, o Ubuntu 25.10 “The Questing Quokka” será lembrado como o release que transformou o TPM/FDE em recurso mainstream, aproximando o desktop Linux do nível de proteção que hoje só se vê em plataformas corporativas. E, com o feedback da comunidade, o Ubuntu 26.04 LTS poderá entregar essa segurança como padrão, sem comprometer rapidez nem usabilidade.