A Salesforce, gigante global de CRM e uma das principais fornecedoras de soluções empresariais em nuvem, confirmou que não pagará resgate aos hackers responsáveis por um massivo vazamento de dados que expôs informações de dezenas de empresas de alto perfil, incluindo Google, Disney, FedEx e Toyota.

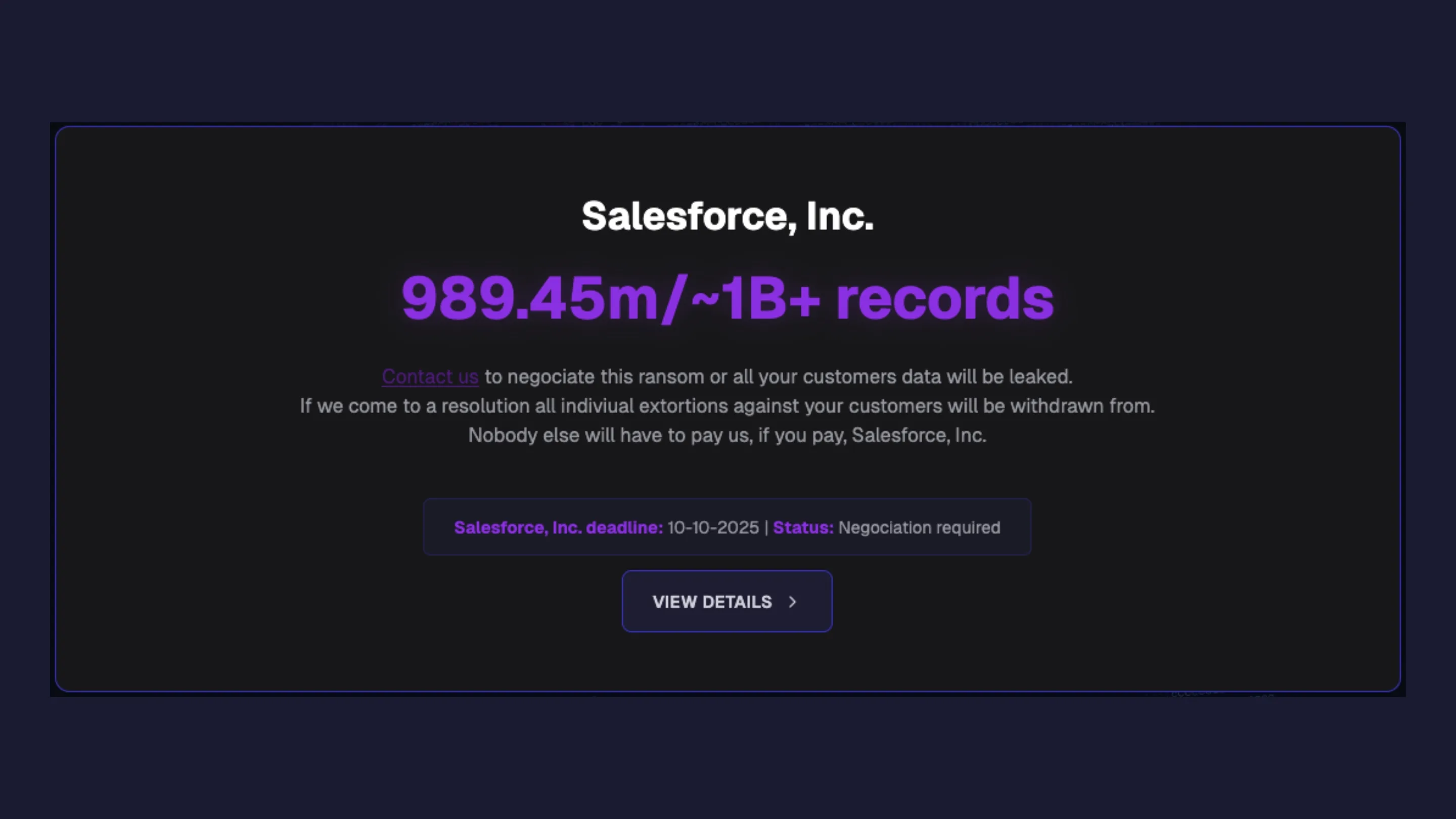

O vazamento de dados da Salesforce foi um dos maiores incidentes de segurança corporativa dos últimos anos, colocando em risco dados confidenciais de clientes e parceiros. A empresa declarou publicamente que não negociará com os criminosos, adotando uma postura firme contra a extorsão digital.

Este artigo explica como o ataque foi conduzido, quais foram suas consequências, por que a decisão da Salesforce é considerada ousada — e o que esse caso revela sobre a fragilidade das cadeias de integração no ambiente corporativo moderno.

O que aconteceu: a posição firme da Salesforce contra a extorsão

Em comunicado oficial divulgado à imprensa e aos clientes, a Salesforce confirmou que identificou uma atividade não autorizada em parte de seus sistemas e que hackers exigiram pagamento para não divulgar os dados roubados.

O grupo de cibercriminosos autodenominado “Scattered Lapsus$ Hunters”, conhecido por ataques sofisticados e extorsões a grandes corporações, publicou em seu site de vazamentos uma lista com 39 empresas globais supostamente afetadas.

Apesar da pressão, a Salesforce declarou que “não apoia o pagamento de resgates” e que trabalha em conjunto com autoridades internacionais para investigar o incidente e proteger os clientes afetados. A decisão foi elogiada por especialistas em segurança digital, embora represente um risco significativo: a publicação dos dados pode causar prejuízos financeiros e de reputação sem precedentes.

Anatomia do ataque: os dois caminhos usados pelos hackers

O roubo de dados da Salesforce aconteceu em duas campanhas distintas, demonstrando o alto grau de sofisticação e persistência dos invasores. Cada uma explorou vulnerabilidades diferentes dentro do ecossistema de integrações da empresa.

A primeira onda: engenharia social e aplicativos OAuth maliciosos

Na primeira fase, os hackers usaram engenharia social, uma técnica que manipula o comportamento humano, para enganar funcionários da Salesforce.

Fingindo ser membros do suporte de TI, os criminosos convenceram colaboradores a autorizar aplicativos OAuth falsos, que se integravam aos sistemas legítimos da empresa. Essa autorização permitiu que os invasores tivessem acesso direto aos bancos de dados corporativos, sem a necessidade de senhas adicionais.

Esse tipo de ataque é especialmente perigoso porque explora mecanismos legítimos de autenticação — o que torna a detecção muito mais difícil. Uma vez dentro, os hackers conseguiram copiar grandes volumes de informações confidenciais sem acionar os sistemas de alerta tradicionais.

A segunda onda: o ataque de cadeia de suprimentos via SalesLoft

A segunda campanha de ataque se aproveitou de uma vulnerabilidade indireta, em um típico ataque de cadeia de suprimentos (supply chain attack).

Os criminosos exploraram tokens OAuth roubados de uma plataforma integrada à Salesforce, chamada SalesLoft, usada por muitas empresas para automação de vendas e marketing.

Com esses tokens, os invasores conseguiram acessar ambientes conectados à Salesforce e extrair dados sensíveis de múltiplos clientes corporativos. O método é semelhante ao utilizado em incidentes anteriores envolvendo provedores de software terceirizados, como o ataque à SolarWinds.

Especialistas destacam que esse caso reforça um ponto crítico: mesmo que a empresa principal seja segura, a vulnerabilidade pode surgir em qualquer elo da cadeia de integração.

O impacto: um bilhão de registros e gigantes da indústria na mira

As consequências do ataque à Salesforce são impressionantes. Estima-se que quase 1 bilhão de registros foram comprometidos, incluindo dados de clientes corporativos, contatos comerciais e informações internas de sistemas de CRM.

A lista de empresas afetadas inclui Google, Disney, FedEx, Toyota, Unilever, Dell e outras organizações globais que utilizam a Salesforce como parte central de suas operações digitais.

Além disso, mais de 760 empresas foram atingidas na segunda onda do ataque, o que amplia significativamente o alcance do incidente.

Curiosamente, o site de vazamento dos criminosos foi misteriosamente desativado poucos dias após a divulgação das informações, levantando a hipótese de uma intervenção do FBI ou de outras agências de segurança cibernética internacionais.

Ainda assim, cópias parciais dos dados já teriam sido compartilhadas em fóruns clandestinos da dark web, o que aumenta o risco de uso indevido e fraudes corporativas.

Análise: pagar ou não pagar o resgate?

A decisão da Salesforce de não pagar o resgate levanta um debate ético e estratégico sobre como lidar com o ransomware corporativo.

De um lado, especialistas defendem que ceder ao pagamento apenas fortalece o ecossistema do crime cibernético, financiando novas operações e incentivando ataques futuros. Além disso, não há garantia de que os criminosos realmente apaguem os dados após o pagamento.

Por outro lado, a recusa pode resultar na exposição pública de informações críticas, impactando severamente clientes que confiam na Salesforce para gerenciar dados sensíveis. Esse risco é especialmente grave em setores como saúde, finanças e transportes, onde a confidencialidade é essencial.

Ainda assim, a postura da Salesforce sinaliza uma tentativa de romper o ciclo de dependência entre empresas e extorsionistas digitais, reforçando o papel das boas práticas de cibersegurança e da resiliência organizacional.

Conclusão: um alerta crítico para a segurança de integrações

O vazamento de dados da Salesforce é um alerta claro de que o modelo de segurança corporativa tradicional — focado apenas em perímetros e senhas — já não é suficiente.

Este incidente mostra que a verdadeira vulnerabilidade pode estar em aplicativos de terceiros, integrações automatizadas e comportamentos humanos. A combinação de engenharia social e ataques de cadeia de suprimentos representa uma das ameaças mais desafiadoras do cenário atual.

Para empresas que dependem de plataformas como a Salesforce, auditar regularmente os aplicativos conectados, revisar permissões OAuth e implementar autenticação multifator (MFA) são medidas indispensáveis.

E fica a reflexão: sua empresa audita os aplicativos de terceiros conectados aos seus sistemas críticos? Compartilhe suas práticas e experiências nos comentários — sua estratégia pode inspirar outras organizações a fortalecerem sua defesa digital.